ファイルを暗号化するマルウェアから保護する方法(Endpoint Security for Windows)

本記事の対象となるアプリケーションとバージョンを表示する

- Kaspersky Endpoint Security 12.4 for Windows(バージョン 12.4.0.467)

- Kaspersky Endpoint Security 12.3 for Windows(バージョン 12.3.0.493)

- Kaspersky Endpoint Security 12.2 for Windows(バージョン 12.2.0.462)

- Kaspersky Endpoint Security 12.1 for Windows(バージョン 12.1.0.506)

- Kaspersky Endpoint Security 12 for Windows(バージョン 12.0.0.465)

- Kaspersky Endpoint Security 11.11 for Windows(バージョン 11.11.0.452)

- Kaspersky Endpoint Security 11.10 for Windows(バージョン 11.10.0.399)

- Kaspersky Endpoint Security 11.9 for Windows(バージョン 11.9.0.351)

- Kaspersky Endpoint Security 11.8 for Windows(バージョン 11.8.0.384)

- Kaspersky Endpoint Security 11.7 for Windows(バージョン 11.7.0.669)

- Kaspersky Endpoint Security 11.6 for Windows(バージョン 11.6.0.394)

マルウェアがファイルを暗号化してしまう可能性を減らすために、次の保護コンポーネントを有効にすることをお勧めします:

本サポートページで説明されている方法では、ネットワーク上にあるリソースを保護することはできません。ファイルの場所を、マップされたドライブ や UNC パスで指定しても、ネットワーク共有上のファイルは保護されません。ネットワーク上のファイルを保護するには、専用のソリューションをご利用ください。例:Kaspersky Security for Windows Server

ファイルを暗号化するマルウェアからの保護をローカルで設定する方法(Kaspersky Endpoint Security for Windows バージョン 11.7.0 – 12.1.0)

ふるまい検知、修復エンジン、および脆弱性攻撃ブロックのコンポーネントが設定で有効になっていることをご確認ください。

- Kaspersky Endpoint Security for Windows の画面を開きます。

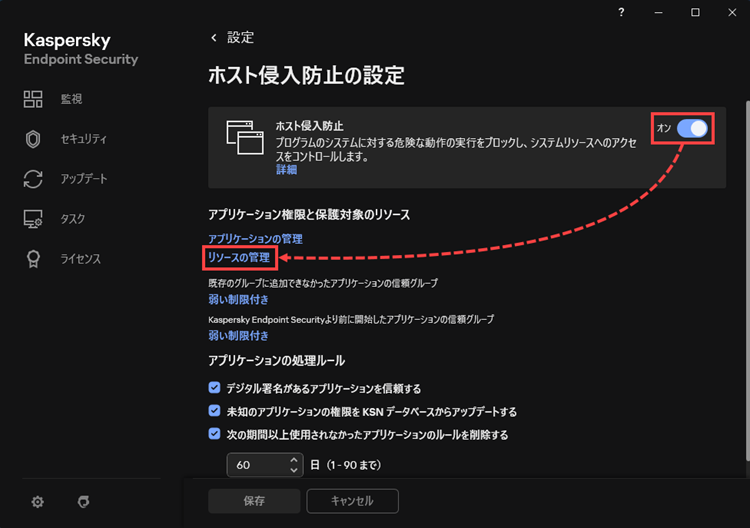

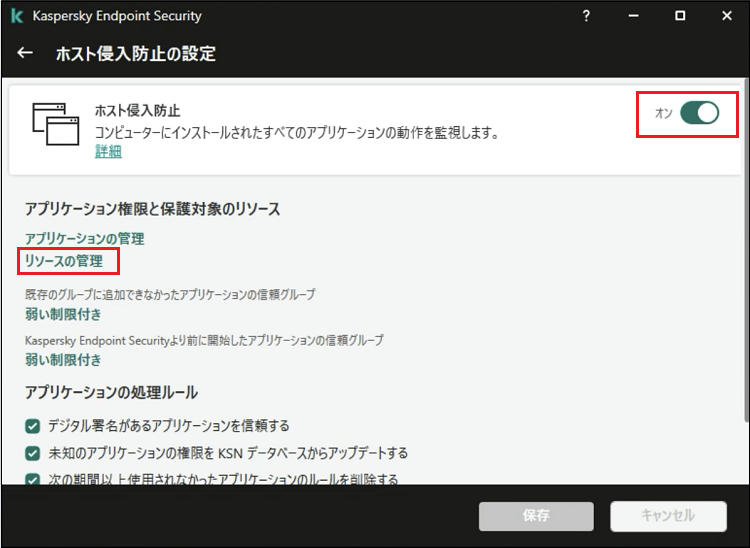

- ホスト侵入防止 を有効にします。

- [ ホスト侵入防止の設定 ] 画面で [ リソースの管理 ] をクリックします。

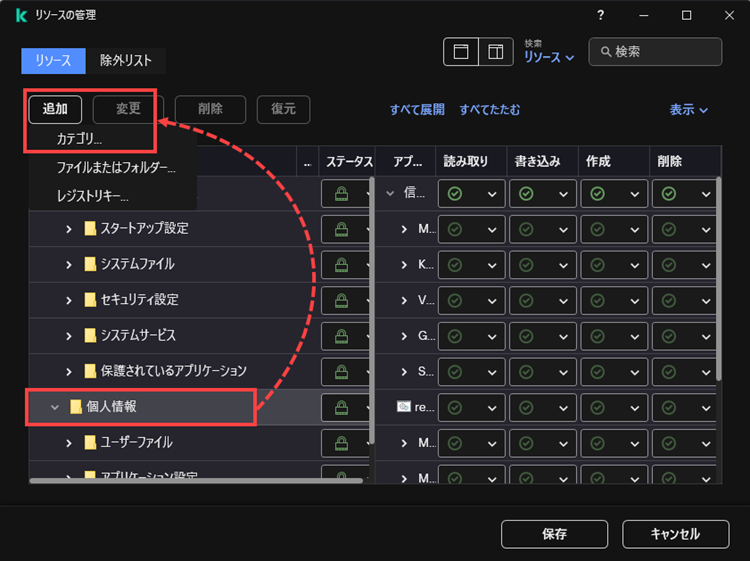

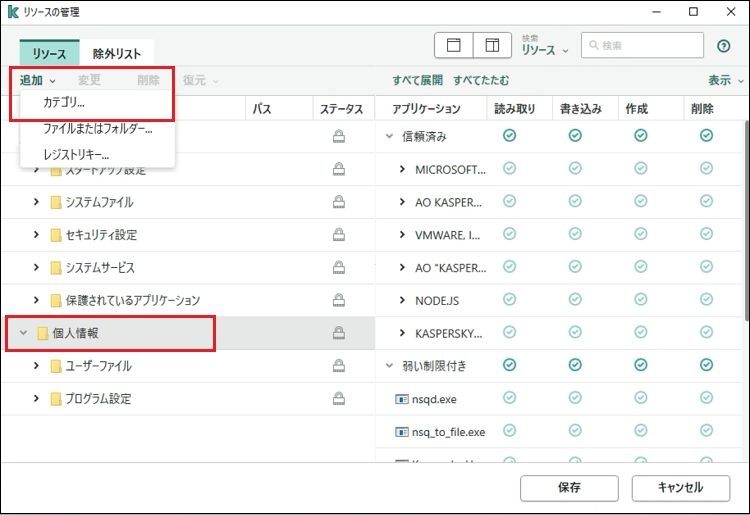

- [ 個人情報 ] を選択し、[ 追加 ] - [ カテゴリ ] の順にクリックします。

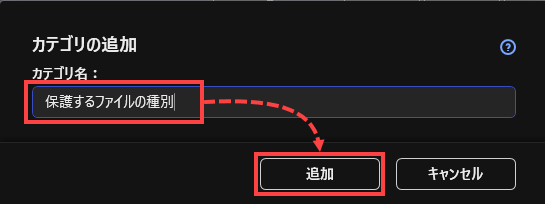

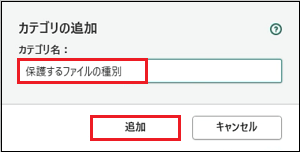

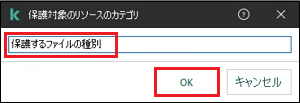

- 新規カテゴリの名前(例:「 保護するファイルの種別 」など)を入力し、[ 追加 ] をクリックします。

- 手順 5 で追加したカテゴリを選択し、サブカテゴリ(例:「 書類 」、「 画像 」など)を作成します。サブカテゴリを作成するには、手順 4. ~ 5. を繰り返し行ってください。

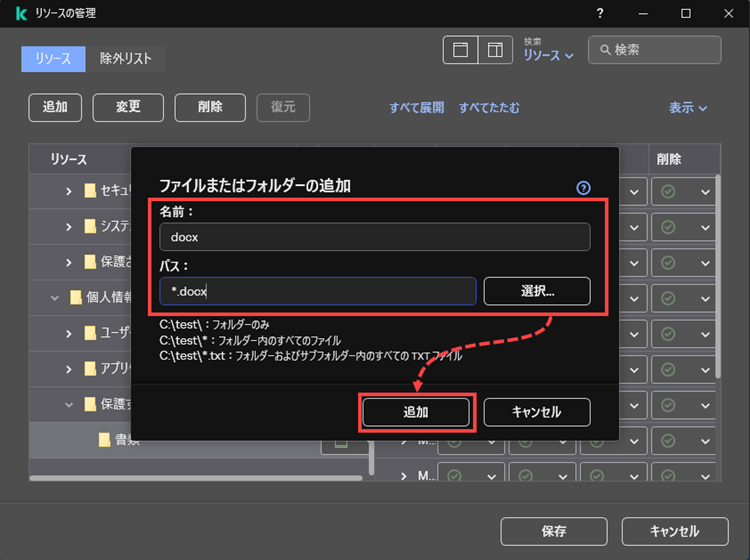

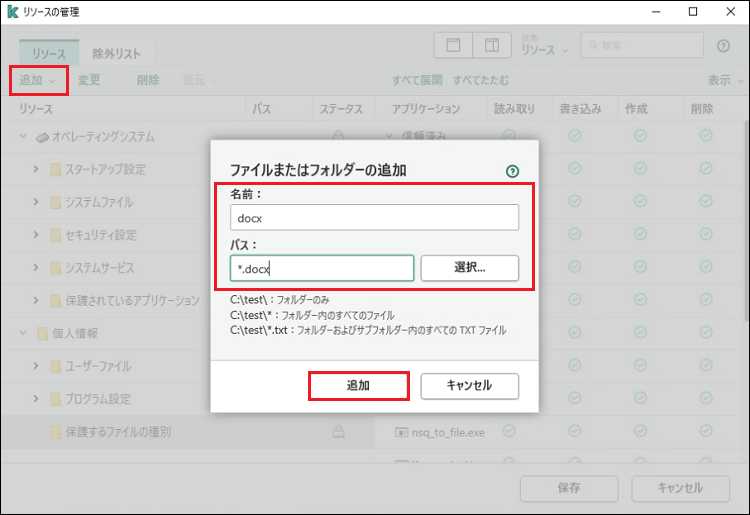

- 保護されるファイルの種別を追加するカテゴリを選択します。例:拡張子に「 DOC 」や「 DOCX 」を持つファイル用の「 書類 」など。[ 追加 ] - [ ファイルまたはフォルダー ] を順にクリックします。

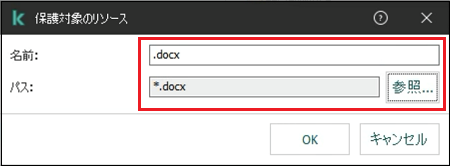

- [ 名前 ] フィールドを入力後に [ 参照 ] をクリックし、*.<拡張子> 形式でファイルのマスクを入力します。[ 追加 ] をクリックします。

- 他のファイルの種別 を追加します。サブカテゴリを作成するには、手順 7 ~ 8 を繰り返し行ってください。

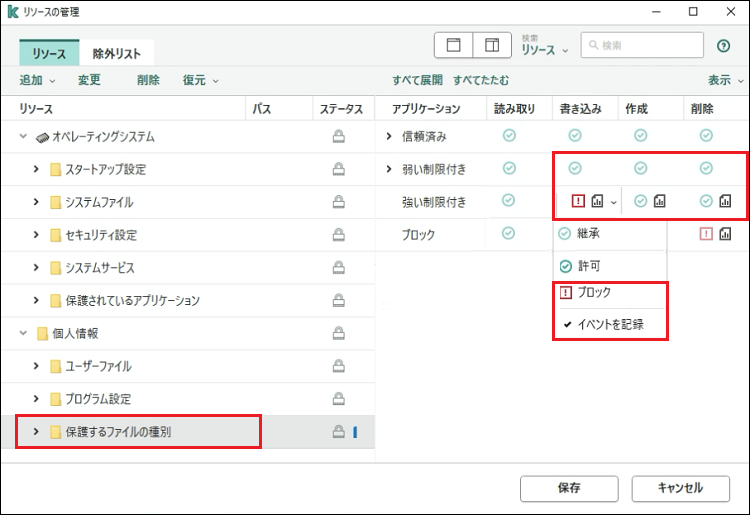

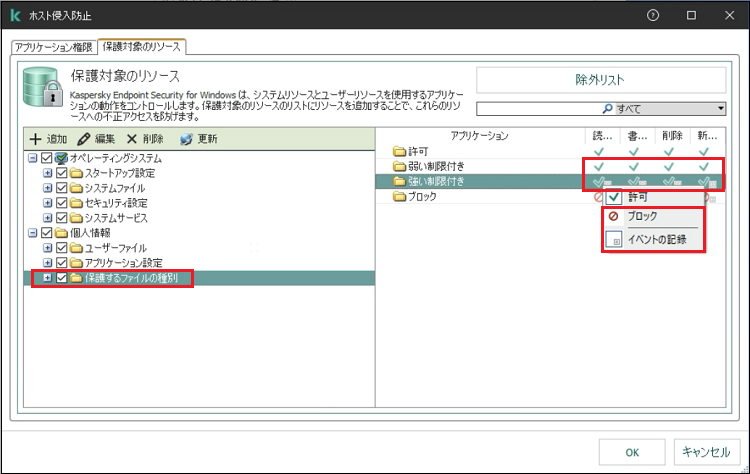

- [ 強い制限付き ] カテゴリと [ 弱い制限付き ] カテゴリのルールを設定します。手順 5 で追加したカテゴリを選択し、[ 書き込み ]、[ 読み取り ]、[ 削除 ] 、および [ 作成 ] の列で [ ブロック ] オプションと [ イベントを記録 ] を選択して設定します。

- 保護されるファイル種別で使用頻度の高いアプリケーションが許可グループに含まれていることを確認し、[ 保存 ] を順にクリックします。

「 ホスト侵入防止 」機能により、ファイルを暗号化するマルウェアからの保護が設定されました。

カスペルスキー製品のパッチをインストールする前に、初期設定を一時的に復元する必要があります。ブラウザーが強い制限付きグループまたは弱い制限付きグループに登録されている場合、保護されるファイルをダウンロードすることはできません。

ファイルを暗号化するマルウェアからの保護をローカルで設定する方法(Kaspersky Endpoint Security for Windows バージョン 11.5.0 - 11.6.0)

ふるまい検知、修復エンジン、および脆弱性攻撃ブロックのコンポーネントが設定で有効になっていることをご確認ください。

- Kaspersky Endpoint Security 11 for Windows の画面を開きます。

- ホスト侵入防止 を有効にします。

- [ ホスト侵入防止の設定 ] 画面で [ リソースの管理 ] をクリックします。

- [ 個人情報 ] を選択し、[ 追加 ] - [ カテゴリ ] の順にクリックします。

- 新規カテゴリの名前(例:「 保護するファイルの種別 」など)を入力し、[ 追加 ] をクリックします。

- 手順 5 で追加したカテゴリを選択し、サブカテゴリ(例:「 書類 」、「 画像 」など)を作成します。サブカテゴリを作成するには、手順 4. ~ 5. を繰り返し行ってください。

- 保護されるファイルの種別を追加するカテゴリを選択します。例:拡張子に「 DOC 」や「 DOCX 」を持つファイル用の「 書類 」など。[ 追加 ] - [ ファイルまたはフォルダー ] を順にクリックします。

- [ 名前 ] フィールドを入力後に [ 参照 ] をクリックし、*.<拡張子> 形式でファイルのマスクを入力します。[ 追加 ] をクリックします。

- 他のファイルの種別 を追加します。サブカテゴリを作成するには、手順 7 ~ 8 を繰り返し行ってください。

- [ 強い制限付き ] カテゴリと [ 弱い制限付き ] カテゴリのルールを設定します。手順 5 で追加したカテゴリを選択し、[ 書き込み ]、[ 読み取り ]、[ 削除 ] 、および [ 作成 ] の列で [ ブロック ] オプションと [ イベントを記録 ] を選択して設定します。

- 保護されるファイル種別で使用頻度の高いアプリケーションが許可グループに含まれていることを確認し、[ 保存 ] を順にクリックします。

「 ホスト侵入防止 」機能により、ファイルを暗号化するマルウェアからの保護が設定されました。

カスペルスキー製品のパッチをインストールする前に、初期設定を一時的に復元する必要があります。ブラウザーが強い制限付きグループまたは弱い制限付きグループに登録されている場合、保護されるファイルをダウンロードすることはできません。

ファイルを暗号化するマルウェアからの保護をリモートで設定する方法

ふるまい検知、修復エンジン、および脆弱性攻撃ブロックのコンポーネントが設定で有効になっていることをご確認ください。

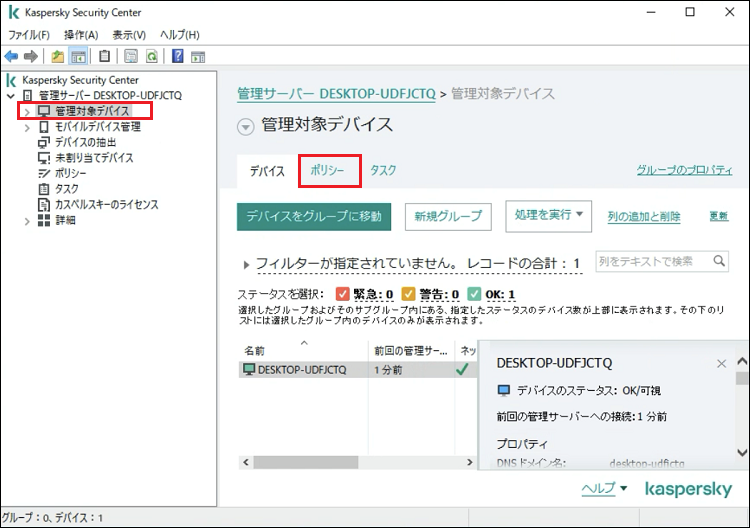

- Kaspersky Security Center を開きます。

- [ 管理対象デバイス ] - [ ポリシー ] を順に選択します。

- Kaspersky Endpoint Security for Windows のポリシーのプロパティを開きます。

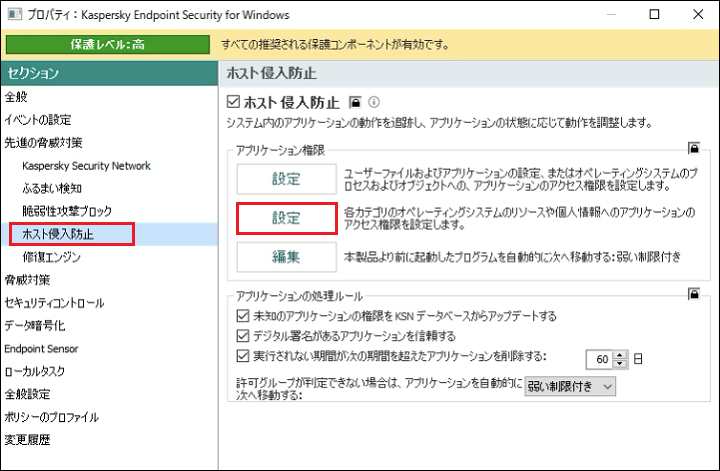

- [ 先進の脅威対策 ] - [ ホスト侵入防止 ] - [ 設定 ] を順に選択します。

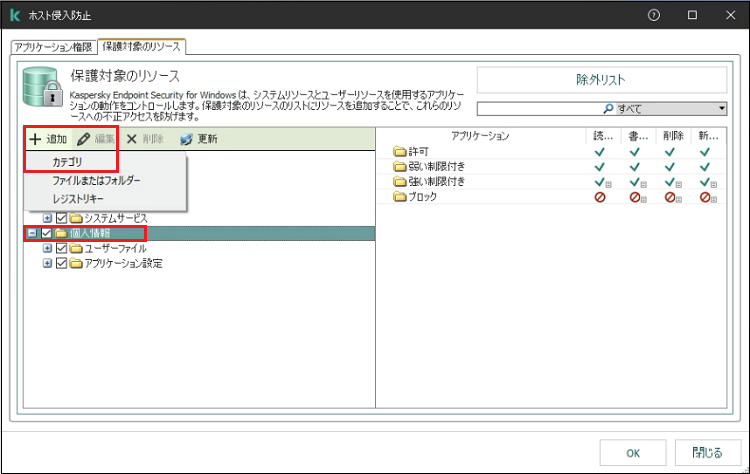

- [ 個人情報 ] を選択し、[ 追加 ] - [ カテゴリ ] の順にクリックします。

- 新規カテゴリの名前(例:「 保護するファイルの種別 」など)を入力します。[ OK ] をクリックします。

- 手順 6 で作成したカテゴリを選択し、サブカテゴリ(例:「 書類 」、「 画像 」など)を作成します。サブカテゴリを作成するには、手順 5 ~ 6 を繰り返し行ってください。

- 保護されるファイルの種別を追加するカテゴリを選択します。例:拡張子に「 DOC 」や「 DOCX 」を持つファイル用の「 書類 」など。[ 追加 ] - [ ファイルまたはフォルダー ] の順にクリックします。

- [ 名前 ] フィールドを入力したら [ 参照 ] をクリックし、*.<拡張子>形式でファイルのマスクを入力します。[ OK ] をクリックします。

- 他のファイルの種別 を追加します。サブカテゴリを作成するには、手順 8 ~ 9 を繰り返し行います。

- [ 強い制限付き ] カテゴリと [ 弱い制限付き ] カテゴリのルールを設定します。手順 6 で追加したカテゴリを選択し、[ 書き込み ]、[ 読み取り ]、[ 削除 ]、および [ 作成 ] の列で [ ブロック ] オプションと [ イベントを記録 ] を設定します。

- アプリケーションが許可グループに含まれていることを確認します。[ OK ] をクリックします。

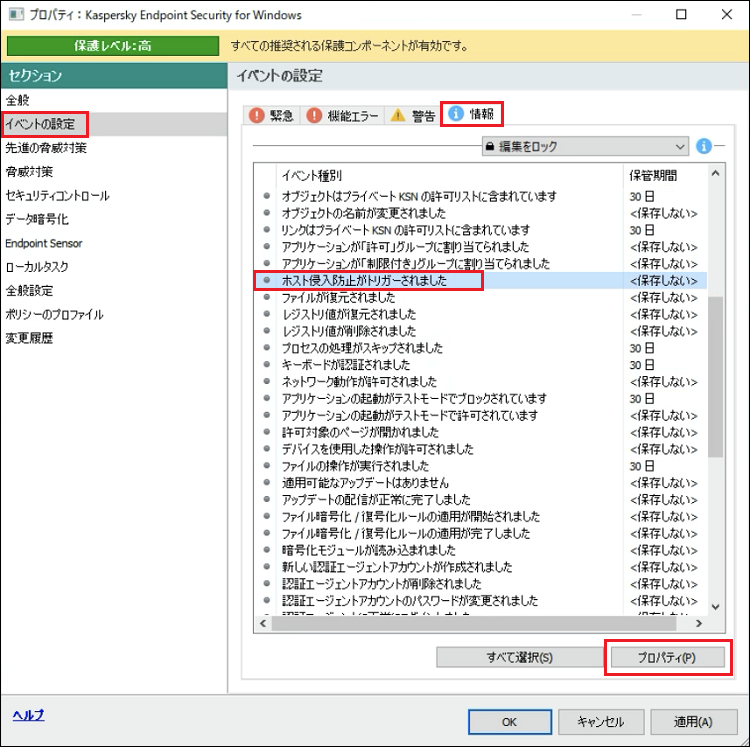

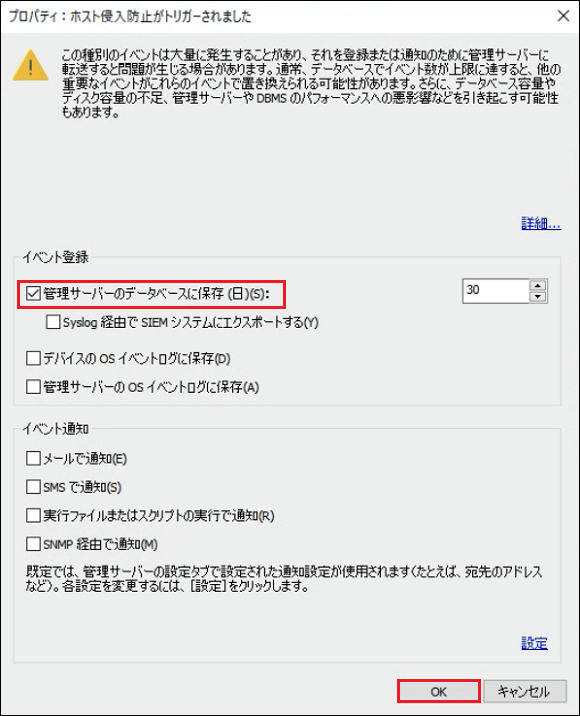

- [ イベントの設定 ] - [ 情報 ] を順に選択します。[ ホスト侵入防止がトリガーされました ] のプロパティを開きます。

- [ 管理サーバーのデーターベースに保存(日)] をオンにします。必要に応じて、通知をメールで受信できるように設定します。[ OK ] をクリックします。

「 ホスト侵入防止 」機能により、ファイルを暗号化するマルウェアからの保護が設定されました。悪意のあるファイルが管理対象コンピューターで起動されると、Kaspersky Security Center はイベントを登録します。そのイベントを追跡するには、[ 管理サーバー ] - [ イベント ] を順に選択します。

管理サーバーでイベントが数多く登録されていた場合、古いものから上書きされます。

マルウェアによって暗号化されるファイルの種別

| ファイル種別 | 拡張子 |

|---|---|

|

ドキュメント |

DOC、DOCX、PDF |

|

XLS、XLSX |

|

|

PPT、PPTX、RTF |

|

|

ODT、ODP、ODS |

|

|

DJVU |

|

|

画像 |

JPG、JPEG、BMP |

|

GIF、PNG、PSD |

|

|

CDR、DWG、MAX |

|

|

3DS |

|

|

圧縮ファイル |

RAR、ZIP、7Z |

|

TAR、GZ |

|

|

マルチメディア |

AVI、MP3、WAV |

|

MKV、FLAC、MP4 |

|

|

MOV、WMV |

|

|

定義データベース |

MDB、1CD、SQLITE |

|

SQL |

|

|

その他 |

KWM、ISO、TORRENT |

|

PHP、C、CPP |

|

|

PAS、CER、KEY |

|

|

PST、LNK |

分析のために疑わしいファイルを送信する方法

ファイルの感染や暗号化を引き起こす可能性のある悪意のあるファイルが見つかった場合には、カンパニーアカウント からテクニカルサポートへお問い合わせください。お問い合わせの際には、疑わしいファイルを添付し、「 クリプトウイルスの可能性 」という文言を記載してください。

駆除中に消去されたファイルを見つけるには:

- Kaspersky Endpoint Security for Windows 11.7.0 – 12.1.0 をご利用の場合:

製品のメイン画面で [ バックアップ ] をクリックします。 - Kaspersky Endpoint Security 11 for Windows 11.5.0 – 11.6.0 をご利用の場合:

製品のメイン画面で [ 便利ツール ] - [ バックアップ ] の順にクリックします。