Jenkins との連携

Kaspersky Endpoint Security は、Jenkins との連携をサポートしています。Jenkins Pipeline プラグインを使用して、様々な段階で Docker イメージをスキャンできます。たとえば、開発プロセス中や公開前に、リポジトリ内の Docker イメージをスキャンできます。

Kaspersky Endpoint Security を Jenkins と連携するには:

- Jenkins ノードに Kaspersky Endpoint Security をインストールします。

- Jenkins ノードに Docker Engine をインストールします。

詳細は、Docker Engine のガイドを参照してください。

- Kaspersky Endpoint Security の管理者権限を Jenkins ユーザーに付与します:

kesl-control --grant-role admin <Jenkins ユーザー名> - Jenkins ユーザーを docker グループに追加します:

sudo usermod -aG docker <Jenkinsユーザー名>通常、名前には jenkins が使用されます。

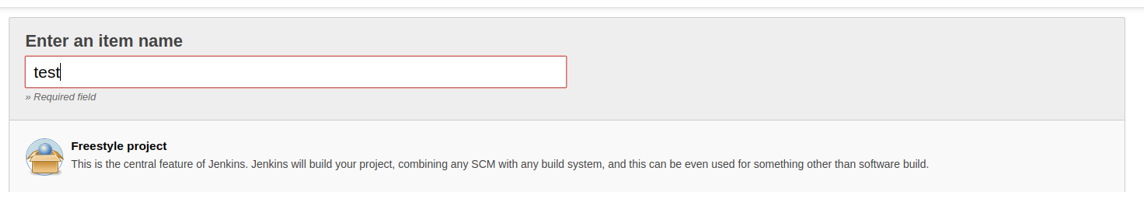

- Jenkins で、名前に

testを使用して新しいビルドジョブを作成します([新しいアイテム]→[アイテム名を入力])。

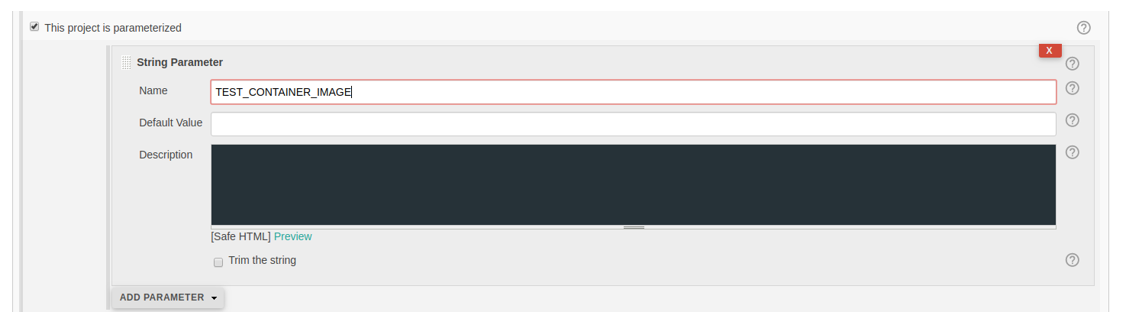

- 必要に応じて、プロジェクトを設定します。結果として、スキャンする必要があるイメージや起動済みコンテナがあると仮定します。

- Docker コンテナを起動するには、次のスクリプトを Jenkins のビルド手順に追加します。Jenkins プラグインを使用して、または別の方法で Docker コンテナを起動する場合は、実行中の Docker コンテナの ID をファイル /tmp/kesl_cs_info に保存して、さらにスキャンします:

TMP_FILE="/tmp/kesl_cs_info"EXIT_CODE=0echo "Start container from image: '${TEST_CONTAINER_IMAGE}'"CONTAINER_ID=$(docker run -d -v /storage:/storage ${TEST_CONTAINER_IMAGE} /storage/docker_process.sh)if [ -z "${CONTAINER_ID}" ] ; thenecho "Cannot start container from image ${TEST_CONTAINER_IMAGE}"exit 1fiecho "${CONTAINER_ID}" > ${TMP_FILE}exit ${EXIT_CODE}

- アーティファクトをビルドしたら、Jenkins をビルドする手順に次のスクリプトを追加します。

このスクリプトは、スキャンに対して 1 つのコンテナをサポートします。必要に応じて、スクリプトを編集します。

TMP_FILE="/tmp/kesl_cs_info"EXIT_CODE=0if [ ! -f "${TMP_FILE}" ] ; thenecho "Cannot find temporary file with container ID: '${TMP_FILE}'"exit 1fiCONTAINER_ID=$(cat ${TMP_FILE})if [ -z "${CONTAINER_ID}" ] ; thenecho "Cannot find container ID in the temporary file: '${TMP_FILE}'"exit 1fiecho "Start anti-virus scan for: '${CONTAINER_ID}'"THREATS_AMOUNT=$(kesl-control --scan-container ${CONTAINER_ID}|grep 'Total detected objects'|awk '{print $5}')if [ "${THREATS_AMOUNT}" != "0" ] ; thenecho "ATTENTION! ${THREATS_AMOUNT} threats detected at: '${CONTAINER_ID}'"EXIT_CODE=1elseecho "Not threats found"fiecho "Remove container: {${CONTAINER_ID}}"docker kill ${CONTAINER_ID}docker rm -f ${CONTAINER_ID}rm -f ${TMP_FILE} - リポジトリから Docker イメージをスキャンするには、次のスクリプトを使用します:

DOCKER_FILE=https://raw.githubusercontent.com/ianmiell/simple-dockerfile/master/DockerfileDOCKER_FILE_FETCHED=$$.DockerfileTEST_IMAGE_NAME=test_imageecho "Build image from ${DOCKER_FILE}"curl ${DOCKER_FILE} -o ${DOCKER_FILE_FETCHED}if [ -f ${DOCKER_FILE_FETCHED} ] ; thenecho "Dockerfile fetched: ${DOCKER_FILE_FETCHED}"elseecho "Dockerfile not fetched"exit 1fidocker build -f ${DOCKER_FILE_FETCHED} -t ${TEST_IMAGE_NAME}echo "Scan docker image"SCAN_RESULT=$(/opt/kaspersky/kesl/bin/kesl-control --scan-container ${TEST_IMAGE_NAME}*)echo "Scan done: "echo $SCAN_RESULT - ビルドジョブを保存します。