Содержание

- Развертывание Kaspersky SD-WAN

- Резервирование компонентов решения

- Об архиве установки

- О режимах выполнения действий attended, unattended и partially attended

- Подготовка устройства администратора

- Работа с паролями

- Настройка конфигурационного файла

- Изменение графических элементов веб-интерфейса оркестратора

- Замена вышедшего из строя узла контроллера

- Обновление Kaspersky SD-WAN

- Удаление Kaspersky SD-WAN

Развертывание Kaspersky SD-WAN

Вы можете развернуть Kaspersky SD-WAN с помощью архива установки knaas-installer_<информация о версии>, который содержится в комплекте поставки.

Перед выполнением этого сценария вам нужно составить схему развертывания решения. При возникновении проблем с составлением схемы развертывания мы рекомендуем обратиться в техническую поддержку "Лаборатории Касперского".

Сценарий развертывания решения состоит из следующих этапов:

- Подготовка устройства администратора

Подготовьте устройство администратора для развертывания решения. Устройство администратора может быть локальной или удаленной виртуальной машиной, а также персональным компьютером. При развертывании демонстрационного стенда Kaspersky SD-WAN в соответствии со схемой развертывания все-в-одном в качестве устройства администратора необходимо использовать виртуальную машину.

- Обеспечение сетевой связности между устройством администратора компонентами решения

Обеспечьте сетевую связность между устройством администратора и виртуальными машинами или физическими серверами, на которых вы хотите развернуть компоненты Kaspersky SD-WAN. Если вы планируете развернуть несколько узлов компонентов решения, вам нужно убедиться, что каналы связи между виртуальными машинами или физическими серверами соответствуют аппаратным и программным требованиям.

- Ручная генерация паролей

При необходимости вручную сгенерируйте пароли для обеспечения безопасности компонентов Kaspersky SD-WAN и их SSL-сертификатов.

- Настройка конфигурационного файла

Настройте конфигурационный файл в соответствии с выбранной схемой развертывания. Вы можете использовать примеры конфигурационных файлов для типовых схем развертывания, которые содержатся в директориях /inventory/external/pnf и /inventory/external/vnf архива установки.

- Изменение графических элементов веб-интерфейса оркестратора

При необходимости измените графические элементы веб-интерфейса оркестратора. Например, вы можете изменить изображение, которое отображается на фоне, когда возникает ошибка при входе в веб-интерфейс оркестратора.

- Развертывание Kaspersky SD-WAN

Выполните следующие действия на устройстве администратора:

- Примите Лицензионное соглашение, выполнив команду:

export KNAAS_EULA_AGREED="true" - Перейдите в распакованный архив установки.

- Если вы хотите развернуть Kaspersky SD-WAN в режиме attended, выполните одно из следующих действий:

- Если вы сгенерировали вручную пароли, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -K --ask-vault-pass knaas/knaas-install.ymlПри выполнении команды введите пароль учетной записи root и сгенерированный мастер-пароль.

- Если вы не сгенерировали вручную пароли, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -K knaas/knaas-install.yml

- Если вы сгенерировали вручную пароли, выполните команду:

- Если вы хотите развернуть Kaspersky SD-WAN в режиме unattended, выполните одно из следующих действий:

Мы рекомендуем использовать этот режим только в доверенной среде, так как при использовании этого режима злоумышленникам наиболее легко перехватить ваши пароли.

- Если вы сгенерировали вручную пароли, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -e "ansible_become_password=yourSudoPassword" --vault-password-file ./passwords/vault_password.txt knaas/knaas-install.yml - Если вы не сгенерировали вручную пароли, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -e "ansible_become_password=yourSudoPassword" knaas/knaas-install.yml

- Если вы сгенерировали вручную пароли, выполните команду:

- Примите Лицензионное соглашение, выполнив команду:

Компоненты Kaspersky SD-WAN будут развернуты на виртуальных машинах или физических серверах, которые вы указали в конфигурационном файле. Сообщение об успешном развертывании отобразится в консоли устройства администратора.

Если при развертывании компонентов решения возникает проблема сетевой связности с одной из виртуальных машин или с одним из физических серверов, в консоли устройства администратора отображается ошибка и решение не развертывается. В этом случае вам нужно восстановить сетевую связность, очистить виртуальные машины или физические серверы, после чего заново выполнить команду развертывания.

Резервирование компонентов решения

О схемах резервирования компонентов решения

Kaspersky SD-WAN поддерживает две схемы развертывания компонентов решения:

- N+1 – вы развертываете два узла компонента решения. Если один узел выходит из строя, работу компонента решения обеспечивает второй узел.

- 2N+1 – вы развертываете несколько узлов компонентов решения. Один узел является основным, а другие – второстепенными. Если основной узел выходит из строя, его место занимает случайно выбранный второстепенный узел. Такая схема резервирования позволяет компонентам решения сохранять работоспособность, даже когда происходит несколько аварий подряд.

В таблице ниже представлены компоненты решения и доступные для них схемы развертывания.

Компонент решения |

Схема резервирования |

База данных системы мониторинга Zabbix |

2N+1 |

Сервер Zabbix |

N+1 |

Frontend-часть системы мониторинга Zabbix |

N+1 |

Сервер Zabbix-прокси |

N+1 |

База данных MongoDB |

2N+1 |

База данных Redis:

|

2N+1 |

Контроллер |

2N+1 |

Frontend-часть решения |

N+1 |

Оркестратор |

N+1 |

Менеджер виртуальных сетевых функций |

N+1 |

Прокси-менеджер виртуальных сетевых функций |

N+1 |

Вы можете указать, сколько узлов развертывается для компонентов решения в конфигурационном файле.

Когда вы настраиваете параметры развертывания узлов базы данных MongoDB или контроллера в соответствии со схемой развертывания 2N+1, последний указанный вами узел становится узлом-арбитром. Узел-арбитр связан с другими узлами и используется для выбора основного узла. Узел, который потерял связь с узлом-арбитром, переходит в режим ожидания. Один из узлов, которые сохранили связь с узлом-арбитром, остается или становится основным узлом. Узел-арбитр не может стать основным узлом и не хранит данные.

Сценарии выхода из строя узлов компонентов решения

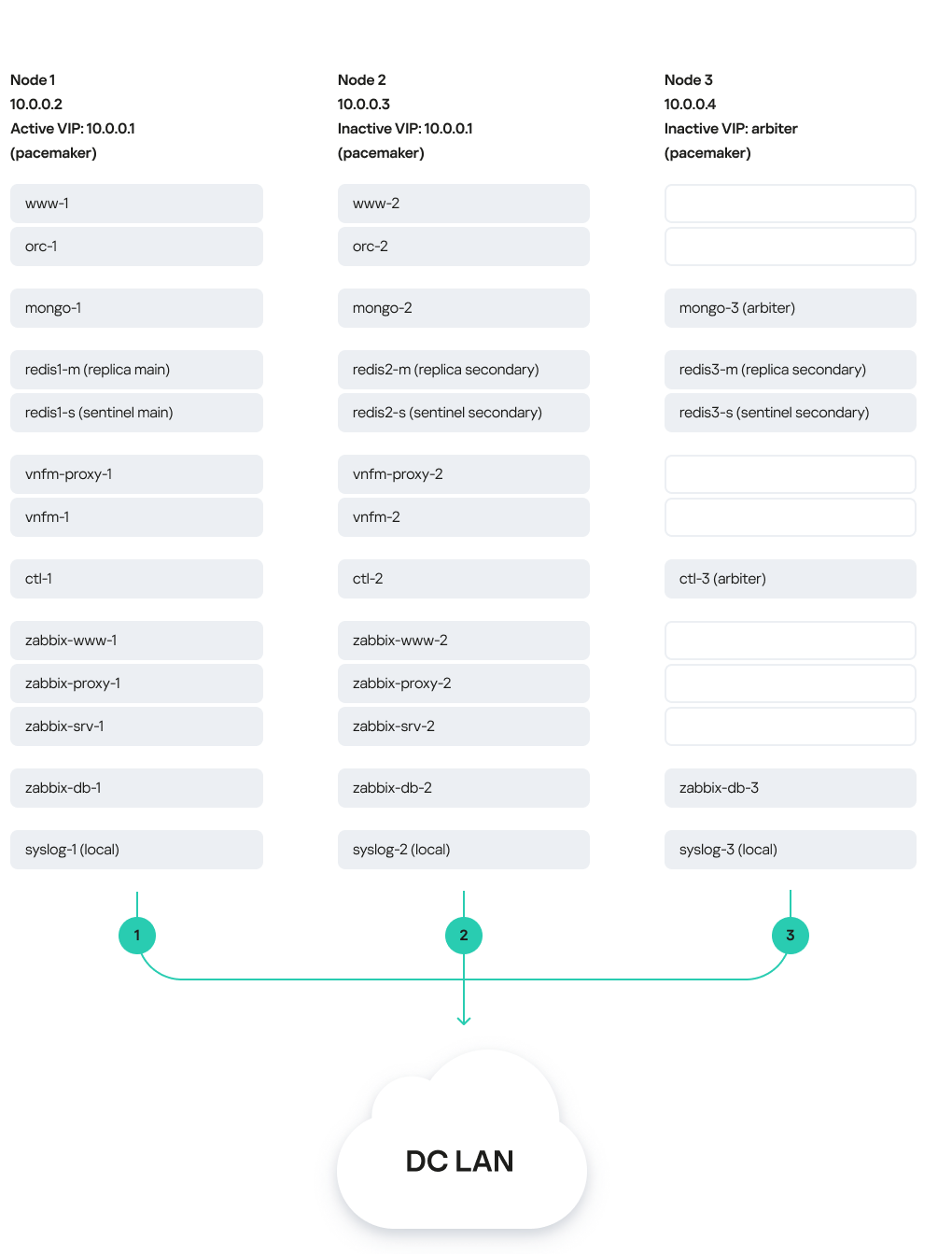

На рисунке ниже изображена схема Kaspersky SD-WAN, развернутого на трех виртуальных машинах в центре обработки данных. В схеме используются следующие условные обозначения:

- www – frontend-часть решения;

- orc – оркестратор;

- mongo – база данных MongoDB;

- redis-m – сервер Redis replica;

- redis-s – система Redis Sentinel;

- vnfm-proxy – прокси-менеджер виртуальных сетевых функций;

- vnfm – менеджер виртуальных сетевых функций;

- ctl – контроллер и его база данных;

- zabbix-www – frontend-часть системы мониторинга Zabbix;

- zabbix-proxy – сервер Zabbix-прокси;

- zabbix-srv – сервер Zabbix;

- zabbix-db – база данных системы мониторинга Zabbix;

- syslog – Syslog-сервер.

Пользователи и устройства CPE получают доступ к веб-интерфейсу оркестратора и веб-интерфейсу системы мониторинга Zabbix с помощью виртуального IP-адреса. Виртуальный IP-адрес назначен виртуальной машине 1.

Решение, развернутое на трех виртуальных машинах

В рамках представленной схемы развертывания возможны следующие сценарии аварийных ситуаций:

- Выход из строя виртуальной машины 1 или ее соединения.

- Выход из строя виртуальной машины 2 или 3, или ее соединения.

- Одновременный выход из строя виртуальных машин 1 и 3 или 2 и 3, или их соединений.

- Одновременный выход из строя виртуальных машин 1 и 2.

Об архиве установки

Архив установки knaas-installer_<информация о версии> имеет формат TAR и используется для развертывания решения. Вы можете скачать архив установки из корневой директории комплекта поставки. Архив установки имеет следующую структуру:

Мы не рекомендуем изменять системные файлы, так как это может привести к ошибкам при развертывании решения.

- ansible.cfg – системный файл с параметрами Ansible.

- CHANGELOG.md – журнал изменений файлов в формате YAML.

- /docs – документация по использованию архива установки.

- /images – образы компонентов решения.

- /inventory:

- /external:

- /pnf – примеры конфигурационных файлов для типовых схем развертывания решения с контроллером в виде физической сетевой функции.

- /vnf – примеры конфигурационных файлов для типовых схем развертывания решения с контроллером в виде виртуальной сетевой функции.

- /external:

- /generic – общие системные файлы.

- /knaas – системные файлы с плейбуками для развертывания решения.

- /oem – графические элементы по умолчанию веб-интерфейса оркестратора.

- /pnfs – физические сетевые функции для развертывания одного, трех или пяти узлов контроллера.

- README.md – инструкция по развертыванию решения с помощью архива установки.

- requirements.txt – системный файл с требованиями для Python.

О режимах выполнения действий attended, unattended и partially attended

Когда вы выполняете действия на устройстве администратора при развертывании Kaspersky SD-WAN, вам может потребоваться ввести пароль учетной записи root, а также мастер-пароль. Способ введения паролей определяется режимом, в котором вы выполняете действие. Поддерживаются следующие режимы выполнения действий:

- attended – действие выполняется с привлечением сотрудника. При выполнении действия вам нужно вручную ввести пароль учетной записи root и мастер-пароль. Это самый безопасный режим, при использовании которого ни один из паролей не сохраняется на устройстве администратора.

- unattended – действие выполняется без привлечения сотрудника. При выполнении действия пароль учетной записи root и мастер-пароль вводятся автоматически. В этом режиме вы можете проводить автоматизированные тесты.

Мы рекомендуем использовать этот режим только в доверенной среде, так как при использовании этого режима злоумышленникам наиболее легко перехватить ваши пароли.

- partially attended – действие выполняется с частичным привлечением сотрудника. При выполнении действия вам нужно ввести пароль пользователя root, а мастер-пароль вводится автоматически.

Подготовка устройства администратора

Устройство администратора может быть локальной или удаленной виртуальной машиной, а также персональным компьютером. При развертывании демонстрационного стенда Kaspersky SD-WAN в соответствии со схемой развертывания все-в-одном в качестве устройства администратора необходимо использовать виртуальную машину.

Если при подготовке устройства администратора у вас возникают проблемы, мы рекомендуем обратиться в техническую поддержку "Лаборатории Касперского".

Чтобы подготовить устройство администратора:

- Убедитесь, что устройство администратора соответствует аппаратным и программным требованиям.

- Убедитесь, что на устройстве администратора и виртуальных машинах или физических серверах, на которых вы хотите развернуть компоненты Kaspersky SD-WAN, используется одинаковая учетная запись root. После развертывания решения вы можете использовать другую учетную запись root на виртуальных машинах или физических серверах.

- Скачайте архив установки knaas-installer_<информация о версии> из корневой директории комплекта поставки и распакуйте архив установки на устройстве администратора.

- Перейдите в распакованный архив установки и подготовьте устройство администратора:

- Убедитесь, что установлен инструмент управления пакетами pip, выполнив команду:

python3 -m pip -V - При отсутствии инструмента управления пакетами pip выполните одно из следующих действий:

- Если на устройстве администратора установлена операционная система Ubuntu, выполните команду:

apt-get install python3-pip - Если на устройстве администратора установлена операционная система РЕД ОС 8, выполните команду:

yum install python3-pip

- Если на устройстве администратора установлена операционная система Ubuntu, выполните команду:

- Установите инструмент Ansible и его зависимости, выполнив команду:

python 3 -m pip install -U --user -r requirements.txt - Обновите переменную PATH, выполнив команды:

echo 'export PATH=$PATH:$HOME/.local/bin' >> ~/.bashrcsource ~/.bashrc

- Убедитесь, что инструмент Ansible готов к использованию, выполнив команду:

ansible --version - Установите на устройстве администратора пакеты операционной системы для развертывания Kaspersky SD-WAN, выполнив команду:

ansible-playbook -K knaas/utilities/toolserver_prepare/bootstrap.ymlПри выполнении команды введите пароль учетной записи root.

Вам нужно выполнить этот шаг только при изначальном развертывании решения.

- Убедитесь, что установлен инструмент управления пакетами pip, выполнив команду:

- Убедитесь, что устройство администратора готово к использованию:

- Перезагрузите устройство администратора.

- Перейдите в распакованный архив установки и запустите автоматическую проверку устройства администратора, выполнив команду:

ansible-playbook knaas/utilities/pre-flight.yml

- Если вы планируете развернуть Kaspersky SD-WAN на нескольких виртуальных машинах или физических серверах, выполните следующие действия:

- Убедитесь, что на устройстве администратора сгенерированы SSH-ключи. Если SSH-ключи не сгенерированы, сгенерируйте их.

- Поместите SSH-ключи на виртуальные машины или физические серверы, выполнив команду:

ssh-copy-id user@<IP-адрес виртуальной машины или физического сервера>

Если вы развертываете демонстрационный стенд Kaspersky SD-WAN в соответствии со схемой развертывания все-в-одном, пропустите этот шаг.

Устройство администратора будет подготовлено к развертыванию Kaspersky SD-WAN.

В началоРабота с паролями

Безопасность развернутых компонентов Kaspersky SD-WAN обеспечивают пароли. Вы можете сгенерировать пароли вручную. Если вы не генерируете пароли вручную, они генерируются автоматически при развертывании решения.

Пароли содержатся в следующих файлах:

- keystore.yml – пароли компонентов Kaspersky SD-WAN и их SSL-сертификатов.

- vault_password.txt – мастер-пароль.

Мы рекомендуем хранить файлы с паролями в защищенной директории, так как с их помощью злоумышленники могут получить доступ к развернутому решению.

После развертывания сгенерированные пароли автоматически помещаются в Docker-контейнеры компонентов Kaspersky SD-WAN. При взаимодействии друг с другом компоненты решения обмениваются паролями.

Ручная генерация паролей

Чтобы вручную сгенерировать пароли:

- Создайте директорию /passwords на устройстве администратора. Вам нужно указать путь к созданной директории в блоке

externalконфигурационного файла с помощью параметраvault_password_dirname. - Создайте файл keystore.yml и укажите в нем пароли с помощью следующих параметров:

ZABBIX_DB_SECRET– Root-пароль базы данных системы мониторинга Zabbix.MONGO_ADMIN_SECRET– пароль администратора базы данных MongoDB.MONGO_USER_SECRET– пароль пользователя базы данных MongoDB. Этот пароль использует оркестратор.CTL_CERT_SECRET– пароль SSL-сертификата контроллера.ORC_CERT_SECRET– пароль SSL-сертификата оркестратора.ORC_ENC_SECRET– пароль для шифрования конфиденциальных данных в базе данных MongoDB. Минимальная длина: 32 символа.VNFM_CERT_SECRET– пароль SSL-сертификата VNFM.

Мы рекомендуем убедиться, что длина всех паролей, кроме пароля, указанного с помощью параметра

ORC_ENC_SECRET, составляет хотя бы 16 символов. - Создайте файл vault_password.txt и укажите в нем мастер-пароль.

- Зашифруйте файл keystore.yml:

- Если вы хотите зашифровать файл keystore.yml в режиме attended, выполните команду:

ansible-vault encrypt --ask-vault-pass keystore.yml - Если вы хотите зашифровать файл keystore.yml в режиме unattended, выполните команду:

ansible-vault encrypt --vault-password-file vault_password.txt keystore.yml

- Если вы хотите зашифровать файл keystore.yml в режиме attended, выполните команду:

Пароли будут сгенерированы и зашифрованы.

Изменение паролей

Чтобы изменить пароли:

- Расшифруйте файл keystore.yml:

- Если вы хотите расшифровать файл keystore.yml в режиме attended, выполните команду:

ansible-vault decrypt --vault-password-file vault_password.txt keystore.yml - Если вы хотите расшифровать файл keystore.yml в режиме unattended, выполните команду:

ansible-vault encrypt --ask-vault-pass keystore.yml

- Если вы хотите расшифровать файл keystore.yml в режиме attended, выполните команду:

- Измените следующие пароли в файле keystore.yml:

ZABBIX_DB_SECRET– Root-пароль базы данных системы мониторинга Zabbix.MONGO_ADMIN_SECRET– пароль администратора базы данных MongoDB.MONGO_USER_SECRET– пароль пользователя базы данных MongoDB. Этот пароль использует оркестратор.CTL_CERT_SECRET– пароль SSL-сертификата контроллера.ORC_CERT_SECRET– пароль SSL-сертификата оркестратора.ORC_ENC_SECRET– пароль для шифрования конфиденциальных данных в базе данных MongoDB. Минимальная длина: 32 символа.VNFM_CERT_SECRET– пароль SSL-сертификата VNFM.

Мы рекомендуем убедиться, что длина всех паролей, кроме пароля, указанного с помощью параметра

ORC_ENC_SECRET, составляет хотя бы 16 символов. - Зашифруйте файл keystore.yml:

- Если вы хотите зашифровать файл keystore.yml в режиме attended, выполните команду:

ansible-vault encrypt --ask-vault-pass keystore.yml - Если вы хотите зашифровать файл keystore.yml в режиме unattended, выполните команду:

ansible-vault encrypt --vault-password-file vault_password.txt keystore.yml

- Если вы хотите зашифровать файл keystore.yml в режиме attended, выполните команду:

Пароли будут изменены и зашифрованы.

В началоНастройка конфигурационного файла

Вам нужно указать параметры развертывания Kaspersky SD-WAN в конфигурационном файле в формате YAML на устройстве администратора. Путь к конфигурационному файлу необходимо указать при развертывании решения. Вы можете использовать примеры конфигурационных файлов для типовых схем развертывания, которые содержатся в директориях inventory/external/pnf и inventory/external//vnf архива установки.

Конфигурационный файл состоит из двух основных блоков:

nodes– виртуальные машины или физические серверы для развертывания компонентов Kaspersky SD-WAN. При развертывании решения на виртуальных машинах или физических серверах автоматически генерируются правила iptables для взаимодействия компонентов решения друг с другом.external– параметры развертывания Kaspersky SD-WAN.

Мы не рекомендуем изменять значения параметров по умолчанию.

Блок nodes имеет следующую структуру:

Блок/параметр |

Описание |

||

|---|---|---|---|

|

Параметры развертывания виртуальной машины или физического сервера. |

||

|

|

IP-адрес виртуальной машины или физического сервера. Вам нужно ввести значение в формате

|

|

|

Виртуальный IP-адрес виртуальной машины или физического сервера. Вам нужно ввести значение в формате

Этот параметр необходимо указать для всех виртуальных машин или физических серверов, на которых вы планируете использовать виртуальные IP-адреса. |

||

|

Параметры подключения Docker-контейнеров компонентов Kaspersky SD-WAN к локальной виртуальной сети виртуальной машины или физического сервера. |

||

|

|

Первые три октета IP-адреса локальной виртуальной сети. Значение по умолчанию:

Вы можете изменить первые три октета IP-адреса по умолчанию, если они пересекаются с вашим адресным пространством. |

|

|

Режим работы локальной виртуальной сети. Возможные значения:

|

||

|

Имя интерфейса виртуальной машины или физического сервера для подключения Docker-контейнеров по L2-сети, например:

Этот параметр необходимо указать, если для параметра |

||

|

VLAN-тег L2-сети. Вам нужно ввести значение в диапазоне от 1 до 4095. Если вы не хотите использовать VLAN-тег, введите Этот параметр необходимо указать, если для параметра |

||

|

Параметры подключения Docker-контейнеров компонентов Kaspersky SD-WAN к управляющей виртуальной сети виртуальной машины или физического сервера. |

||

|

|

Первые три октета IP-адреса управляющей виртуальной сети. Значение по умолчанию:

Вы можете изменить первые три октета IP-адреса по умолчанию, если они пересекаются с вашим адресным пространством. |

|

|

Режим работы управляющей виртуальной сети. Возможные значения:

|

||

|

Имя интерфейса виртуальной машины или физического сервера для подключения Docker-контейнеров по L2-сети, например:

Этот параметр необходимо указать, если для параметра |

||

|

VLAN-тег L2-сети. Вам нужно ввести значение в диапазоне от 1 до 4095. Если вы не хотите использовать VLAN-тег, введите Этот параметр необходимо указать, если для параметра |

||

Блок external имеет следующую структуру:

Блок/параметр |

Описание |

|||

|

Путь к директории /passwords на устройстве администратора со сгенерированными вручную паролями. Если вы не генерируете пароли вручную, они автоматически генерируются при развертывании решения и помещаются в директорию /passwords распакованного архива установки на устройстве администратора. |

|||

|

Имя учетной записи на устройстве администратора и виртуальных машинах или физических серверах для запуска плейбуков при развертывании решения. |

|||

|

Параметры SSL-сертификатов компонентов Kaspersky SD-WAN. |

|||

|

|

Информация, которая добавляется в SSL-сертификаты. |

||

|

|

IP-адреса, которые добавляются в SSL-сертификаты. Вам нужно указать список значений в формате

|

||

|

Доменные имена, которые добавляются в SSL-сертификаты. Вам нужно указать список значений, например:

|

|||

|

Путь к директории на устройстве администратора со сгенерированными вручную SSL-сертификатами. Если вы не генерируете SSL-сертификаты вручную, они автоматически генерируются при развертывании решения и помещаются в директорию /ssl распакованного архива установки на устройстве администратора. |

|||

|

Путь к директории на виртуальных машинах или физических серверах со сгенерированными вручную SSL-сертификатами. Если вы не генерируете SSL-сертификаты вручную, они автоматически генерируются при развертывании решения и помещаются в директорию /ssl на виртуальных машинах или физических серверах. |

|||

|

Параметры Syslog-сервера. |

|||

|

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров Syslog-сервера. |

||

|

Объем оперативной памяти в гигабайтах для журналов Syslog-сервера. |

|||

|

Развертывание Syslog-сервера на виртуальных машинах или физических серверах. Возможные значения:

|

|||

|

Параметры системы мониторинга Zabbix. Более подробную информацию можно получить из официальной документации решения Zabbix. |

|||

|

|

Веб-адрес Syslog-сервера, на который Docker-контейнеры системы мониторинга Zabbix отправляют журналы. Вам нужно ввести значение в формате

Параметры Syslog-сервера можно указать в блоке |

||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров базы данных системы мониторинга Zabbix. |

|||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров сервера Zabbix. |

|||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров frontend-части системы мониторинга Zabbix. |

|||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров сервера Zabbix-прокси. |

|||

|

Объем оперативной памяти в гигабайтах для кеша системы мониторинга Zabbix. Вам нужно ввести значение в формате

|

|||

|

Параметры развертывания узлов системы мониторинга Zabbix. Вы можете развернуть один узел системы мониторинга Zabbix без высокой доступности (англ. high availability) или три узла с высокой доступностью. |

|||

|

|

IP-адрес виртуальной машины или физического сервера из блока

|

||

|

Параметры развертывания базы данных системы мониторинга Zabbix. |

|||

|

|

Имя хоста базы данных системы мониторинга Zabbix. Значение по умолчанию: |

||

|

Развертывание базы данных системы мониторинга Zabbix на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

Параметры развертывания сервера Zabbix. При развертывании трех узлов системы мониторинга Zabbix вам нужно указать эти параметры только для двух узлов. |

|||

|

|

Имя хоста сервера Zabbix. Значение по умолчанию: |

||

|

Развертывание сервера Zabbix на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

Параметры развертывания frontend-части системы мониторинга Zabbix. При развертывании трех узлов системы мониторинга Zabbix вам нужно указать эти параметры только для двух узлов. |

|||

|

|

Имя хоста frontend-части системы мониторинга Zabbix. Значение по умолчанию: |

||

|

Развертывание frontend-части системы мониторинга Zabbix на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

Параметры развертывания сервера Zabbix-прокси. При развертывании трех узлов системы мониторинга Zabbix вам нужно указать эти параметры только для двух узлов. |

|||

|

|

Имя хоста сервера Zabbix-прокси. Значение по умолчанию: |

||

|

Развертывание сервера Zabbix-прокси на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

Параметры базы данных MongoDB. Более подробную информацию можно получить из официальной документации базы данных MongoDB. |

|||

|

|

Веб-адрес Syslog-сервера, на который Docker-контейнеры базы данных MongoDB отправляют журналы. Вам нужно ввести значение в формате

Параметры Syslog-сервера можно указать в блоке |

||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров базы данных MongoDB. |

|||

|

Параметры развертывания узлов базы данных MongoDB. Вы можете развернуть один узел базы данных MongoDB без высокой доступности или три узла с высокой доступностью. Если вы развертываете три узла базы данных MongoDB, последний узел становится узлом-арбитром. |

|||

|

|

Имя хоста базы данных MongoDB. Значение по умолчанию: |

||

|

Развертывание базы данных MongoDB на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

IP-адрес виртуальной машины или физического сервера из блока

|

|||

|

Параметры базы данных Redis. Более подробную информацию можно получить из официальной документации базы данных Redis. |

|||

|

|

Веб-адрес Syslog-сервера, на который Docker-контейнеры базы данных Redis отправляют журналы. Вам нужно ввести значение в формате

Параметры Syslog-сервера можно указать в блоке |

||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров базы данных Redis. |

|||

|

Параметры развертывания узлов сервера Redis replica. Вы можете развернуть один узел сервера Redis replica без высокой доступности или три узла с высокой доступностью. |

|||

|

|

Имя хоста сервера Redis replica. Значение по умолчанию: |

||

|

Развертывание сервера Redis replica на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

IP-адрес виртуальной машины или физического сервера из блока

|

|||

|

Параметры развертывания узлов системы Redis Sentinel. Если вы разворачиваете три узла сервера Redis replica с высокой доступностью, вам также нужно развернуть три узла системы Redis Sentinel. |

|||

|

|

Имя хоста системы Redis Sentinel. Значение по умолчанию: |

||

|

Развертывание системы Redis Sentinel на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

IP-адрес виртуальной машины или физического сервера из блока

|

|||

|

Параметры развертывания контроллера. Вам нужно развернуть контроллер в виде физической сетевой функции, чтобы развернуть экземпляр SD-WAN для тенанта. |

|||

|

|

Параметры тенантов, для которых вы разворачиваете экземпляры SD-WAN. |

||

|

Имя тенанта. |

|||

|

|

Создание тенанта и развертывание контроллера на виртуальной машине или физическом сервере. Возможные значения:

|

||

|

Первые три октета IP-адреса виртуальной сети контроллера. Вам нужно ввести значение в формате

При развертывании демонстрационного стенда Kaspersky SD-WAN в соответствии со схемой развертывания все-в-одном значение этого параметра может совпадать со значением параметра |

|||

|

Первые три октета IP-адреса управляющей виртуальной сети контроллера. Вам нужно ввести значение в формате

|

|||

|

Параметры развертывания контроллера. Вы можете развернуть один узел контроллера без высокой доступности, либо три или пять узлов с высокой доступностью. Если вы развертываете три или пять узлов контроллера, последний узел становится узлом-арбитром. |

|||

|

Имя хоста узла контроллера. Значение по умолчанию: |

|||

|

|

IP-адрес виртуальной машины или физического сервера из блока

|

||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров контроллера. |

|||

|

Параметры оперативной памяти виртуальной машины Java. |

|||

|

|

Минимальный объем heap-памяти, который виртуальная машина Java может назначить контроллеру. Вам нужно ввести значение в одном из следующих форматов:

Мы рекомендуем указать для этого параметра значение, которое вдвое меньше значения параметра |

||

|

Максимальный объем heap-памяти, который виртуальная машина Java может назначить контроллеру. Вам нужно ввести значение в одном из следующих форматов:

Мы рекомендуем указать для этого параметра значение, которое вдвое меньше значения параметра |

|||

|

Максимальный объем прямой памяти (англ. direct memory), который виртуальная машина Java может назначить контроллеру. Вам нужно ввести значение в одном из следующих форматов:

Мы рекомендуем указать для этого параметра значение, которое вдвое меньше значения параметра |

|||

|

Веб-адрес Syslog-сервера, на который Docker-контейнеры контроллера отправляют журналы. Вам нужно ввести значение в формате

Параметры Syslog-сервера можно указать в блоке |

|||

|

Параметры frontend-части решения. |

|||

|

|

Веб-адрес Syslog-сервера, на который Docker-контейнеры frontend-части решения отправляют журналы. Вам нужно ввести значение в формате

Параметры Syslog-сервера можно указать в блоке |

||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров frontend-части решения. |

|||

|

Параметры отображения графических элементов веб-интерфейса оркестратора. С помощью этого блока вы можете изменить графические элементы веб-интерфейса оркестратора. |

|||

|

|

Изменение графических элементов по умолчанию веб-интерфейса оркестратора. Возможные значения:

|

||

|

Путь к директории на устройстве администратора с графическими элементами веб-интерфейса оркестратора. Графические элементы по умолчанию веб-интерфейса оркестратора содержатся в директории /oem распакованного архива установки на устройстве администратора. |

|||

|

Путь к директории на виртуальных машинах или физических серверах с графическими элементами веб-интерфейса оркестратора. |

|||

|

Название, которое которое отображается на фоне при входе в веб-интерфейс оркестратора. Значение по умолчанию: |

|||

|

Веб-адрес, который отображается в нижней части веб-интерфейса оркестратора. Значение по умолчанию: |

|||

|

Замена графических элементов по умолчанию веб-интерфейса оркестратора на графические элементы, которые вы поместили в директорию на устройстве администратора. Возможные значения:

Вам нужно указать директорию на устройстве администратора с графическими элементами веб-интерфейса оркестратора с помощью параметра |

|||

|

Параметры развертывания узлов frontend-части решения. Вы можете развернуть один узел frontend-части решения без высокой доступности или два узла с высокой доступностью. |

|||

|

|

Имя хоста frontend-части решения. Значение по умолчанию: |

||

|

Развертывание frontend-части решения на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

IP-адрес виртуальной машины или физического сервера из блока

|

|||

|

Параметры оркестратора. |

|||

|

|

Веб-адрес Syslog-сервера, на который Docker-контейнеры оркестратора отправляют журналы. Вам нужно ввести значение в формате

Параметры Syslog-сервера можно указать в блоке |

||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров оркестратора. |

|||

|

Параметры оперативной памяти виртуальной машины Java. |

|||

|

|

Минимальный объем heap-памяти, который виртуальная машина Java может назначить оркестратору. Вам нужно ввести значение в одном из следующих форматов:

Мы рекомендуем указать для этого параметра значение, которое вдвое меньше значения параметра |

||

|

Максимальный объем heap-памяти, который виртуальная машина Java может назначить оркестратору. Вам нужно ввести значение в одном из следующих форматов:

Мы рекомендуем указать для этого параметра значение, которое вдвое меньше значения параметра |

|||

|

Параметры развертывания узлов оркестратора. Вы можете развернуть один узел оркестратора без высокой доступности или два узла с высокой доступностью. |

|||

|

|

Имя хоста оркестратора. Значение по умолчанию: |

||

|

Развертывание оркестратора на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

IP-адрес виртуальной машины или физического сервера из блока

|

|||

|

Параметры менеджера виртуальных сетевых функций. |

|||

|

|

Веб-адрес Syslog-сервера, на который Docker-контейнеры менеджера виртуальных сетевых функций отправляют журналы. Вам нужно ввести значение в формате

Параметры Syslog-сервера можно указать в блоке |

||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров оркестратора. |

|||

|

Параметры оперативной памяти виртуальной машины Java. |

|||

|

|

Минимальный объем heap-памяти, который виртуальная машина Java может назначить менеджеру виртуальных сетевых функций. Вам нужно ввести значение в одном из следующих форматов:

Мы рекомендуем указать для этого параметра значение, которое вдвое меньше значения параметра |

||

|

Максимальный объем heap-памяти, который виртуальная машина Java может назначить менеджеру виртуальных сетевых функций. Вам нужно ввести значение в одном из следующих форматов:

Мы рекомендуем указать для этого параметра значение, которое вдвое меньше значения параметра |

|||

|

Параметры развертывания узлов менеджера виртуальных сетевых функций. Вы можете развернуть один узел менеджера виртуальных сетевых функций без высокой доступности или два узла с высокой доступностью. |

|||

|

|

Имя хоста менеджера виртуальных сетевых функций. Значение по умолчанию: |

||

|

Развертывание менеджера виртуальных сетевых функций на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

IP-адрес виртуальной машины или физического сервера из блока

|

|||

|

Параметры прокси-менеджера виртуальных сетевых функций. |

|||

|

|

Веб-адрес Syslog-сервера, на который Docker-контейнеры прокси-менеджера виртуальных сетевых функций отправляют журналы. Вам нужно ввести значение в формате

Параметры Syslog-сервера можно указать в блоке |

||

|

Объем оперативной памяти в мегабайтах для Docker-контейнеров прокси-менеджера виртуальных сетевых функций. |

|||

|

Параметры развертывания узлов прокси-менеджера виртуальных сетевых функций. Вы можете развернуть один узел прокси-менеджера виртуальных сетевых функций без высокой доступности или два узла с высокой доступностью. |

|||

|

|

Имя хоста прокси-менеджера виртуальных сетевых функций. Значение по умолчанию: |

||

|

Развертывание прокси-менеджера виртуальных сетевых функций на виртуальной машине или физическом сервере. Возможные значения:

|

|||

|

IP-адрес виртуальной машины или физического сервера из блока

|

|||

Пример конфигурационного файла

Изменение графических элементов веб-интерфейса оркестратора

Чтобы изменить графические элементы веб-интерфейса оркестратора:

- Настройте frontend-часть решения в блоке

wwwконфигурационного файла. - На устройстве администратора перейдите в директорию /oem распакованного архива установки. В этой директории содержатся графические элементы по умолчанию веб-интерфейса оркестратора. Вы можете заменить следующие файлы:

- favicon.png и favicon.svg ‑ значок, который отображается на вкладке с веб-интерфейсом оркестратора.

- login_logo.svg – значок, который отображается в верхней части окна при входе в веб-интерфейс оркестратора.

- logo_activation.svg ‑ значок, который отображается при автоматической регистрации устройства CPE.

- logo.svg и title.svg ‑ значок и название, которые отображаются в верхней части навигационной панели веб-интерфейса оркестратора.

- favicon.png и favicon.svg ‑ значок, который отображается на вкладке с веб-интерфейсом оркестратора.

Замена вышедшего из строя узла контроллера

Вы можете развернуть новый узел контроллера для замены узла контроллера, который вышел из строя без возможности восстановления. Если узел контроллера вышел из строя, находясь в кластере с другими узлами, новый узел контроллера будет автоматически добавлен в этот кластер и синхронизирован с существующими узлами.

Перед выполнением этого сценария вам нужно убедиться, что IP-адрес виртуальной машины или физического сервера для развертывания нового узла контроллера совпадает с IP-адресом виртуальной машины или физического сервера, на котором был развернут вышедший из строя узел контроллера. Вы указали IP-адреса виртуальных машин или физических серверов для развертывания узлов контроллера при развертывании решения в блоке ctl конфигурационного файла.

Сценарий замены вышедшего из строя узла контроллера состоит из следующих этапов:

- Подготовка устройства администратора

Подготовьте устройство администратора для развертывания нового узла контроллера. Устройство администратора может быть локальной или удаленной виртуальной машиной, а также персональным компьютером. При развертывании демонстрационного стенда Kaspersky SD-WAN в соответствии со схемой развертывания все-в-одном в качестве устройства администратора необходимо использовать виртуальную машину.

- Обеспечение сетевой связности между устройством администратора, компонентами решения и новым узлом контроллера

Обеспечьте сетевую связность между устройством администратора, компонентами решения и виртуальной машиной или физическим сервером, на котором вы хотите развернуть новый узел контроллера. Вам нужно убедиться, что каналы связи между виртуальными машинами или физическими серверами соответствуют аппаратным и программным требованиям.

- Развертывание узла контроллера

Выполните следующие действия на устройстве администратора:

- Примите Лицензионное соглашение, выполнив команду:

export KNAAS_EULA_AGREED="true" - Перейдите в распакованный архив установки.

- Если вы хотите развернуть новый узел контроллера в режиме attended, выполните одно из следующих действий:

- Если при развертывании решения вы сгенерировали вручную пароли, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -K --ask-vault-pass knaas/knaas-install.ymlПри выполнении команды введите пароль учетной записи root и сгенерированный мастер-пароль.

- Если при развертывании решения вы не сгенерировали вручную пароли, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -K knaas/knaas-install.yml

- Если при развертывании решения вы сгенерировали вручную пароли, выполните команду:

- Если вы хотите развернуть узел контроллера в режиме unattended, выполните одно из следующих действий:

Мы рекомендуем использовать этот режим только в доверенной среде, так как при использовании этого режима злоумышленникам наиболее легко перехватить ваши пароли.

- Если при развертывании решения вы сгенерировали вручную пароли, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -e "ansible_become_password=yourSudoPassword" --vault-password-file ./passwords/vault_password.txt knaas/knaas-install.yml - Если при развертывании решения вы не сгенерировали вручную пароли, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -e "ansible_become_password=yourSudoPassword" knaas/knaas-install.yml

- Если при развертывании решения вы сгенерировали вручную пароли, выполните команду:

- Примите Лицензионное соглашение, выполнив команду:

Новый узел контроллера будет развернут вместо вышедшего из строя узла контроллера. Сообщение об успешном развертывании отобразится в консоли устройства администратора.

Если при развертывании узла контроллера возникает проблема сетевой связности с виртуальной машиной или физическим сервером, в консоли устройства администратора отображается ошибка и новый узел контроллера не развертывается. В этом случае вам нужно восстановить сетевую связность, очистить виртуальную машину или физический сервер, после чего заново выполнить команду развертывания.

Обновление Kaspersky SD-WAN

Перед обновлением Kaspersky SD-WAN вам нужно убедиться, что ни одно из устройств CPE не имеет статус Ошибка. Вы можете просмотреть статус устройств CPE в таблице устройств CPE. Также перед обновлением Kaspersky SD-WAN мы рекомендуем сделать резервные копии компонентов решения:

- Если вы развернули компоненты решения на виртуальных машинах, вам нужно сделать снимки мгновенного состояния (англ. snapshots) виртуальных машин. После обновления Kaspersky SD-WAN снимки мгновенного состояния виртуальных машин можно удалить. Более подробную информацию о том, как сделать снимки мгновенного состояния виртуальных машин, можно получить из официальной документации сред виртуализации, с помощью которых вы развернули виртуальные машины.

- Если вы развернули компоненты решения на физических серверах, вам нужно сделать резервные копии жестких дисков физических серверов.

Сценарий обновления Kaspersky SD-WAN состоит из следующих этапов:

- Подготовка устройства администратора

Подготовьте устройство администратора для обновления решения. Устройство администратора может быть локальной или удаленной виртуальной машиной, а также персональным компьютером. При развертывании демонстрационного стенда Kaspersky SD-WAN в соответствии со схемой развертывания все-в-одном в качестве устройства администратора необходимо использовать виртуальную машину.

- Настройка конфигурационного файла

Настройте конфигурационный файл в соответствии с изменениями, которые были внесены в новую версию Kaspersky SD-WAN. Вы можете просмотреть изменения в корневой директории архива установки в файле CHANGELOG.md.

При обновлении Kaspersky SD-WAN убедитесь, что вы не потеряли файлы с паролями и SSL-сертификатами.

- Обновление Kaspersky SD-WAN

Обновите Kaspersky SD-WAN одним из следующих способов:

- Если вы хотите обновить решение в режиме attended, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -K --ask-vault-pass knaas/knaas-install.ymlПри выполнении команды введите пароль учетной записи root на устройстве администратора и сгенерированный мастер-пароль.

- Если вы хотите обновить решение в режиме partially attended, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -K --vault-password-file ./passwords/vault_password.txt knaas/knaas-install.ymlПри выполнении команды введите пароль учетной записи root на устройстве администратора.

- Если вы хотите обновить решение в режиме unattended, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -e "ansible_become_password=yourSudoPassword" --vault-password-file ./passwords/vault_password.txt knaas/knaas-install.yml

- Если вы хотите обновить решение в режиме attended, выполните команду:

Компоненты Kaspersky SD-WAN будут обновлены на виртуальных машинах или физических серверах, которые вы указали в конфигурационном файле. Сообщение об успешном обновлении отобразится в консоли устройства администратора.

Если при обновлении компонентов решения возникает проблема сетевой связности с одной из виртуальных машин или одним из физических серверов, в консоли устройства администратора отображается ошибка и решение не обновляется. В этом случае вам нужно восстановить сетевую связность, после чего заново выполнить команду обновления.

После обновления решения требуется очистить историю команд Bash.

Удаление Kaspersky SD-WAN

Удаление Kaspersky SD-WAN невозможно отменить.

Чтобы удалить Kaspersky SD-WAN,

- На устройстве администратора перейдите в распакованный архив установки.

- Удалите Kaspersky SD-WAN одним из следующих способов:

- Если вы хотите удалить решение в режиме attended, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -K knaas/knaas-teardown.yml - Если вы хотите удалить решение в режиме unattended, выполните команду:

ansible-playbook -i inventory/generic -e "@<путь к конфигурационному файлу>" -e "@inventory/external/images.yml" -e "ansible_become_password=yourSudoPassword" knaas/knaas-teardown.yml

- Если вы хотите удалить решение в режиме attended, выполните команду:

Компоненты Kaspersky SD-WAN будут удалены с виртуальных машин или физических серверов. Сообщение об успешном удалении отобразится в консоли устройства администратора.

Если при удалении компонентов решения возникает проблема сетевой связности с одной из виртуальных машин или одним из физических серверов, в консоли устройства администратора отображается ошибка и решение не удаляется. В этом случае вам нужно восстановить сетевую связность, после чего заново выполнить команду удаления.