Содержание

О Kaspersky SD-WAN

Kaspersky SD-WAN используется для построения программно-определяемых глобальных сетей (англ. Software Defined WAN, далее сетей SD-WAN). В сетях SD-WAN автоматически определяются маршруты передачи трафика с наименьшей задержкой и наибольшей полосой пропускания. Для маршрутизации трафика применяется технология SDN (Software Defined Networking).

Технология SDN отделяет

(англ. control plane) от (англ. data plane) и позволяет управлять сетевой инфраструктурой с помощью (через веб-интерфейс или API). Благодаря отделению плоскости управления от плоскости передачи данных становится возможной виртуализация сетевых функций (англ. Network Function Virtualization, далее также NFV), в рамках которой сетевые функции, такие как межсетевые экраны, маршрутизаторы и балансировщики нагрузки, развертываются на стандартном оборудовании. Виртуализация сетевых функций в решении соответствует стандартам спецификации NFV MANO (NFV Management and Network Orchestration) Европейского института по стандартизации в области телекоммуникаций (англ. European Telecommunications Standards Institute, ETSI).Построение сети SD-WAN не зависит от транспортных технологий. Вы можете использовать несколько соединений для передачи трафика с учетом требований приложений к пропускной способности и качеству обслуживания. Поддерживаются следующие типы нижележащей сети (англ. underlay network):

- транспортные сети MPLS;

- широкополосные каналы для подключения к интернету;

- арендуемые линии связи;

- беспроводные подключения, в том числе 3G, 4G и LTE;

- спутниковые каналы.

Решение предназначено для операторов связи (англ. service providers), а также организаций с крупной филиальной сетью, и заменяет стандартные маршрутизаторы в распределенных сетях

(далее устройства CPE).С помощью Kaspersky SD-WAN вы можете выполнять следующие задачи:

- интеллектуально управлять трафиком;

- автоматически настраивать устройства CPE;

- централизованно управлять компонентами решения с помощью веб-интерфейса;

- выполнять мониторинг сети;

- автоматически реагировать на изменение политик качества обслуживания, чтобы соответствовать требованиям приложений.

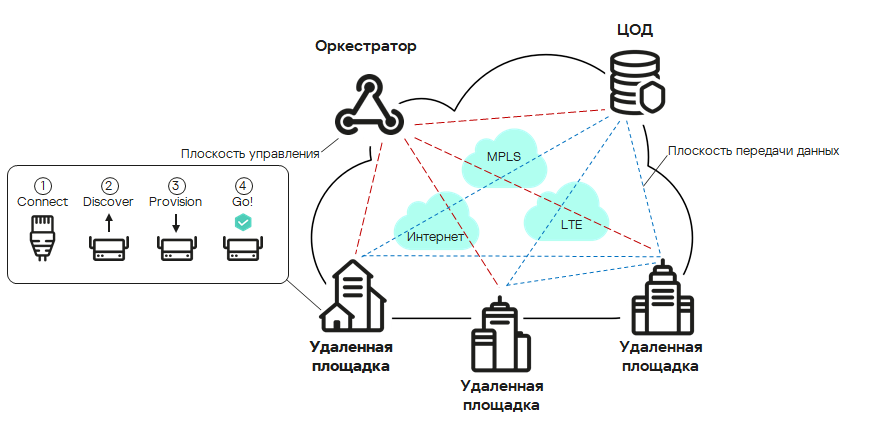

На рисунке ниже представлена схема сети SD-WAN, которая построена с помощью решения Kaspersky SD-WAN.

testtest

testtest

Схема сети SD-WAN

Комплект поставки

О приобретении решения вы можете узнать на сайте "Лаборатории Касперского" (https://www.kaspersky.ru) или у компаний-партнеров.

В комплект поставки входят следующие компоненты:

- Архив knaas-installer_<информация о версии> в формате TAR.GZ (далее также архив установки) для развертывания решения.

- Docker-контейнеры для развертывания компонентов Kaspersky SD-WAN:

- knaas-ctl;

- knaas-orc;

- knaas-www;

- knass-vnfm;

- knaas-vnfm-proxy;

- mockpnf.

Следующие контейнеры вам нужно скачать из общего Docker-репозитория:

- mariaDB;

- mongo;

- redis;

- syslog-ng;

- zabbix-proxy-mysql;

- zabbix-server-mysql;

- zabbix-web-nginx-mysql.

- Прошивки устройств CPE.

- Файл с текстом Лицензионного соглашения, в котором указано, на каких условиях вы соглашаетесь пользоваться решением.

- Файлы онлайн-справки Kaspersky SD-WAN для обеспечения возможности просмотра документации без подключения к интернету.

Состав комплекта поставки может отличаться в зависимости от региона, в котором распространяется решение.

В началоАппаратные и программные требования

Kaspersky SD-WAN имеет следующие аппаратные и программные требования:

Требования к аппаратным ресурсам зависят от количества управляемых устройств CPE (см. рекомендуемые схемы развертывания ниже). При необходимости рассчитать более точные аппаратные требования для определенной схемы развертывания мы рекомендуем обратиться в Службу технической поддержки "Лаборатории Касперского".

1. Рекомендуемые вычислительные ресурсы для компонентов решения версии 2.4 и выше.

Ниже приведены поддерживаемые спецификации экземпляров оркестратора Kaspersky SD-WAN (ORC), контроллера Kaspersky SD-WAN (CTL), компонента мониторинга (MON) и утилиты Kaspersky Deployment Toolkit (KDT) при условии использования идентичных компонентов и версий ПО.

1.1. Оркестратор SD-WAN

Таблица 1. Определения типов экземпляров ORC

Тип экземпляра |

Количество устройств CPE |

Характеристики (приблизительно) |

||||

Процессор* |

ОЗУ |

Размер хранилища** |

IOPS хранилища** |

Сетевая карта |

||

Small ORC |

1000 |

16 ядер |

32 ГБ |

256 ГБ |

3 000 |

2 x 1 Гбит/с |

Medium ORC |

5 000 |

24 ядра |

64 ГБ |

512 ГБ |

5 000 |

2 x 1 Гбит/с |

Large ORC |

10 000 |

32 ядра |

128 ГБ |

1 ТБ |

10 000 |

2 x 10 Гбит/с |

* Процессор без Hyper-Threading. Рекомендации:

- Xeon Silver 4314 для экземпляров с типом Small ORC.

- Xeon Gold 5318Y или Gold 5418Y или выше для экземпляров с типом Medium ORC.

- Xeon Gold 6414U или Gold 6438Y+ или выше для экземпляров с типом Large ORC.

**SSD

1.2. Контроллер SD-WAN

Таблица 2.Определения типов экземпляров CTL

Тип экземпляра |

Количество устройств CPE |

Характеристики (приблизительно) |

||||

Процессор* |

ОЗУ |

Размер хранилища** |

IOPS хранилища** |

Сетевая карта |

||

Small CTL |

250 |

16 ядер |

32 ГБ |

64 ГБ |

3 000 |

2 x 1 Гбит/с |

Medium CTL |

500 |

24 ядра |

48 ГБ |

128 ГБ |

5 000 |

2 x 1 Гбит/с |

Large CTL |

1000 |

32 ядра |

64 ГБ |

256 ГБ |

10 000 |

2 x 10 Гбит/с |

* Процессор без Hyper-Threading. Рекомендации:

- Xeon Silver 4314 для экземпляров с типом Small CTL.

- Xeon Gold 5318Y или Gold 5418Y или выше для экземпляров с типом Medium CTL.

- Xeon Gold 6414U или Gold 6438Y+ или выше для экземпляров с типом Large CTL.

**SSD

1.3. Компонент мониторинга SD-WAN

Таблица 3. Определения типов экземпляров MON

Тип экземпляра |

Количество устройств CPE |

Характеристики (приблизительно) |

||||

Процессор* |

ОЗУ |

Размер хранилища** |

IOPS хранилища** |

Сетевая карта |

||

Small MON |

1 000 |

8 ядер |

16 ГБ |

1 ТБ |

3 000 |

2 x 1 Гбит/с |

Medium MON |

5 000 |

24 ядра |

64 ГБ |

5 ТБ |

5 000 |

2 x 1 Гбит/с |

Large MON |

10 000 |

32 ядра |

96 ГБ |

10 ТБ |

10 000 |

2 x 10 Гбит/с |

* Процессор без Hyper-Threading. Рекомендации:

- Xeon Silver 4309Y для экземпляров с типом Small MON.

- Xeon Gold 5318Y или Gold 5418Y или выше для экземпляров с типом Medium MON.

- Xeon Gold 6414U или Gold 6438Y+ или выше для экземпляров с типом Large MON.

**SSD, RAID 10

1.4. SD-WAN All-in-One

Экземпляр типа SD-WAN All-in-One (AIO, "все-в-одном") включает в себя следующие компоненты администрирования: оркестратор Kaspersky SD-WAN (ORC), контроллер Kaspersky SD-WAN (CTL) и компонент мониторинга Kaspersky SD-WAN (MON). Поддерживаются следующие спецификации экземпляров:

Таблица 4. Определения типов экземпляров AIO

Тип экземпляра |

Количество устройств CPE |

Характеристики (приблизительно) |

||||

Процессор* |

ОЗУ |

Размер хранилища** |

IOPS хранилища** |

Сетевая карта |

||

Small AIO |

50 |

16 ядер |

32 ГБ |

256 ГБ |

3 000 |

1 Гбит/с |

Medium AIO |

100 |

24 ядра |

48 ГБ |

512 ГБ |

5 000 |

2 x 1 Гбит/с |

Large AIO |

250 |

32 ядра |

64 ГБ |

1024 ГБ |

10 000 |

2 x 10 Гбит/с |

1.5. Хост для развертывания SD-WAN

Для развертывания и обновления управляющих компонентов решения по схемам "Высокая доступность" (High Availability) и "Распределенное развертывание" (Distributed Deployment) требуется выделенный хост с Kaspersky Deployment Toolkit (KDT).

Таблица 5. Определения типов экземпляров KDT

Схема развертывания |

Характеристики (приблизительно) |

||||

Процессор* |

ОЗУ |

Размер хранилища** |

IOPS хранилища** |

Сетевая карта |

|

Высокая доступность и распределенное развертывание |

8 ядер |

16 ГБ |

512 ГБ |

5 000 |

1 Гбит/с |

* Процессор без Hyper-Threading. Рекомендации:

- Xeon Silver 4309Y для экземпляров с типом KDT.

**SSD

2. Схемы развертывания системы администрирования

2.1. Автономное развертывание

Схема автономного развертывания системы администрирования Kaspersky SD-WAN предназначена только для демонстрационных целей и не рекомендуется для использования в продуктовой среде.

2.2. Развертывание с высокой доступностью (High Availability Deployment)

Для развертывания системы администрирования Kaspersky SD-WAN по схеме с высокой доступностью (High Availability, HA) требуется три экземпляра AIO (HA3). Аппаратные характеристики экземпляров приведены в таблице 4. В таблице ниже приведены рекомендации по масштабированию при развертывании по схеме HA3.

Таблица 6. Характеристики экземпляров для развертывания по схеме HA3

Количество устройств CPE |

Экземпляр HA3 |

50 |

3 x Small AIO |

100 |

3 x Medium AIO |

250 |

3 x Large AIO |

2.3. Распределенное развертывание (Distributed Deployment)

Для развертывания системы администрирования Kaspersky SD-WAN по схеме распределенного развертывания требуется три выделенных экземпляра ORC, три выделенных экземпляра CTL, три выделенных экземпляра MON и один хост KDT.

Таблица 7. Характеристики экземпляров для развертывания

Количество устройств CPE |

ORC |

CTL |

MON |

KDT |

250 |

3 x Small ORC |

3 x Small CTL |

3 x Small MON |

1 x KDT |

500 |

3 x Small ORC |

3 x Medium CTL |

3 x Small MON |

1 x KDT |

1 000 |

3 x Small ORC |

3 x Large CTL |

3 x Small MON |

1 x KDT |

2 500 |

3 x Small ORC |

15 x Medium CTL |

3 x Small MON |

1 x KDT |

5 000 |

3 x Medium ORC |

30 x Medium CTL |

3 x Medium MON |

1 x KDT |

7 500 |

3 x Medium ORC |

45 x Medium CTL |

3 x Medium MON |

1 x KDT |

10 000 |

3 x Large ORC |

60 x Medium CTL |

3 x Large MON |

1 x KDT |

20 000 |

6 x Large ORC |

120 x Medium CTL |

6 x Large MON |

1 x KDT |

25 000 |

9 x Large ORC |

150 x Medium CTL |

9 x Large MON |

1 x KDT |

3. Требования к сторонним решениям

Для развертывания Kaspersky SD-WAN необходимы следующие сторонние решения:

- Система мониторинга Zabbix версии 5.0.26 и 6.0.0. Более подробную информацию вы можете получить из официальной документации решения Zabbix.

- Облачная платформа Docker версии 1.5 или выше для развертывания Docker-контейнеров компонентов решения. Более подробную информацию вы можете получить из официальной документации облачной платформы Docker.

- Сервис OpenStreetMap для просмотра топологии транспортных сервисов поверх карты. Если инфраструктура вашей организации не предусматривает выхода в интернет, вы можете использовать офлайн-карты. Офлайн карты занимают дополнительное дисковое пространство:

- офлайн-карта (central-fed-district-latest.osm.pbf) занимает около 100 ГБ;

- данные для геокодинга занимают около 10 ГБ.

Более подробную информацию вы можете получить из официальной документации сервиса OpenStreetMap.

Требования к операционным системам

Поддерживаются следующие 64-разрядные операционные системы:

- Ubuntu версии 22.04 LTS.

- Astra Linux версии 1.7 (уровень защищенности: "Орел").

- РЕД ОС 7.3 "МУРОМ".

Требования к каналам связи между узлами компонентов решения

При развертывании Kaspersky SD-WAN вы можете развернуть несколько узлов компонентов решения. Существуют следующие требования к каналам связи между узлами компонентов решения:

- Требования к каналам связи между узлами контроллера:

- пропускная способность – 1 Гбит/сек.;

- RTT (Round Trip Time) – не более 200 мс;

- потеря пакетов – 0%.

- Требования к каналам связи между узлами базы данных MongoDB:

- пропускная способность – 1 Гбит/сек.;

- RTT – не более 50 мс;

- потеря пакетов – 0%.

- Требования к каналам связи между узлами базы данных Redis:

- пропускная способность – 1 Мбит/сек.;

- RTT – не более 50 мс;

- потеря пакетов – 0%.

Требования к браузерам

Поддерживаются следующие браузеры для работы с веб-интерфейсом оркестратора:

- Google Chrome версии 100 и выше.

- Firefox версии 100 и выше.

- Microsoft Edge версии 100 и выше.

- Opera версии 90 и выше.

- Safari версии 15 и выше.

Операционная система:

Ubuntu версии 20.04 или 22.04 LTS.

РЕД ОС 8.

Операционная система должна поддерживать доступ в интернет или содержать монтированный образ диска.

4 ядра виртуального процессора.

8 ГБ оперативной памяти.

32 ГБ свободного дискового пространства.

Имя и пароль учетных записей root должны совпадать на устройстве администратора и виртуальных машинах или физических серверах, на которых вы хотите развернуть компоненты решения. //Скрыл, потом удалим или перепишем

Требования к устройствам CPE

Поддерживаются следующие модели устройств CPE:

- KESR-M1-R-5G-2L-W.

- KESR-M2-K-5G-1L-W.

- KESR-M2-K-5G-1S.

- KESR-M3-K-4G-4S.

- KESR-M4-K-2X-1CPU.

- KESR-M4-K-8G-4X-1CPU.

- KESR-M5-K-8G-4X-2CPU.

- KESR-M5-K-8X-2CPU.

Устройства CPE модели KESR основаны на архитектурах процессоров x86 (Intel 80x86) и MIPS (Microprocessor without Interlocked Pipeline Stages).

На устройствах CPE модели KESR M3–M5 установлены сетевые карты компании Intel, совместимые с SFP-трансиверами компании Intel. Более подробную информацию о поддерживаемых SFP-трансиверах можно получить с помощью инструмента Intel Product Compatibility Tool (на территории Российской Федерации ссылка доступна только через VPN). При работе с инструментом Intel Product Compatibility Tool вам нужно выбрать одну из следующих категорий продукта:

- 500 Series – для просмотра SFP-трансиверов, совместимых с устройствами CPE модели KESR M3.

- 700 Series – для просмотра SFP-трансиверов, совместимых с устройствами CPE моделей KESR M4–M5.

Специалисты "Лаборатории Касперского" протестировали работоспособность устройств CPE при предоставлении услуги L3 VPN (см. таблицу ниже). На тестируемых устройствах не использовалась технология DPI (Deep Packet Inspection) и было выключено шифрование трафика.

Модель |

Размер пакетов (байт) |

Пропускная способность, МБ/сек. |

|---|---|---|

KESR-M1 |

IMIX (417) |

30 |

Large (1300) |

115 |

|

KESR-M2 |

IMIX (417) |

165 |

Large (1300) |

241 |

|

KESR-M3 |

IMIX (417) |

805 |

Large (1300) |

1150 |

|

KESR-M4 |

IMIX (417) |

1430 |

Large (1300) |

2870 |

Более подробная информация о характеристиках устройств CPE содержится на официальной странице решения.

Вы можете развертывать устройства uCPE на серверах с архитектурами процессоров x86 (Intel 80x86) и ARM64.

Требования к устройствам vCPE

В комплекте поставки содержатся следующие прошивки для развертывания устройств vCPE:

- vKESR-M1.

- vKESR-M2.

- vKESR-M3.

- vKESR-M4.

Для устройств vCPE поддерживаются следующие среды виртуализации:

- Среда виртуализации VMware версии 7.0 и выше.

- Среда виртуализации KVM с версией ядра 5.15 и выше.

Поддерживается только оригинальная среда виртуализации KVM без дополнительных средств оркестрации.

Требования к виртуальным ресурсам для развертывания устройств vCPE описаны в таблице ниже.

Прошивка |

Процессор |

ОЗУ, ГБ |

Диск, ГБ |

|---|---|---|---|

vKESR-M1 |

2 |

0.5 |

1 |

vKESR-M2 |

4 |

8 |

1 |

vKESR-M3 |

12 |

16 |

1 |

vKESR-M4 |

24 |

32 |

1 |

При обновлении Kaspersky SD-WAN с версии 2.2 до 2.3 вам нужно привести ранее развернутые устройства vCPE к текущим требованиям, после чего вы сможете обновить устройства vCPE, используя прошивки vKESR-M1–5.

В началоОбеспечение безопасности

Безопасность в Kaspersky SD-WAN обеспечивается в плоскостях передачи данных, управления сетью и оркестрации. Степень безопасности всего решения определяется степенью безопасности каждой из этих плоскостей, а также защищенностью взаимодействия между ними. В каждой плоскости происходят следующие процессы:

- аутентификация и авторизация пользователей;

- использование безопасных протоколов управления;

- шифрование управляющего трафика;

- безопасное подключение устройств CPE.

Безопасные протоколы управления

Мы рекомендуем использовать протокол HTTPS при взаимодействии с сетью SD-WAN через веб-интерфейс оркестратора или API. Вы можете загрузить в веб-интерфейс собственные сертификаты или использовать автоматически сгенерированные самоподписанные сертификаты. Решение использует несколько протоколов для передачи управляющего трафика компонентам (см. таблицу ниже).

Взаимодействующие компоненты |

Проткол |

Дополнительное обеспечение безопасности |

Оркестратор и контроллер |

gRPC |

Для аутентификации и шифрования трафика между клиентом и сервером используется протокол TLS. |

Оркестратор и устройство CPE |

HTTPS |

Для аутентификации и шифрования трафика между оркестратором и устройством CPE используется проверка сертификата и токен. |

Контроллер и устройство CPE |

OpenFlow 1.3.4 |

Для аутентификации и шифрования трафика между контроллером и устройством CPE используется протокол TLS. |

Безопасное подключение устройств CPE

Решение использует следующие механизмы безопасного подключения устройств CPE:

- Обнаружение устройств CPE с помощью идентификаторов DPID (datapath identifier).

- Отложенная регистрация. Вы можете выбрать, в каком состоянии находится устройство CPE после успешной регистрации – Включено или Выключено. Выключенное устройство CPE необходимо включить, убедившись, что оно установлено на площадке.

- Двухфакторная аутентификация.

Использование виртуальных сетевых функций

Вы можете обеспечить дополнительный уровень безопасности с помощью виртуальных сетевых функций, развертываемых в центре обработки данных и/или на

. Например, трафик может быть направлен от устройства CPE к виртуальной сетевой функции, которая работает как межсетевой экран или прокси-сервер. Виртуальные сетевые функции могут выполнять следующие функции защиты сети SD-WAN:- межсетевой экран нового поколения (англ. Next-Generation Firewall, NGFW);

- защита от атак DDoS (Distributed Denial of Service);

- системы обнаружения и предотвращения вторжений IDS (Intrusion Detection System) и IPS (Intrusion Prevention System);

- антивирус;

- антиспам;

- система фильтрации веб-адресов и контента;

- система защиты от утечек конфиденциальных данных DLP (Data Loss Prevention);

- веб-прокси Secure Web Proxy.

Что нового

В Kaspersky SD-WAN появились следующие возможности и доработки:

- Поддержана интеграция с Kaspersky KSC/OSMP (с некоторыми ограничениями; см. раздел Известные ограничения ниже).

- Улучшено масштабирование CPE на кластер контроллеров благодаря архитектуре Active-Active Multi-Master.

- Добавлена поддержка правил маршрутизации на основе политик (Policy-based Routing).

- Поддержано статическое резервирование DHCP.

- Добавлена возможность связности CPE с контроллером и оркестратором через порт LAN.

- Добавлена поддержка BGP для дополнительных таблиц маршрутизации VRF.

- Добавлена возможность сброса CPE до параметров по умолчанию с помощью кнопки (для моделей KESR M1-M3).

- Улучшен графический интерфейс оркестратора за счет замены модальных окон на боковые.

- Улучшен механизм Link State Control благодаря асинхронному оповещению контроллера об отказе или восстановлении туннельных соединений.

- В метаданные прошивки добавлен ее тип (OVS/SWOS).

- Индикация состояния связности с контроллером/оркестратором с помощью лампочки на панели CPE (только для специальных исполнений устройств).

- Резервирование выдачи MAC адресов для overlay-интерфейсов.

- Добавлен механизм приоритизации пакетов OpenFlow.

- Оптимизирован просмотр туннелей между CPE и контроллерами за счет отображения полной информации о соединениях, включая топологические признаки NAT и WAN Disjoint.

- Метрика маршрута для сетевых интерфейсов с псевдонимами sdwan0 – sdwan3 назначается автоматически: наибольший приоритет имеет интерфейс sdwan0, наименьший – sdwan3. При этом значение Метрика маршрута заблокировано для изменений вручную у интерфейсов с псевдонимами sdwan0 – sdwan9.

Известные ограничения

Kaspersky SD-WAN имеет следующие ограничения:

- Ограничения при интеграции решения с Kaspersky KSC/OSMP:

- доступно только для новых инсталляций;

- не поддерживается ssh-консоль;

- не поддерживается vnc-консоль.

- Правила межсетевого экрана не работают в созданных пользователями виртуальных таблицах маршрутизации.

- При изменении статических маршрутов перезагружается демон FRR.

- Потоки NetFlow не распределяются по сетевым интерфейсам.