目次

- Kaspersky Secure Mail Gateway

- Kaspersky Secure Mail Gateway インターフェイス

- 本製品のライセンス管理

- 製品のインストールとセットアップ

- 本製品の開始

- 製品動作の監視

- メッセージ処理ルールについて

- 許可リストと拒否リスト

- クラスタの管理

- ロールおよびユーザーアカウントの管理

- バックアップ

- イベントログ

- メッセージキュー

- レポート

- 保護の全般設定

- 日時の設定

- プロキシサーバーの接続設定

- アップグレードパッケージのダウンロード

- Kaspersky Secure Mail Gateway の定義データベースのアップデート

- 設定のエクスポートとインポート

- Kaspersky Security Network への参加と Kaspersky Private Security Network の使用

- 外部ディレクトリサービスとの統合

- KATA プロテクション

- SNMP を使用した本製品の管理

- Kaspersky Secure Mail Gateway のメール通知

- シングルサインオン技術を使用する認証

- クラスタノードへの SSH プロトコルによる接続

- MTA 設定の編集

- 送信メッセージの DKIM 署名

- Kaspersky Secure Mail Gateway の動作のために TLS プロトコルを使用

- メールルーティングのドメインと設定

- SIEM システムへの製品イベントの公開

- テクニカルサポートへの問い合わせ

- 用語解説

- BEC 攻撃

- DKIM メール送信ドメイン認証

- DMARC メール送信ドメイン認証

- Kaspersky Anti Targeted Attack Platform

- Kaspersky Private Security Network

- Kaspersky Security Network(KSN)

- Kerberos 認証

- keytab ファイル

- LDAP

- Moebius サービス

- MTA

- NTLM 認証

- Phishing

- PTR レコード

- SCL レート

- SIEM システム

- SMTP 検証

- SNMP エージェント

- SNMP トラップ

- Spam

- SPF メール送信ドメイン認証

- TLS 暗号化

- 悪意のあるリンク

- アップデート元

- アンチウイルス

- アンチスパム

- アンチスパム隔離

- アンチフィッシング

- 仮想マシン

- クラスタ

- コンテンツフィルタリング

- コントロールノード

- サービスプリンシパル名(SPN)

- 持続的標的型攻撃(APT 攻撃)

- 証明書のフィンガープリント

- スプーフィング(なりすまし)

- セカンダリノード

- ディレクトリサービス

- バックアップ

- ヒューリスティック分析

- メール通知

- ライセンス情報ファイル

- レピュテーションフィルタリング

- サードパーティのコード情報

- 商標に関する通知

Kaspersky Secure Mail Gateway

Kaspersky Secure Mail Gateway により、メールゲートウェイをクラスタシステムとして導入できます。このシステムは、処理するトラフィックのボリュームに応じて拡張可能で、組織の既存のメールインフラストラクチャに統合できます。メールゲートウェイには、オペレーティングシステム、メールサーバー、カスペルスキーのアンチウイルス製品がインストールされています。

Kaspersky Secure Mail Gateway は、受信メールと送信メールを悪意あるオブジェクトや迷惑メール、フィッシングコンテンツから保護し、メールメッセージのコンテンツフィルタリングを実行します。

Kaspersky Secure Mail Gateway の機能は次の通りです:

- メッセージのアンチウイルススキャンを実行する:

- メッセージにウイルスやマルウェア、マクロ(マクロが含まれる Microsoft Office ファイルなど)、暗号化されたオブジェクト、アーカイブが含まれていないかチェックする(アーカイブや複合オブジェクト内でのファイル種別の認識を含む)。

- からの情報を使用して新しい脅威への迅速な対応を実現する。

- (KPSN)と連携して、社内規定や方針によりインターネットアクセスが制限されている組織が Kaspersky Security Network(KSN)の機能を使用できるようにする。

- ゼロデイ攻撃、標的型攻撃、持続的標的型攻撃(APT)として知られる複雑な標的型攻撃などの脅威の検知のために、(KATA)プラットフォームと統合する。

- メッセージのアンチスパムスキャンを実行する:

- メッセージに迷惑メール、準スパム、マスメールが含まれていないかチェックする(偽装されたドメインの認識と IP アドレスのレピュテーションチェックを含む)。

- ドメイン名が含まれるメッセージを検知する。ドメイン名偽装が検知されると、メッセージはスパムと判断されます。本製品は X-KSMG-AntiSpam-Method メッセージヘッダーに unicode_spoof タグを追加します。

- アンチスパムスキャン結果に基づいて、X-MS-Exchange-Organization-SCL X-Header をメッセージに追加する。このタグには、が含まれます。

- メッセージをアンチスパム隔離に配置し、アンチスパム隔離を Web インターフェイスで管理する。

- メッセージのアンチフィッシングスキャンを実行する:

- メッセージをスキャンして、悪意のあるリンクや広告リンク、正規ソフトウェアに関連するリンクが含まれていないかチェックします。

- 画像内の QR コードからリンクがフィッシング、マルウェア、広告に使用されているか、または正規のソフトウェアに関連しているかチェックします。

- メッセージのコンテンツフィルタリングを実行する:

- 名前別

- サイズ

- 添付のタイプ(Kaspersky Secure Mail Gateway ではファイルの拡張子に関係なく、添付の実際の形式と種別を判別できます)。

- 、、および テクノロジーを使用してメール送信ドメイン認証を実行する。

- Active Directory との連携を設定して、ドメインユーザーに関する情報を取得する。

- プログラムイベントに関する情報の取得:

- メールトラフィック処理イベント、および本製品の操作中に発生したシステムイベントをロギングする。ログをフィルタリングすることで、イベントを簡単に検索できます。

- イベントを CSV 形式でエクスポートする。

- 製品のイベントを、組織で使用している に Syslog プロトコルで発行する。各製品に関する情報は、CEF 形式の独立した syslog メッセージとしてリレーされます。

- Web インターフェイスを使用して、本製品の設定や管理を行います。

- 製品の Web インターフェイスで、メールトラフィックのステータスとシステムリソースの使用状況を監視し、検知された脅威の最新のリストを表示する。

- ロールシステムを使用して製品機能へのユーザーアクセスの範囲を定める。

- シングルサインオン認証を設定する。

- クラスタを作成し、製品の Web インターフェイスを使用したクラスタ内の全サーバーの一元管理により、ソリューションを拡張(水平方向または垂直方向)する。

- バックアップの管理:

- スキャン結果に基づいて、バックアップ内のメッセージのバックアップコピーを保存する。

- バックアップからファイルへメッセージを保存。

- メッセージを受信者に転送する。

- 様々なドメインからユーザーに関する情報を受信し、個人バックアップへのアクセス権をユーザーに付与する。

- 許可リストと拒否リストを作成する。これらを使用すると、特定のアドレスからのメッセージに対するメールシステムの対応方法を細かく調整できます。

- カスペルスキーのアップデートサーバーまたはカスタムリソースから、スケジュールに基づいて、または手動で、製品の定義データベースをアップデートする。

米国の地域では、アップデート機能(アンチウイルスシグネチャのアップデートやコードベースのアップデートを含む)および KSN 機能が本製品で使用できない場合があります。

- メール通知の設定:

- 送信者、受信者、およびその他のアドレスに、メッセージで検知されたオブジェクトについて通知する。

- 本製品で発生したシステムイベントについてユーザーに通知を送信する。

- 送信メッセージと受信メッセージにメール免責条項を追加する。また、安全性が低い可能性のあるメッセージについての警告を追加する。

- メッセージ処理と製品イベントの結果に関するレポートを生成および表示する。

- 送信者および受信者のグループ向けに設定されているルールに基づいてメールを処理する。

- ドメイン(組織のローカルドメインを含む)とメールアドレスに関する情報を追加、変更、または削除し、そのドメインとメールアドレスの Kaspersky Secure Mail Gateway の設定を編集し、メールルーティングを設定する。

- を設定可能にする。

- DKIM および TLS 暗号鍵を追加、変更、削除する。

- SNMP プロトコルを使用してアプリケーションの動作に関する統計情報を受信し、の転送を有効または無効にする。

Kaspersky Secure Mail Gateway は、VMware ESXi または Microsoft Hyper-V ハイパーバイザーでの導入用に仮想マシンの ISO イメージとして配信されます。

イメージを導入すると、CentOS 7.9 オペレーティングシステム、メールサーバー、Kaspersky Secure Mail Gateway がインストールされた仮想マシンが作成されます。仮想マシンの導入後は、初期設定ウィザードを使用して仮想マシンを設定できます。

新機能

Kaspersky Secure Mail Gateway 2.0 では次の機能が強化されました:

- ソリューションを拡張(水平方向または垂直方向)するための新しいクラスタアーキテクチャ。本製品の Web インターフェイスを使用してクラスタ内の全サーバーを一元管理できます。

- 製品機能へのユーザーアクセスに関する、新しいロールベースの制限(Microsoft Active Directory と統合した場合)。

- メッセージバックアップ(ユーザーベースのものを含む)の一元管理を追加。

- オブジェクトの検知、ブロックのための KATA 3.7 および KATA 4.0 との統合。

- イベントを快適に検索し、分析用に CSV ファイルにエクスポートするためのフィルタリング機能を備えたイベントログ。

- 企業の通信への不正アクセスを目的とした高度な攻撃(や Active Directory スプーフィング攻撃など)を検知するためのメカニズムを強化。

- 悪意のあるリンク、アドウェアリンク、正規ソフトウェアリンクを検知し、フィッシングリンクと区別するための Kaspersky URL Advisor モジュールをメッセージ処理ルールに追加。

- 偽装されたドメイン(ルックアライク)の認識に基づくスパム検知技術を追加。

- ISO イメージでインストール済みのオペレーティングシステムとメール転送エージェント(MTA)のアップグレード。

- アンチスパムモジュールによるスキャンに IP アドレスのレピュテーションの識別を追加。

- [ダッシュボード]セクションに表示された新しい情報と、クラスタノードに関する情報をフィルター処理したり、独自のグラフレイアウトを作成したりする機能を追加。

- KSMG 1.1 MR3 から設定をインポートする機能を追加。

システム要件

ISO イメージのデプロイに必要な仮想マシン設定のハードウェア要件

- 8 つの CPU コア

- 16 GB のメモリ

- 200 GB のディスク空き容量

社内 LAN 上のコンピューターのソフトウェア要件(本製品の Web インターフェイスでの SSO 認証に必要)

- Windows 8.1

- Windows 10 (1809、 20H2、 21H2)

- Windows 11 (21H2).

仮想マシン(ISO イメージ)を導入するハイパーバイザーのソフトウェア要件

- VMware ESXi 6.5 Update 3.

- VMware ESXi 6.7 Update 3b

- VMware ESXi 7.0 Update 2d

- Microsoft Hyper-V Server 2016(第 1 世代のみ)

- Microsoft Hyper-V Server 2019

LDAP サーバーとの連携を設定する場合のソフトウェア要件

- Windows Server 2012 R2 Standard

- Windows Server 2016 Standard

- Windows Server 2019 Standard

- Windows Server 2022 Standard

Web インターフェイスを使用して Kaspersky Secure Mail Gateway を管理する際のソフトウェア要件

Web インターフェイスを実行するには、コンピューターに次のいずれかのブラウザーをインストールする必要があります:

- Mozilla Firefox 94

- Google Chrome 96

- Microsoft Edge バージョン 96

これらのシステム要件は、 Kaspersky Secure Mail Gateway はピーク時には 300 KB のサイズの平均的なメッセージを 1 秒間に 10 通処理するスループットを持つことを保証します。本製品の実際のパフォーマンスはプロセッサモデルとそのクロックレートに依存します。スループットを増やすには、適切なレコードを DNS に作成したり、ネットワーク負荷分散サービスを使用したりしつつ、仮想マシンリソースを増やしたり、複数の仮想マシンのイメージをデプロイしたりして、それらの中にメールメッセージを配信することを推奨します。

ページのトップに戻る

製品の購入

Kaspersky Secure Mail Gateway は、以下に示すカスペルスキーの包括的なセキュリティおよびシステム管理ソリューションに含まれています:

組織に最も適した包括的ソリューションを選定するには、カスペルスキーのパートナー企業のスペシャリストまでご相談ください。各社のお問い合わせ先と住所については、カスペルスキーの Web サイト(https://locator.kaspersky.com/b2b/)でご案内しています。

配布キットの内容は、地域により異なることがあります。

Kaspersky Secure Mail Gateway を購入する際は、パートナー企業またはカスペルスキーの Web サイトから本製品をコピーします。製品のアクティベーションに必要な情報は、お支払いが完了した後にメールで送信されます。

ページのトップに戻る

X-Header 情報について

スキャンの結果に基づいて、メッセージのヘッダーに特別な X-Header 情報が追加されます。たとえば、次のような情報があります:

- X-KSMG-Rule-ID – メッセージ処理ルール ID のリスト。

- X-KSMG-Message-Action – メッセージに対して本製品が実行した処理と、起動されたソフトウェアモジュール。

- X-KSMG-AntiVirus – アンチウイルスモジュールが処理したメッセージのヘッダー(製品の名前とバージョン、および定義データベースの公開日時を含む)。

- X-KSMG-AntiVirus-Status – アンチウイルススキャン結果に基づいてアンチウイルスがメッセージに割り当てたステータス。

- X-KSMG-AntiSpam-Lua-Profiles – アンチスパムデータベースのバージョンと、割り当てられたスパムレートに関する情報。

- X-KSMG-AntiSpam-Method – スパムを識別するために使用された方法。

- X-KSMG-AntiSpam-Rate - アンチスパムエンジンがメッセージに割り当てたレート。

- X-KSMG-AntiSpam-Status - スキャン結果に基づいてアンチスパムエンジンがメッセージに割り当てたステータス。

- X-KSMG-AntiSpam-Envelope-From - メッセージの送信者

- X-KSMG-AntiSpam-Auth – SPF、DKIM、DMARC テクノロジーを使用したメール送信ドメイン認証の結果としてメッセージに割り当てられたステータス。

- X-KSMG-AntiSpam-Version – アンチスパムモジュールのバージョン。

- X-KSMG-AntiSpam-Info – アンチスパムモジュールがメッセージにステータスを割り当てるために適用した基準。

- X-KSMG-AntiSpam-Moebius-Timestamps – Moebius サービスの署名に関する情報。

- X-KSMG-AntiPhishing – アンチフィッシングモジュールが処理したメッセージのヘッダー(スキャンの結果を含む)。

- X-KSMG-LinksScanning – URL アドバイザモジュールが処理したメッセージのヘッダー(スキャンの結果と定義データベースの公開日を含む)。

- X-KSMG-AntiSpam-Interceptor-Info – メッセージスキャンの結果。

このヘッダーは次の値を取る可能性があります:

- not scanned – アンチスパムモジュールは無効です。

- timeout expired – タイムアウトに達したため、スキャンは完了しませんでした。

- scan successful – メッセージは正常にスキャンされました。

- fallback – エラーが発生したため、スキャンは完了しませんでした。

使用されるネットワークアクセス

ISO イメージから導入したアプリケーションに必要なポートは既に設定済みです。以下の表に、本製品の機能に必要なネットワークアクセスに関する情報を示します。

本製品に必要なネットワークアクセス

機能 |

プロトコル |

ポート |

方向 |

接続目的 |

|---|---|---|---|---|

TCP |

443 |

受信 |

本製品の管理者のコンピューター |

|

TCP |

22 |

受信 |

本製品の管理者のコンピューター |

|

TCP |

既定では 9045(インストール中に変更可能) |

受信および送信 |

その他のクラスタノード |

|

受信 SMTP トラフィック |

TCP |

25 |

受信 |

内部および外部 SMTP サーバー |

送信 SMTP トラフィック |

TCP |

既定では 25(製品の Web インターフェイスで変更可能) |

送信 |

内部および外部 SMTP サーバー |

DNS 要求 |

UDP、TCP |

53 |

送信 |

管理者によって手動で指定された DNS サーバー |

TCP |

既定では 8080(製品の Web インターフェイスで変更可能) |

送信 |

プロキシサーバー |

|

TCP |

443 |

送信 |

カスペルスキーのサーバー • activation-v2.kaspersky.com • eu.activation-v2.kaspersky.com • americas.activation-v2.kaspersky.com • apac.activation-v2.kaspersky.com • china.activation-v2.kaspersky.com • activation-v2.geo.kaspersky.com • activate.activation-v2.kaspersky.com |

|

TCP |

80, 443 |

送信 |

カスペルスキーのサーバー。 サーバーのリストは、ナレッジベースの記事 6105 で確認できます。 |

|

TCP |

443 |

送信 |

カスペルスキーのサーバー • ds.kaspersky.com • ksn-file-geo.kaspersky-labs.com • ksn-verdict-geo.kaspersky-labs.com • ksn-url-geo.kaspersky-labs.com • ksn-kas-geo.kaspersky-labs.com • ksn-a-stat-geo.kaspersky-labs.com • ksn-info-geo.kaspersky-labs.com • ksn-cinfo-geo.kaspersky-labs.com • dc1.ksn.kaspersky-labs.com • dc1-file.ksn.kaspersky-labs.com • dc1-kas.ksn.kaspersky-labs.com • dc1-st.ksn.kaspersky-labs.com |

|

TCP |

443 |

送信 |

KPSN サーバー |

|

TCP |

443 |

送信 |

カスペルスキーのサーバー • moebius.kaspersky-labs.com • moebius-new.kaspersky-labs.com |

|

TCP |

389 |

送信 |

Active Directory サーバー |

|

UDP、TCP |

88 |

送信 |

Active Directory サーバー |

|

TCP |

445(本製品の Web インターフェイスで変更可能) |

送信 |

Active Directory サーバー |

|

UDP |

123 |

送信 |

NTP サーバー |

|

TCP |

既定では 443(製品の Web インターフェイスで変更可能) |

送信 |

KATA サーバー |

|

UDP、TCP |

既定では 161(製品の設定情報ファイルで変更可能) |

受信 |

監視システム |

|

UDP、TCP |

既定では 162(製品の設定情報ファイルで変更可能) |

送信 |

監視システム |

|

UDP |

既定では 514(製品の設定情報ファイルで変更可能) |

送信 |

外部 Syslog サーバー |

|

TCP |

既定では 601(製品の設定情報ファイルで変更可能) |

送信 |

外部 Syslog サーバー |

Kaspersky Secure Mail Gateway 2.0 の既知の制限

コンテンツフィルタリングで、CSV および SLDM の添付ファイル種別が検知されません。コンテンツフィルタリングモジュールがこれらの添付ファイル種別を検知する必要がある場合は、テクニカルサポートにお問い合わせください。

ページのトップに戻る

Kaspersky Secure Mail Gateway インターフェイス

Kaspersky Secure Mail Gateway は Web インターフェイスを使用して操作します。

Web インターフェイスのメインウィンドウは、次の項目から構成されます:

- Web インターフェイスのメインウィンドウの左側にある管理コンソールツリー

- Web インターフェイスのメインウィンドウの右側にある作業領域

Kaspersky Secure Mail Gateway のコントロールパネルツリー

Kaspersky Secure Mail Gateway のコントロールパネルツリーには、以下のセクションが含まれます:

- ダッシュボード:本製品の動作を監視するためのウィジェットとダッシュボードが含まれます。

- ルール:メッセージ処理のルールの作成と設定を行えます。

- ユーザーリスト:個人用にカスタマイズされた許可アドレスと拒否アドレスのリストの作成と設定を行えます。

- ノード:クラスタノードを管理できます。

- イベント:メールトラフィックで検知されたイベントおよび本製品の動作中に発生したシステムイベントに関する情報が含まれます。

- バックアップ:プログラムモジュールによるスキャンに基づいてバックアップにコピーが格納されたメッセージに関する情報およびバックアップ内のメッセージの検索用フィルターが含まれます。

- メッセージキュー:メール転送エージェント(MTA)、アンチスパム隔離、KATA 隔離(KATA との統合が設定されている場合)、メッセージ検索フィルターのメッセージキューに関する情報が含まれます。

- レポート:本製品の動作に関するレポートを生成し、メールで送信できます。

- アカウント:製品のユーザーアカウントとアクセス権に関する情報が含まれます。

- 設定:全般、個人用アカウント、外部サービス、ログとイベント、監視、アプリケーションのアクセス、ビルトイン MTA の各セクションが含まれ、本製品の設定を指定できます。

Kaspersky Secure Mail Gateway の Web インターフェイスの作業領域

作業領域には、管理コンソールで選択するセクションに関する情報、および製品の設定を編集するための制御要素が含まれます。

メインウィンドウの作業領域の設定は、Kaspersky Secure Mail Gateway の設定を管理できるセクションの設定グループに集められます。

ページのトップに戻る

使用許諾契約書について

使用許諾契約書は、ユーザーと AO Kaspersky Lab との間で交わされる契約であり、本製品の使用条件が定められています。

製品を使い始める前に、使用許諾契約書の条項をよくお読みください。

使用許諾契約書の条件は次の方法で表示できます:

- Kaspersky Secure Mail Gateway のインストール中。

- ファイル license.txt を読む。このファイルは本製品の配信キットに含まれています。

製品のインストール時に使用許諾契約書の同意を確認することにより、使用許諾契約書の条項を受諾したこととみなされます。使用許諾契約書の条件に同意しない場合は、インストールを終了する必要があり、本製品を使用することはできません。

ページのトップに戻る

ライセンス証明書について

ライセンス証明書は、ライセンス情報ファイルまたはアクティベーションコードとともに提供される文書です。

ライセンス証明書には次のライセンス情報が含まれます:

- ライセンス情報の数値または注文番号

- ライセンス所有者の詳細

- ライセンスを使用してアクティベーションを実行可能な製品の情報

- ライセンスユニット数の制限(ライセンスによって製品の使用が許可されるデバイス数など)

- ライセンスの開始日

- ライセンスの有効期限またはライセンスの有効期間

- ライセンス種別

ライセンスについて

ライセンス情報は、使用許諾契約書に従って本製品をアクティベートして使用できるようにするために使用されるビットの並びです。ライセンス情報はカスペルスキーにより生成されます。

製品にライセンスを追加するには、ライセンス情報ファイルを適用するか、アクティベーションコードを入力します。

追加されたライセンスは、一意の英数字の並びとして本製品のインターフェイスに表示されます。

カスペルスキーは、使用許諾契約書に違反したライセンスをブロックできます。ライセンスがブロックされている場合、本製品の使用を続けるには、別のライセンスを追加する必要があります。

Kaspersky Secure Mail Gateway では次の種別のライセンスが使用されます:

- すべての機能ライセンス:このライセンスを追加すると、本製品のすべての機能が使用できます。つまり、迷惑メール、フィッシング、ウイルスなどのマルウェアのスキャン、リンクスキャン、コンテンツフィルタリング、およびメール送信ドメイン認証の使用、Kaspersky Anti Targeted Attack Platform を使用したメッセージのスキャンが使用できます。

- アンチウイルス用のライセンス:このライセンスを追加すると、ウイルスなどのマルウェアのスキャン、リンクスキャン、メール送信ドメイン認証、コンテンツフィルタリング、Kaspersky Anti Targeted Attack Platform を使用したメッセージのスキャンが使用できます。このライセンスでは、迷惑メールまたはフィッシングコンテンツはスキャンされません。これらのモジュールによるスキャン後にメッセージに割り当てられるステータスラベルには、機能制限に関する情報が含まれます。

- アンチスパムおよびアンチフィッシング用のライセンス:このライセンスを追加すると、迷惑メールとフィッシングコンテンツのスキャン、コンテンツフィルタリングとメール送信ドメイン認証の使用、Kaspersky Anti Targeted Attack Platform を使用したメッセージのスキャンが使用できます。ウイルスなどのマルウェアはスキャンせず、危険サイト診断も使用しません。これらのモジュールによるスキャン後にメッセージに割り当てられるステータスラベルには、機能制限に関する情報が含まれます。

アンチスパムおよびアンチウイルスデータベースは、ライセンスの種別に関係なくアップデートされます。

ライセンス情報ファイルについて

ライセンス情報ファイルは、カスペルスキーから受け取る拡張子 .key のファイルです。ライセンス情報ファイルの使用目的は、本製品のアクティベートのためのライセンスの追加です。

Kaspersky Secure Mail Gateway を購入するか、Kaspersky Secure Mail Gateway の試用版をリクエストすると、指定したメールアドレスにライセンス情報ファイルを受け取ります。

ライセンス情報ファイルを使用して本製品のアクティベーションを実行するために、カスペルスキーのアクティベーションサーバーに接続する必要はありません。

誤ってライセンス情報ファイルを削除した場合は、復元することができます。カスペルスキーカンパニーアカウントで登録する際に、ライセンス情報ファイルが必要になる場合があります。

ライセンス情報ファイルを復元するには:

- ライセンスのベンダーにお問い合わせください。

- 既存のアクティベーションコードを使用して、カスペルスキーの Web サイトからライセンス情報ファイルを取得します。

アクティベーションコードについて

アクティベーションコードは 20 桁の英数字の一意な並びです。アクティベーションコードを入力するのは、ライセンスを追加して Kaspersky Secure Mail Gateway をアクティベートするためです。Kaspersky Secure Mail Gateway を購入するか、Kaspersky Secure Mail Gateway の試用版をリクエストすると、指定したメールアドレスでアクティベーションコードを受け取ります。

アクティベーションコードを使用して製品のアクティベーションを実行するには、カスペルスキーのアクティベーションサーバーへの接続時にインターネット接続が確立されている必要があります。

本製品をアクティベートした後でアクティベーションコードを紛失した場合は、ライセンスを購入したカスペルスキー販売代理店にお問い合わせください。

ページのトップに戻る

定額制サービスについて

Kaspersky Secure Mail Gateway の定額制サービスとは、特定の条件(定額制サービス有効期限、保護対象の端末台数)で本製品を購入することです。

定額制サービスは期限付きとすること(たとえば 1 年間)、または無期限とすること(有効期限なし)ができます。期限付き定額制サービスの有効期限が切れた後、Kaspersky Secure Mail Gateway の使用を継続するには、更新が必要です。無期限の定額制サービスは、適時に支払いが行われれば、自動的に延長されます。

期限付き定額制サービスの有効期限が切れた場合、更新のための猶予期間が提供されることがあります。この猶予期間中、製品は完全に機能します。

Kaspersky Secure Mail Gateway を定額制サービスで使用するには、アクティベーションコードを適用する必要があります。アクティベーションコードが適用されると、鍵がインストールされます。このライセンス情報は、定額制サービスによって本製品の使用許可を付与するライセンスを定義するものです。

ページのトップに戻る

データ提供について

本製品の動作に使用するデータを転送および処理するには、Kaspersky Secure Mail Gateway の管理者の同意が必要です。

使用されるデータと条件のリストを表示して、お客様の組織と Kaspersky との間の次の契約において、データ処理に関して同意することができます:

- 使用許諾契約書

使用許諾契約書の条件を受け入れた場合、メールサーバーのセキュリティレベルの向上に必要な情報をカスペルスキーにリアルタイムで自動提供することに同意したことになります。該当する情報は、使用許諾契約書の「データ処理に関する条件」に列挙されています:

- 製品の識別子

- 現在のライセンスアクティベーションコードのアクティベーションの一意の識別子

- 製品のインストールの識別子

- 製品の名前とバージョン

- プライバシーポリシー

- Kaspersky Security Network に関する声明と Kaspersky Security Network に関する追加声明

Kaspersky Security Network に参加し KSN 統計情報をカスペルスキーに送信すると、本製品の動作の結果として取得された情報が転送されることがあります。転送されるデータのリストは、Kaspersky Security Network に関する声明と Kaspersky Security Network に関する追加声明に記載されています。

データの保護

Kaspersky は、この方法で受信した情報を、法律および Kaspersky の該当するルールによって定められた方法で保護します。データは暗号化されたデータリンク経由で送信されます。

Kaspersky Secure Mail Gateway の RAM には、製品のユーザーの処理された個人情報が含まれる場合があります。Kaspersky Secure Mail Gateway の管理者は、そのようなデータのセキュリティを個人的に守る必要があります。

既定では、ユーザーの個人情報に対するアクセスを取得できるのは、オペレーティングシステムのスーパーユーザー(root)アカウント、Kaspersky Secure Mail Gateway ローカル管理者の管理者アカウント、システムアカウント kluser、postfix、opendkim、nginx のみです。製品のコンポーネントは動作中にこれを使用します。製品自体は、製品がインストールされたオペレーティングシステムの管理者やその他のユーザーのアクセス権限を制限することはできません。データの保存場所へのアクセスは、ファイルシステムによって制限されています。管理者は、管理者の権限でシステムレベルの措置を講じて、他のユーザーの個人情報に対するアクセス権を管理する必要があります。

暗号化接続を介して(HTTPS 経由で、セキュリティ証明書によるユーザー認証を使用して)クラスタノード間でデータが送信されます。暗号化接続を介して HTTPS 経由で Web インターフェイスにデータが送信されます。Web インターフェイスのユーザーは認証手順を完了する必要があり、ローカル管理者はパスワードで認証を行います。

メール配信では SMTPS 暗号化がサポートされます。

スーパーユーザーアカウントを使用して、本製品がインストールされたサーバーの管理コンソールを使用して製品を管理すると、ダンプ設定を管理できます。製品がクラッシュするとダンプが生成され、クラッシュの原因分析に役立ちます。ダンプには、分析されたファイルに属するデータも含めて、任意の様々なデータが含まれる可能性があります。既定では、Kaspersky Secure Mail Gateway でのダンプ生成は無効になっています。

そのようなデータへのアクセスは、本製品がインストールされているサーバーの管理コンソールから、スーパーユーザー権限を持つアカウントを使用して取得できます。

カスペルスキーのテクニカルサポートに診断情報を送信する場合、Kaspersky Secure Mail Gateway の管理者はダンプとトレースファイルのセキュリティを確保する必要があります。

Kaspersky Secure Mail Gateway の管理者は、この情報へのアクセスに対して責任があります。

本製品に保存される可能性があるデータの範囲

次の表に、Kaspersky Secure Mail Gateway が保存する可能性のある個人情報の完全なリストを示します。

Kaspersky Secure Mail Gateway に保存される可能性がある個人情報

データの種別 |

データが使用される場所 |

保存場所 |

保存期間 |

アクセス |

|---|---|---|---|---|

本製品の基本機能 |

||||

|

製品の設定 |

/var/opt/kaspersky |

不定 |

|

|

メッセージ処理ルール |

/var/opt/kaspersky |

不定 |

|

メールメッセージから得られる情報:

ユーザーの LDAP 属性に関する情報:

|

ランタイム統計情報 |

/var/opt/kaspersky |

不定 |

|

メールメッセージから得られる情報:

ユーザーの LDAP 属性に関する情報:

|

メッセージ処理のイベントログ |

/var/opt/kaspersky |

製品のユーザーによって指定された設定に従います。 既定では、保存期間は 3 日で、ログの容量の上限は 1 GB です。 上限に達すると、古いレコードから削除されます。 |

|

/var/log/ksmg-messages |

不定 サイズが 23 GB に達すると、古いレコードが削除されます。 |

|

||

/var/log/ksmg-important |

不定 サイズが 500 MB に達すると、古いレコードが削除されます。 |

|

||

|

システムイベントログ |

/var/opt/kaspersky |

製品のユーザーによって指定された設定に従います。 既定では、100,000 件のエントリが保存されます。 上限に達すると、古いレコードから削除されます。 |

|

/var/log/ksmg-messages |

不定 サイズが 23 GB に達すると、古いレコードが削除されます。 |

|

||

/var/log/ksmg-important |

不定 サイズが 500 MB に達すると、古いレコードが削除されます。 |

|

||

メールメッセージから得られる情報:

アップデートに関するデータ:

ユーザーアカウントに関する情報:

|

トレースファイル |

/var/log/kaspersky |

不定 各トレースにつき、サイズが 150 MB に達すると、古いレコードが削除されます。 |

|

/var/log/kaspersky/extra |

不定 各トレースにつき、サイズが 400 MB に達すると、古いレコードが削除されます。 |

|||

/var/log/ksmg-traces |

不定 各トレースにつき、サイズが 23 GB に達すると、古いレコードが削除されます。 |

|||

メールメッセージから得られる情報:

|

バックアップ |

/var/opt/kaspersky |

不定 サイズが 7 GB に達すると、古いレコードが削除されます。 |

|

メールメッセージから得られる情報:

|

アンチスパム隔離 |

/var/opt/kaspersky |

不定 サイズが 1 GB に達すると、古いレコードが削除されます。 |

|

メールメッセージから得られる情報:

|

KATA 隔離 |

/var/opt/kaspersky |

不定 サイズが 1 GB に達すると、古いレコードが削除されます。 |

|

メールメッセージから得られる情報:

|

一時ファイル |

|

製品の再起動まで |

|

Active Directory との統合 |

||||

|

|

/var/opt/kaspersky/ksmg/ldap/cache.dbm |

不定 データは定期的にアップデートされます。 Active Directory との連携を無効にすると、データは削除されます。 |

|

KATA(Kaspersky Anti Targeted Attack Platform)との連携 |

||||

メールメッセージから得られる情報:

|

KATA サーバーでスキャンするオブジェクトの転送 |

データは保存されません。 |

データは保存されません。 |

|

ビルトインのメールサーバーの機能 |

||||

|

ビルトインのメールサーバーの設定 |

/etc/postfix/ /var/opt/kaspersky/ |

不定 本製品の Web インターフェイスで対応する設定を削除すると、データが削除されます。 証明書ファイルは、証明書の置き換え時に上書きできます。 |

|

メールメッセージから得られる情報:

|

ビルトインのメールサーバーのイベントログ |

/var/log/maillog |

不定 サイズが 23 GB に達すると、古いレコードが削除されます。 |

|

メールメッセージから得られる情報:

|

ビルトインのメールサーバーのメッセージキュー |

/var/spool/postfix |

不定 メッセージは受信者への配信後に削除されます。 |

|

SSH 経由での接続:

Web インターフェイス経由での接続:

|

認証イベントログ |

/var/log/secure |

5 週間以内 週に 1 回のファイルのローテーションが維持されます。 |

|

管理者の SSH 公開鍵 |

ビルトイン SSH サーバーの設定 |

/etc/ssh/authorized_keys |

不定 本製品の Web インターフェイスで対応する設定を削除すると、データが削除されます。 |

|

Kaspersky Security Network サービスに送信されるデータの範囲

データは暗号形式で KSN サーバーに送信されます。既定では、カスペルスキースタッフ、オペレーティングシステムのスーパーユーザー(root)アカウント、システムユーザーアカウント kluser のみがデータにアクセスできます。製品のコンポーネントは動作中にこれを使用します。

KSN サービスに送信されるすべてのユーザーデータのリストは、次の表をご覧ください。

リストに含まれているデータは、Kaspersky Security Network への参加に同意した場合にのみ送信されます。

Kaspersky Security Network サービスに送信されるデータ

データの種別 |

データが使用される場所 |

保存場所 |

保存期間 |

|---|---|---|---|

|

KSN リクエストの送信 |

KSN サーバー |

不定 保存されるエントリの最大数は 360,000 件です。この上限に達すると、長時間アクセスされていないエントリは削除されます。 |

|

KSN 統計の送信 |

KSN サーバー |

KSN への統計の送信前 本製品の設定で KSN への統計情報の送信を無効にすると、次の送信の試行時にデータが削除されます。 |

定義データベースがカスペルスキーのサーバーからアップデートされる際は、以下の情報が送信されます:

- 製品のバージョンとタイプ

- 現在のライセンスの一意な識別子

- 本製品のインストールの一意な識別子

- アップデートセッションの識別子

ライセンスによる Kaspersky Secure Mail Gateway の動作モード

Kaspersky Secure Mail Gateway は、ライセンスに応じて様々なモードで動作できます。

ライセンスなし

Kaspersky Secure Mail Gateway をインストールし、その Web インターフェイスを開始した時点から、有効なライセンスを追加するまで、このモードで稼働します。

ライセンスなしモードでは、Kaspersky Secure Mail Gateway はメールメッセージをスキャンしません。

試用版ライセンス

このモードでは、Kaspersky Secure Mail Gateway はメールメッセージをスキャンし、定義データベースをアップデートします。

試用版ライセンスの期限が切れると、Kaspersky Secure Mail Gateway はメールメッセージのスキャンと定義データベースのアップデートを停止します。

Kaspersky Secure Mail Gateway の動作を再開するには、製品版ライセンスをインストールする必要があります。

製品版ライセンス

このモードでは、Kaspersky Secure Mail Gateway はメールメッセージをスキャンし、定義データベースをアップデートします。

製品版ライセンスの期限が切れると、Kaspersky Secure Mail Gateway はメールメッセージのスキャンは続行しますが、定義データベースのアップデートを停止します。

定義データベースのアップデートを再開するには、新しい製品版ライセンスを追加するか、既存の製品版ライセンスを更新します。

Kaspersky Secure Mail Gateway は次の種別の製品版ライセンスをサポートします:

- すべての機能ライセンス:このライセンスを追加すると、本製品のすべての機能が使用できます。つまり、迷惑メール、フィッシング、ウイルスなどのマルウェアのスキャン、リンクスキャン、コンテンツフィルタリング、およびメール送信ドメイン認証の使用、Kaspersky Anti Targeted Attack Platform を使用したメッセージのスキャンが使用できます。

- アンチウイルス用のライセンス:このライセンスを追加すると、ウイルスなどのマルウェアのスキャン、リンクスキャン、メール送信ドメイン認証、コンテンツフィルタリング、Kaspersky Anti Targeted Attack Platform を使用したメッセージのスキャンが使用できます。このライセンスでは、迷惑メールまたはフィッシングコンテンツはスキャンされません。これらのモジュールによるスキャン後にメッセージに割り当てられるステータスラベルには、機能制限に関する情報が含まれます。

- アンチスパムおよびアンチフィッシング用のライセンス:このライセンスを追加すると、迷惑メールとフィッシングコンテンツのスキャン、コンテンツフィルタリングとメール送信ドメイン認証の使用、Kaspersky Anti Targeted Attack Platform を使用したメッセージのスキャンが使用できます。ウイルスなどのマルウェアはスキャンせず、危険サイト診断も使用しません。これらのモジュールによるスキャン後にメッセージに割り当てられるステータスラベルには、機能制限に関する情報が含まれます。

ライセンスの拒否リスト

様々な状況で、ライセンスの拒否リストにライセンスが追加されることがあります。これが発生すると、Kaspersky Secure Mail Gateway はメールメッセージのスキャンを停止しますが、禁止ライセンスのリストからライセンスが削除された場合に備えて定義データベースのアップデートは続行されます。

禁止ライセンスのリストから削除され次第、Kaspersky Secure Mail Gateway は有効なライセンスに基づいてメールメッセージのスキャンを再開します。

メッセージのスキャンが無効になった後も、以下の機能は本製品内で引き続き機能します:

- メール転送エージェント(MTA)

- LDAP サーバー接続

- イベントログ

- 製品動作レポート

- 保護設定、メッセージ処理ルール、通知とコメント用の関連設定を除くすべての製品設定を管理するための Web インターフェイスの使用。

アクティベーションコードの追加

アクティベーションコードを追加するには:

- 本製品の Web インターフェイスで、[設定]→[全般]→[ライセンス管理]セクションの順に選択します。

- [ライセンスの追加]をクリックします。

[ライセンスの追加]ウィンドウが開きます。

- [ライセンスの種別]ドロップダウンリストで、[アクティベーションコード]を選択します。

- [アクティベーションコード]に、XXXXX-XXXXX-XXXXX-XXXXX の形式のアクティベーションコードを入力します。X は英字(A-Z)または数字(0-9)です。

- [アクティベート]をクリックします。

アクティベーションコードは確認のためにカスペルスキーのアクティベーションサーバーに送信されます。

コードの入力が正しくないと、製品がアクティベートされなかったというメッセージが作業領域に表示されます。同じウィンドウでアクティベーションコードを再度入力できます。

入力したコードが有効な場合、アクティベーションが成功したことを確認するメッセージが表示されます。クラスタノードでライセンスの状態を確認できます。

ライセンス情報ファイルを使用して製品のアクティベーションを実行することもできます。

ライセンス情報ファイルの追加

アクティベーションコードを使用して製品をアクティベートすることを推奨します。

ライセンス情報ファイルを追加するには:

- 本製品の Web インターフェイスで、[設定]→[全般]→[ライセンス管理]セクションの順に選択します。

- [ライセンスの追加]をクリックします。

[ライセンスの追加]ウィンドウが開きます。

- [ライセンスの種別]ドロップダウンリストで、[ライセンス情報ファイル]を選択します。

- [ライセンス情報ファイル:]の下で、[参照]をクリックします。

ファイル選択ウィンドウが開きます。

- 追加するライセンス情報ファイルを選択し、[開く]をクリックします。

- [アクティベート]をクリックします。

ライセンス情報ファイルが追加され、製品がアクティベートされます。クラスタノードでライセンスの状態を確認できます。

ライセンスの削除

ライセンスを削除すると、製品機能を使用できなくなります。

ライセンスを削除するには:

- 本製品の Web インターフェイスで、[設定]→[全般]→[ライセンス管理]セクションの順に選択します。

- [ライセンスの削除]をクリックします。

- 確認ウィンドウで、[OK]をクリックします。

ライセンスはすべてのクラスタノードから削除されます。

ライセンスのステータスの監視

ライセンスの問題を追跡するために、[ノード]セクションの[ライセンス管理]ダッシュボードですべてのクラスタノードのライセンスに関する要約情報を確認できます。

ライセンスは次のいずれかのステータスになります:

- エラーなし - 有効なライセンスが追加されました。

- 警告 - ライセンスの有効期限がまもなく切れます。

ライセンスの設定で、有効期限まで残り何日の時点でこのステータスが表示されるかを設定できます。

- エラー - ライセンスが追加されていないか、ライセンスエラーが発生しました(たとえば、ライセンスの有効期間が終了したか、ライセンスが拒否リストに含まれている)。

ダッシュボードの右側には、各ステータスのクラスタノード数が表示されます。

各クラスタノードのライセンスのステータスについて詳細を表示するには

[ライセンス管理]ペインで[詳細の表示]をクリックして、[設定]→[ライセンス管理]→[ライセンスのステータス]セクションの順に選択します。

セクションの上部には、追加されたライセンスに関する情報が含まれる設定グループが表示されます:

- ライセンスのステータス(例:現在のライセンスです または このライセンスは拒否リストに登録されています)。

- ライセンス種別 - ライセンスの種別(試用版または製品版)。

- 機能レベル - 本製品の動作モード。

- シリアル番号 - 英数字の一意な並び。

- 製品 - ライセンスの発行対象となった本製品の名前。

セクションの下部には、各ノードのライセンスのステータスに関する情報が含まれるクラスタノードのリストが表示されます:

- IP アドレス:ポート - クラスタノードの IP アドレスとポート。

- ライセンスのステータス - クラスタノードのライセンスのステータスの詳細な説明。

- シリアル番号 - 英数字の一意な並び。

- 有効期限 - 現在のライセンスの有効期限が切れる日時。

製品版ライセンスを使用している場合、この有効期限後も、最後にダウンロードした定義データベースを使用してメッセージのスキャンは続行されますが、定義データベースのアップデートの受信は停止されます。試用版ライセンスを使用している場合、製品の機能は指定された有効期限の日時に完全に無効になります。

このテーブルは、ユーザーに[ノード情報を表示]権限および/または[ノードの作成 / 編集 / 削除]権限と、[設定を表示]権限および/または[設定を編集]権限が付与されている場合に表示されます。

追加されたライセンスに関する情報は、各クラスタノードの情報ウィンドウにも表示されます。

ページのトップに戻る

まもなく有効期限が切れるライセンスに関する警告の設定

本製品の Web インターフェイスで、まもなく有効期限が切れるライセンスに関する警告を設定できます。設定された有効期限までの日数が残っている場合、管理者の Web インターフェイスの以下のセクションに警告が表示されます。

- [ライセンス管理]ペインの[ノード]セクション

- クラスタノード情報ウィンドウ

- 各クラスタノードのライセンスのリスト([設定]→[ライセンス管理]→[ライセンスのステータス]セクション)。

まもなく有効期限が切れるライセンスに関する警告を設定するには:

- 本製品の Web インターフェイスで、[設定]→[ライセンス管理]→[設定]セクションの順に選択します。

- [ライセンスの有効期限について事前に警告(日数)]フィールドに、本製品の Web インターフェイスで警告を表示するライセンスの有効期限までの日数を入力します。

警告を無効にするには、0 を入力します。

0 から 99 の整数を指定できます。既定値:30。

- [保存]をクリックします。

まもなく有効期限が切れるライセンスに関する警告が設定されます。

ページのトップに戻る

ライセンスの購入

Kaspersky Secure Mail Gateway は、以下に示すカスペルスキーの包括的なセキュリティおよびシステム管理ソリューションに含まれています:

組織に最も適した包括的ソリューションを選定するには、カスペルスキーのパートナー企業のスペシャリストまでご相談ください。各社のお問い合わせ先と住所については、カスペルスキーの Web サイト(https://locator.kaspersky.com/b2b/)でご案内しています。

ライセンスの更新

ライセンスの更新には次の手順が含まれます:

- クラスタ内のメッセージ受信を無効にする

ライセンスを削除すると、Kaspersky Secure Mail Gateway はスキャンモジュールによるスキャンを行わずにすべてのメッセージをスキップします。許可リストと拒否リストは引き続き機能します。Kaspersky Secure Mail Gateway クラスタでメッセージの受信を無効にして、悪意のあるコンテンツを含むメールが組織に届かないようにすることを推奨します。

- 既存のライセンスを削除する

- 新しいライセンスを追加する

製品にライセンスを追加するには、ライセンス情報ファイルを適用するか、アクティベーションコードを入力します。

- 定義データベースのアップデートを実行する

- ノードの状態をチェックする

[ノード]セクションで、定義データベースのアップデートエラーやライセンスのエラーがないことを確認します。

[オペレーティングシステムの再起動が必要です]がノードに表示されている場合は、そのノードを再起動します。

- クラスタ内でのメッセージ受信を有効にする

製品のインストールとセットアップ

本製品をインストールするサーバーには静的な IP アドレスが必要です。静的な IP アドレスがない場合、クラスタの作成後に、ノード設定の管理やコントロールノードとの設定の同期を実行できなくなります。

オペレーティングシステムのない仮想サーバーに本製品をインストールできます。本製品の導入に使用される ISO ファイルには、Kaspersky Secure Mail Gateway がインストールされておりビルトインのメールサーバーがあるオペレーティングシステムイメージが含まれています。

次のハイパーバイザーへの仮想マシンのインストールはサポートされています:

- VMware ESXi

仮想マシンのすべての導入作業は、次のインターフェイスを使用して実行できます:

- Microsoft Hyper-V

仮想マシンのすべての導入作業は、次のインターフェイスを使用して実行できます:

- Microsoft System Center Virtual Machine Manager(以降「Microsoft SCVMM」とも表記)インターフェイス

- Microsoft Hyper-V マネージャー管理コンソール

ハイパーバイザーのバージョンおよび仮想マシンに割り当てられるハードウェアリソースがシステム要件を満たすことを必ず確認してください。

本製品を Microsoft Hyper-V Server 2016 ハイパーバイザーにインストールした場合は、第 1 世代の仮想マシンのみがサポートされます。第 2 世代の仮想マシンを使用すると、仮想マシンが正しく機能しなくなるか、ハイパーバイザーの動作が中断される可能性があります。

本製品が正常に動作するために必要なオペレーティングシステムのポート設定は、既に完了しています。使用されるネットワークアクセスのリストをご確認いただけます。

インストール後、Kaspersky Secure Mail Gateway のイベントログ、syslog イベントログ、および指定されたトレースレベルに従ったトレースファイルで、本製品のコンポーネントの動作に関連する情報の記録が開始されます。詳細については、「データ提供について」セクションを参照してください。

VMware ESXi ハイパーバイザーの管理コンソールを使用しての仮想マシンの導入

仮想マシンイメージの導入には、次の手順が含まれます:

- データストレージへの ISO ファイルのアップロード

Kaspersky Secure Mail Gateway の ISO ファイルには、本製品がインストールされておりビルトインのメールサーバーがあるオペレーティングシステムイメージが含まれています。

- 仮想マシンを作成する

仮想マシンの作成時には、Kaspersky Secure Mail Gateway の動作に関する推奨に従って設定を変更する必要があります。

- 仮想マシンの設定の変更

仮想マシンを複数のネットワークセグメントに接続したい場合、各セグメントに追加のネットワークアダプターを追加する必要があります。この必要がない場合は、このステップをスキップして構いません。

- 仮想マシンへの接続とセットアップウィザードの起動

Kaspersky Secure Mail Gateway の使用を開始する前に、製品の設定を完了する必要があります。

ISO ファイルのアップロード

仮想マシンの新規作成ウィザードを開始する前に、ホストのデータストレージに ISO ファイルをアップロードする必要があります。

VMware ESXi ハイパーバイザーの管理コンソールで ISO ファイルをアップロードするには:

- VMware ESXi ハイパーバイザーの管理コンソールを開きます。

- [ナビゲータ]ページで、[ストレージ]セクションを選択します。

- [データストア]タブを選択します。

- [データストアブラウザ]をクリックします。

[データストアブラウザ]ウィンドウが開きます。

- ISO ファイルをアップロードするデータストレージとフォルダーを選択します。

- [アップロード]をクリックします。

ファイル選択ウィンドウが開きます。

- ファイルを選択し、[開く]をクリックします。

ファイルのアップロードが完了するまで待ちます。アップロードが完了すると、この ISO ファイルの名前がホストのデータストレージのファイルリストに表示されます。テーブルに表示されるアップロードされたファイルのサイズが、ソースファイルのサイズと一致していることを確認してください。

ページのトップに戻る

VMware ESXi ハイパーバイザーの管理コンソールを使用しての仮想マシンの作成

VMware ESXi ハイパーバイザーの管理コンソールで仮想マシンを作成するには:

- VMware ESXi ハイパーバイザーの管理コンソールを開きます。

- [ナビゲータ]ページで、[仮想マシン]セクションを選択します。

- [仮想マシンの作成/登録]をクリックします。

仮想マシンの新規作成ウィザードが起動します。

- ウィザードの指示に従って操作します:

指定した設定で仮想マシンが作成されます。

ページのトップに戻る

仮想マシンの設定の変更

ネットワークアダプターを追加するには:

- VMware ESXi ハイパーバイザーの管理コンソールを開きます。

- [ナビゲータ]ページの[仮想マシン]セクションで、設定を編集する仮想マシンを選択します。

- コントロールパネルで[編集]をクリックします。

仮想マシンのプロパティウィンドウが開きます。

- [仮想ハードウェア]タブで、[ネットワークアダプターを追加]をクリックします。

左側のペインに新しいネットワークアダプターが表示されます。

- 左側のペインに追加されたネットワークアダプターを選択し、右側にあるドロップダウンリストを使用してアダプターを接続するネットワークセグメントを選択します。

- [保存]をクリックします。

ネットワークアダプターが追加されます。

ページのトップに戻る

仮想マシンへの接続とセットアップウィザードの起動

VMware ESXi ハイパーバイザーの管理コンソールを使用して仮想マシンに接続し、Kaspersky Secure Mail Gateway の設定を開始するには:

- VMware ESXi ハイパーバイザーの管理コンソールを開きます。

- [ナビゲータ]ページの[仮想マシン]セクションで、起動する仮想マシンを選択します。

- [パワーオン]をクリックします。

仮想マシンが起動します。

- [コンソール]をクリックし、ドロップダウンリストでコンソールを起動する形式を選択します:

- ブラウザーコンソールを開く

- リモートコンソールを起動

仮想マシンの管理コンソールが表示されます。仮想マシンへの接続が確立されると、初期設定を行うウィザードが起動します。ウィザードの指示に従って操作します。

VMware vSphere の Web インターフェイスを使用しての仮想マシンの導入

仮想マシンイメージの導入には、次の手順が含まれます:

- データストレージへの ISO ファイルのアップロード

Kaspersky Secure Mail Gateway の ISO ファイルには、本製品がインストールされておりビルトインのメールサーバーがあるオペレーティングシステムイメージが含まれています。

- 仮想マシンを作成する

仮想マシンの作成時には、Kaspersky Secure Mail Gateway の動作に関する推奨に従って設定を変更する必要があります。

- 仮想マシンの設定の変更

仮想マシンを複数のネットワークセグメントに接続したい場合、各セグメントに追加のネットワークアダプターを追加する必要があります。この必要がない場合は、このステップをスキップして構いません。

- 仮想マシンへの接続とセットアップウィザードの起動

Kaspersky Secure Mail Gateway の使用を開始する前に、製品の設定を完了する必要があります。

ISO ファイルのアップロード

VMware vSphere の Web インターフェイスを使用して ISO ファイルをデータストレージにアップロードするには:

- VMware vSphere Client の Web インターフェイスで、管理者の認証情報を入力します。

- 左側のペインで、[

]アイコンをクリックします。

]アイコンをクリックします。[ストレージ]ページが表示されます。

- リストからストレージを選び、[ファイル]タブを開きます。

- ISO ファイルをアップロードするフォルダーを選択します。

- [ファイルをアップロード]をクリックします。

ファイル選択ウィンドウが開きます。

- ISO ファイルを選択し、[開く]をクリックします。

ファイルのアップロードが完了するまで待ちます。アップロードが完了すると、この ISO ファイルの名前がホストのデータストレージのファイルリストに表示されます。テーブルに表示されるアップロードされたファイルのサイズが、ソースファイルのサイズと一致していることを確認してください。

ページのトップに戻る

VMware vSphere の Web インターフェイスを使用しての仮想マシンの作成

VMware vSphere の Web インターフェイスを使用して仮想マシンを作成するには:

- VMware vSphere Client の Web インターフェイスで、管理者の認証情報を入力します。

- 左側のペインで、[

]アイコンをクリックします。

]アイコンをクリックします。[ホストおよびクラスタ]ページが表示されます。

- 仮想マシンを作成するデータセンターとストレージを選択します。

選択したストレージのプロパティウィンドウが表示されます。

- [アクション]ドロップダウンリストで、[新規仮想マシン...]を選択します。

仮想マシンの新規作成ウィザードが起動します。

- ウィザードの指示に従って操作します:

定義された設定で仮想マシンが作成され、左側のペインのリストに表示されます。

ページのトップに戻る

仮想マシンの設定の変更

ネットワークアダプターを追加するには:

- VMware vSphere Client の Web インターフェイスで、管理者の認証情報を入力します。

- 左側のペインで、[

]アイコンをクリックします。

]アイコンをクリックします。[ホストおよびクラスタ]ページが表示されます。

- 設定を編集する仮想マシンを選択します。

- [処理]ドロップダウンリストで、[設定を編集...]を選択します。

仮想マシンのプロパティウィンドウが開きます。

- 右上隅で[新しいデバイスを追加]をクリックし、ドロップダウンリストを使用して[ネットワークアダプター]を選択します。

新しいネットワークアダプターが、左側のパーティションツリーに表示されます。

- パーティションリストから、追加されたネットワークアダプターを選択し、右側にあるドロップダウンリストを使用してアダプターを接続するネットワークセグメントを選択します。

- [OK]をクリックします。

ネットワークアダプターが追加されます。

ページのトップに戻る

仮想マシンへの接続とインストールの開始

VMware vSphere の Web インターフェイスを使用して仮想マシンに接続し、Kaspersky Secure Mail Gateway のインストールを開始するには:

- VMware vSphere Client の Web インターフェイスで、管理者の認証情報を入力します。

- 左側のペインで、[

]アイコンをクリックします。

]アイコンをクリックします。[ホストおよびクラスタ]ページが表示されます。

- 起動する仮想マシンのコンテキストメニューで、[電源]-[パワーオン]の順に選択します。

仮想マシンが起動します。

- [アクション]ドロップダウンリストで、[コンソールを開く]を選択します。

仮想マシンの管理コンソールが表示されます。仮想マシンへの接続が確立されると、初期設定を行うウィザードが起動します。ウィザードの指示に従って操作します。

Microsoft Hyper-V マネージャーハイパーバイザーの管理コンソールを使用しての仮想マシンの導入

仮想マシンイメージの導入には、次の手順が含まれます:

- 仮想マシンを作成する

- 仮想マシンの設定の変更

仮想マシンの新規作成ウィザードでは、特定の設定を編集できません。そのため、仮想プロセッサの数とセキュアブートの設定は、作成した仮想マシンで変更する必要があります。

- 仮想マシンへの接続とセットアップウィザードの起動

Kaspersky Secure Mail Gateway の使用を開始する前に、製品の設定を完了する必要があります。

Microsoft Hyper-V マネージャー管理コンソールを使用しての仮想マシンの作成

仮想マシンを作成する前に、ハイパーバイザーを配備しているサーバーからアクセスできる任意のネットワークフォルダーに ISO ファイルを保存しておく必要があります。ハイパーバイザーがインストールされているのと同じサーバー上の Microsoft Hyper-V マネージャーコンソールを使用する場合は、ISO ファイルをローカルハードディスクに保存できます。

仮想マシンを作成するには:

- Microsoft Hyper-V マネージャー管理コンソールを開きます。

- ウィンドウの左側で、接続して仮想マシンイメージを導入するハイパーバイザーを選択します。

- コンテキストメニューで、[新規]→[仮想マシン]の順に選択します。

仮想マシンの新規作成ウィザードが起動します。

- ウィザードの指示に従って操作します:

指定した設定で仮想マシンが作成されます。選択したハイパーバイザー上の仮想マシンのリストに、作成した仮想マシンが表示されていることを確認します。

既定の CPU 数の仮想マシンが作成されます。この設定は、仮想マシンの作成後に、仮想マシンで変更する必要があります。

ページのトップに戻る

仮想マシンの設定の変更

この手順を続ける前に、仮想マシンがパワーオフ状態であることを確認してください。

本製品が正しく機能するには、仮想マシンのプロセッサの数を変更し、セキュアブートの設定を編集する必要があります。

仮想マシンの設定を変更するには:

- Hyper-V マネージャーを起動します。

- メインウィンドウの仮想マシンのリストで、ISO ファイルから導入した仮想マシンを選択します。

- 右クリックしてコンテキストメニューを開き、[設定]をクリックします。

仮想マシンのプロパティウィンドウが開きます。

- [セキュリティ]セクションの[テンプレート]ドロップダウンリストで、[Microsoft UEFI Certificate Authority]を選択します。

これは第 2 世代の仮想マシンにのみ適用されます。

- [ハードウェア]の[プロセッサ]セクションを選択します。

- [仮想プロセッサの数]で、仮想プロセッサの数を入力します。

推奨される最小数は 8 です。仮想マシンのパフォーマンスを高める必要がある場合は、これより大きい値を入力できます。

- 仮想マシンを複数のネットワークセグメントに接続する必要がある場合、追加のネットワークアダプターを追加します。この操作を行うには:

- [ハードウェア]の[ハードウェアを追加]セクションを選択します。

- ワークスペースで[ネットワークアダプター]を選択し、[追加]ボタンをクリックします。

新しいネットワークアダプターが、[ハードウェア]ブロックのリストの最後に表示されます。

- [ハードウェア]ブロックで新しいネットワークアダプターを選択し、[仮想スイッチ]ドロップダウンリストを使用して、接続したいネットワークセグメントを選択します。

- [OK]をクリックします。

仮想マシンのプロセッサの数が変更されます。

ページのトップに戻る

仮想マシンへの接続とセットアップウィザードの起動

Microsoft Hyper-V マネージャー管理コンソールを使用して仮想マシンに接続し、Kaspersky Secure Mail Gateway の設定を開始するには:

- Microsoft Hyper-V マネージャー管理コンソールを開きます。

- ウィンドウの左側で、仮想マシンが導入されているハイパーバイザーを選択します。

- 作業領域で、起動する仮想マシンを右クリックします。

- コンテキストメニューで、[起動]を選択します。

仮想マシンが起動します。

- 仮想マシンのコンテキストメニューで、[接続]をクリックします。

仮想マシンの管理コンソールが表示され、製品の初期設定を行うウィザードが起動します。ウィザードの指示に従って操作します。

ページのトップに戻る

Microsoft SCVMM を使用しての仮想マシンの導入

仮想マシンイメージの導入には、次の手順が含まれます:

- Microsoft SCVMM サーバーのライブラリへの ISO ファイルのアップロード

Kaspersky Secure Mail Gateway の ISO ファイルには、本製品がインストールされておりビルトインのメールサーバーがあるオペレーティングシステムイメージが含まれています。

- 仮想マシンを作成する

仮想マシンの作成時には、Kaspersky Secure Mail Gateway の動作に関する推奨に従って設定を変更する必要があります。

- 仮想マシンの設定の変更

仮想マシンを複数のネットワークセグメントに接続したい場合、各セグメントに追加のネットワークアダプターを追加する必要があります。この必要がない場合は、このステップをスキップして構いません。

- 仮想マシンへの接続とセットアップウィザードの起動

Kaspersky Secure Mail Gateway の使用を開始する前に、製品の設定を完了する必要があります。

ISO ファイルのアップロード

Microsoft SCVMM サーバーのライブラリに ISO ファイルをアップロードするには、Microsoft SCVMM プログラムが実行されているコンピューターのローカルハードディスクに ISO ファイルを保存しておく必要があります。

Microsoft SCVMM サーバーのライブラリに ISO ファイルをアップロードするには:

- VMM(Virtual Machine Manager)を起動します。

- ウィンドウの左下で、[ライブラリ]セクションを選択します。

- [物理リソースのインポート]をクリックします。

[ライブラリリソースのインポート]ウィンドウが開きます。

- [参照]をクリックします。

[保存先フォルダーの選択]ウィンドウが開きます。

- ISO ファイルをアップロードするリソースライブラリおよびフォルダーを選択し、[OK]をクリックします。

- [ライブラリリソースのインポート]ウィンドウで、[リソースの追加]をクリックします。

[リソースの選択]ウィンドウが開きます。

- ISO ファイルを選択し、[開く]をクリックします。

- [インポート]をクリックします。

ISO ファイルが Microsoft SCVMM サーバーのライブラリにアップロードされ、物理ライブラリオブジェクトのリストに表示されます。

ページのトップに戻る

Microsoft SCVMM を使用しての仮想マシンの作成

Microsoft Hyper-V ハイパーバイザーが Microsoft System Center インフラストラクチャに接続されている場合、Microsoft SCVMM を使用して仮想マシンを作成できます。

仮想マシンを作成するには:

- VMM(Virtual Machine Manager)を起動します。

- ウィンドウの左下で[VM とサービス]を選択します。

- ツールバーで[仮想マシンの作成]をクリックし、ドロップダウンリストで[仮想マシンの作成]を選択します。

仮想マシンの新規作成ウィザードが起動します。

- ウィザードの指示に従って操作します:

これにより、指定した設定で仮想マシンの作成プロセスが開始されます。プロセスが正常に完了し、作成した仮想マシンが選択したハイパーバイザー上の仮想マシンのリストに表示されていることを確認します。

ページのトップに戻る

仮想マシンの設定の変更

仮想マシンの設定を編集するには:

- VMM(Virtual Machine Manager)を起動します。

- ウィンドウの左下で[VM とサービス]を選択します。

- ウィンドウの右上のツリーで、仮想マシンが作成されたハイパーバイザーを選択します。

- ウィンドウのワークスペースで、設定を編集する仮想マシンを選択します。

- コンテキストメニューで、[プロパティ]を選択します。

仮想マシンのプロパティウィンドウが開きます。

- 左側のペインで、[ハードウェア構成]セクションを選択します。

- コントロールパネルの上部で、[新規]をクリックし、ドロップダウンリストから[ネットワークアダプター]を選択します。

新しいネットワークアダプターが[ネットワークアダプター]セクションに表示されます。

- ワークスペースで、次の操作を実行します:

- ネットワークアダプターの接続として[VM ネットワークに接続する]を選択します。

- [VM ネットワーク]の右側にある[参照]をクリックします。

[VM ネットワークの選択]ウィンドウが開きます。

- 追加されたネットワークアダプターが接続する必要があるネットワークセグメントを選択し、[OK]をクリックします。

- [OK]をクリックします。

仮想マシンの新しい設定が適用されます。

ページのトップに戻る

仮想マシンへの接続とセットアップウィザードの起動

Microsoft SCVMM を使用して仮想マシンに接続し、Kaspersky Secure Mail Gateway の設定を開始するには:

- VMM(Virtual Machine Manager)を起動します。

- ウィンドウの左下で[VM とサービス]を選択します。

- ウィンドウの右上のツリーで、仮想マシンが作成されたハイパーバイザーを選択します。

- 起動する仮想マシンを選択します。

- ツールバーで[電源オン]をクリックします。

仮想マシンが起動します。

- [接続または表示]をクリックし、ドロップダウンリストで[コンソール経由で接続]を選択します。

仮想マシンの管理コンソールが表示され、製品の初期設定を行うウィザードが起動します。ウィザードの指示に従って操作します。

ページのトップに戻る

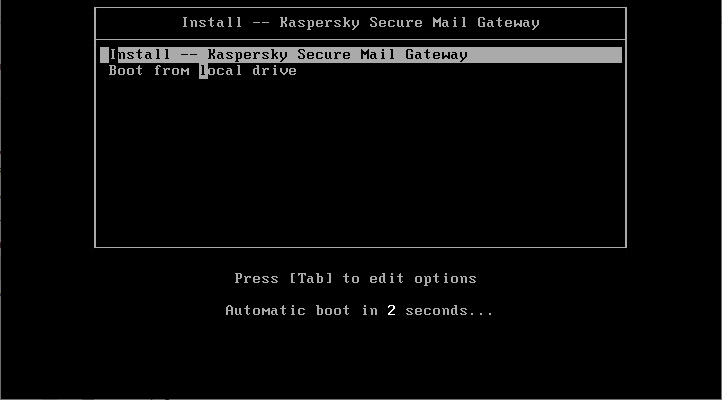

製品のインストールとセットアップ

本ページでは、BIOS ブートローダーを使用する仮想マシンでの本製品のインストールおよび設定プロセスについて説明します。UEFI を使用する仮想マシンでは、疑似グラフィックインターフェイスは異なる可能性があります。

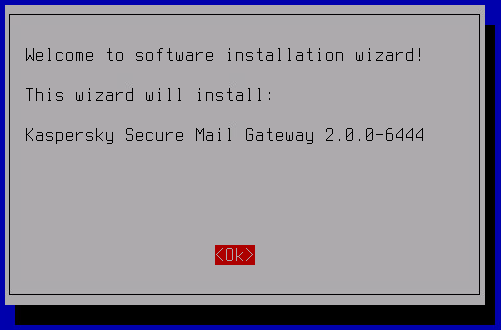

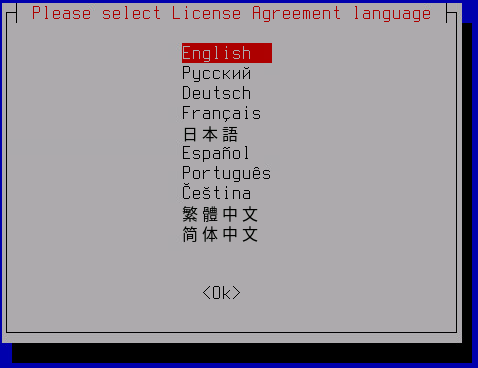

本製品をインストールして設定を行うには:

- 準備された仮想マシンまたは物理サーバーを起動して、CD から読み込むことを選択します。

ISO ディスクイメージからの読み込みが開始されます。

- 次のウィンドウで、[Install -- Kaspersky Secure Mail Gateway]を選択するか、オペレーティングシステムが読み込まれてセットアップウィザードが自動的に起動されるまで待ちます。

- セットアップウィザードの最初のウィンドウで、[OK]を選択します。

- 使用許諾契約書とプライバシーポリシーを表示する言語を選択します。

- 使用許諾契約書をよく読み、同意するかしないかを選択します。

- 使用許諾契約書の条件に同意する場合、[I accept(同意する)]を選択します。

- 使用許諾契約書の条件に同意しない場合、[I decline(同意しない)]を選択します。

使用許諾契約書の文面を確認するには、Up/Down または Page up/Page down キーを使用します。Tab キーを使用してボタンを切り替えることができます。

使用許諾契約書に同意しない場合は、初期設定がキャンセルされます。

- プライバシーポリシーに同意するか、拒否します。

- プライバシーポリシーに同意する場合、[I accept(同意する)]を選択します。

- プライバシーポリシーに同意しない場合、[I decline(同意しない)]を選択します。

プライバシーポリシーに同意しない場合は、初期設定がキャンセルされます。

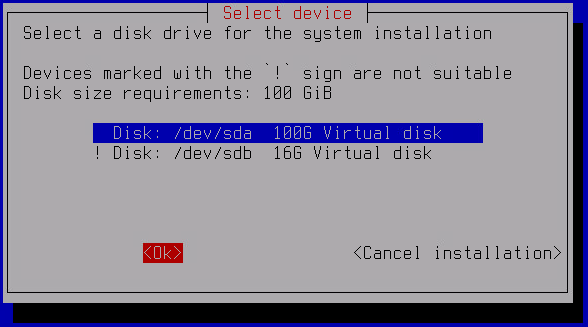

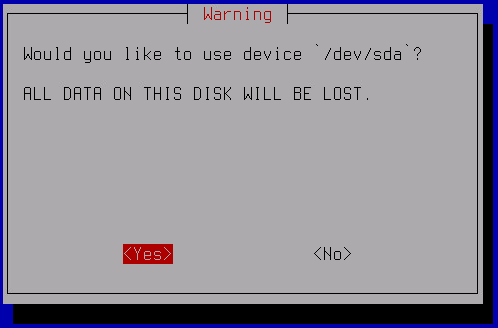

- 本製品をインストールするディスクを選択し、確認用のウィンドウで[Yes]をクリックします。

データが ISO ディスクイメージから仮想ディスクにコピーされるまで待ちます。コピーが完了したら、仮想マシンが再起動し、本製品の初期設定ウィザードが起動します。

- 表示される[Hostname]ウィンドウの[Hostname]フィールドに、Kaspersky Secure Mail Gateway をホストするサーバーの完全修飾ドメイン名を DNS サーバーに示された通りに入力して、[OK]をクリックします。

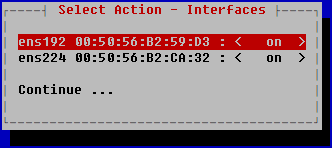

これにより、使用可能なネットワークアダプターのリストが含まれるウィンドウが表示されます。

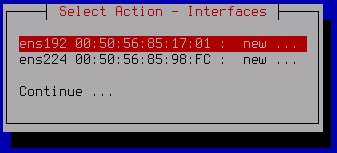

- 設定するネットワークアダプターを選択し、ENTER キーを押します。

ネットワークアダプターの使用を開始するには、まず初期化する必要があります。アダプターが以前に初期化されていない場合は、初期化の確認ウィンドウが開きます。

- 確認ウィンドウで、[Yes]をクリックします。アダプターのステータスが「new」から「on」に変わります。リストからアダプターを選択して ENTER キーを押します。

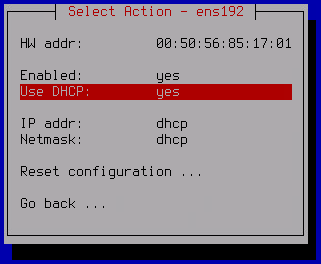

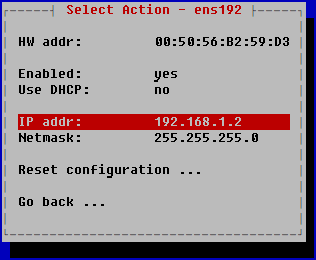

アダプターのプロパティウィンドウが表示されます。

- ネットワークアダプターの IPv4 アドレスを設定します。この操作を行うには、[Use DHCP]行にカーソルを移動して ENTER キーを押します。

- 表示されたウィンドウで、適切なモードを選択します:

- 本製品をホストするサーバーで静的 IP アドレスを使用する場合は、[Yes]をクリックします。

- DHCP 経由でネットワークアダプター設定を受信する場合は、[No]をクリックします。

既定では DHCP が使用されます。このモードは、テストやデモを目的として本製品をインストールする場合に最適です。実際のインフラストラクチャでクラスタが適切に動作するようにするには、静的な構成を使用することを推奨します。

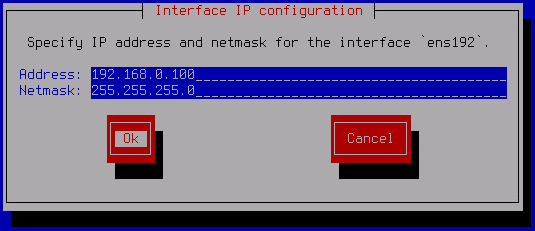

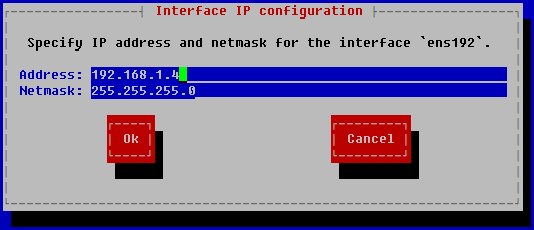

- 前のステップで静的な構成を選択した場合、表示された[Interface IP configuration]ウィンドウで次の操作を行います:

- [Addresses]にネットワークアダプターの IP アドレスを入力します。

- [Netmask]にネットワークマスクを入力します。

- [OK]をクリックして変更を保存します。

- ネットワークアダプターの設定が完了した後で、ウィンドウ下部の[Go back]をクリックします。

これにより、使用可能なすべてのネットワークアダプターのリストが含まれるウィンドウが表示されます。必要に応じて、他のネットワークインターフェイスコントローラー用に設定手順を繰り返すことができます。

- すべてのネットワークアダプターの設定が完了したら、リストの下部で[Continue]を選択します。

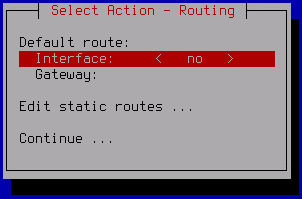

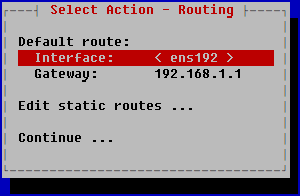

[Select Action – Routing]ウィンドウが表示されます。

- 既定のルートを編集するには:

- [Interface]を選択して ENTER キーを押します。

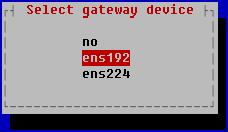

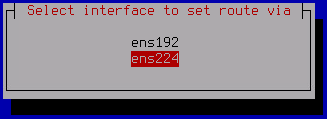

- 表示される[Select gateway device]ウィンドウで、既定のルートで使用する必要があるネットワークアダプターを選択し、ENTER キーを押します。

- 前のステップで DHCP を使用してネットワークアダプターを選択した場合、[Gateway]に dhcp という値が自動的に定義されます。静的な構成のネットワークアダプターを選択した場合、既定のゲートウェイでは dhcp オプションを使用できません。

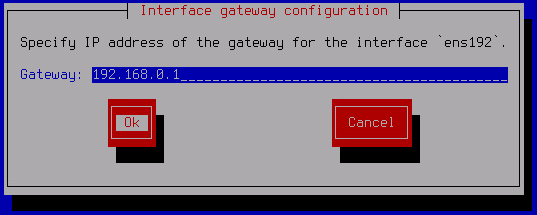

- 既定のゲートウェイに静的な IP アドレスを割り当てるには:

- [Gateway]を選択して ENTER キーを押します。

- DHCP を使用するアダプターの場合、表示された[Use static configuration]ウィンドウで[Yes]をクリックします。

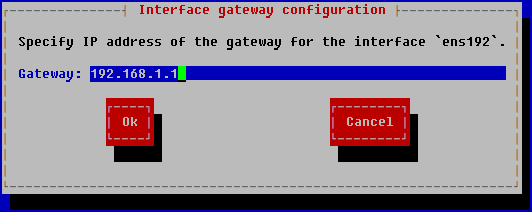

[Interface gateway configuration]ウィンドウが表示されます。

- [Gateway]で、既定のゲートウェイの静的なアドレスを入力し、[OK]をクリックします。

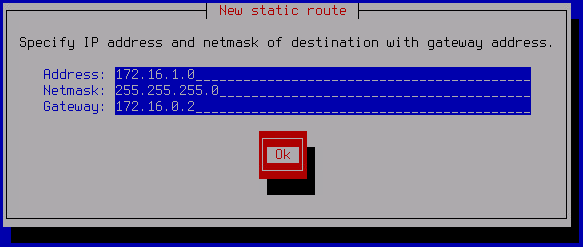

- 必要に応じて、静的なルートを設定できます。この操作を行うには:

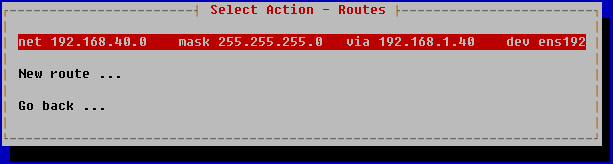

- [Select Action – Routing]ウィンドウで、[Edit static routes]を選択して ENTER キーを押します。

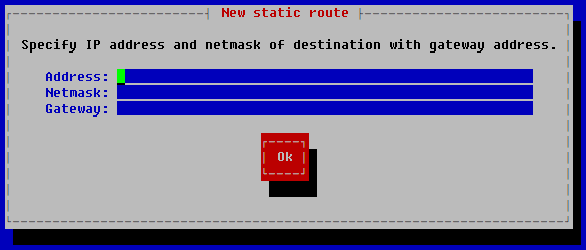

- 表示された[Select Action – Routes]ウィンドウで、[New route]をクリックします。

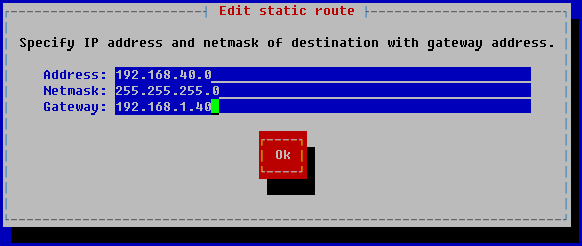

[New static route]ウィンドウが表示されます。

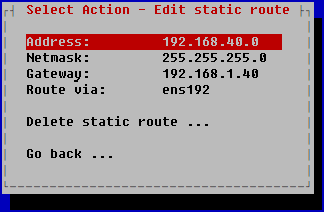

- [Address]にネットワークアダプターの IP アドレスを入力します。

- [Netmask]にネットワークマスクを入力します。

- [Gateway]に、既定のゲートウェイの IP アドレスを入力します。

- [OK]をクリックします。

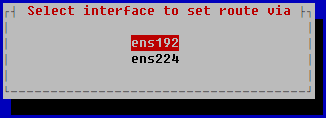

- 表示されるウィンドウで、静的なルートで使用するネットワークアダプターを選択し、ENTER キーを押します。

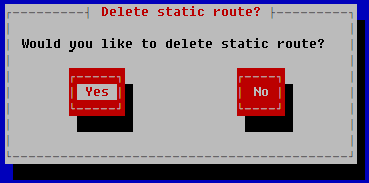

追加された静的なルートが、[Select Action – Routes]ウィンドウに表示されます。

必要に応じて、手順 b ~ g を繰り返して、別の静的なルートを追加します。

- 設定が完了したら、[Select Action – Routes]ウィンドウの下部で[Go back]をクリックします。

- [Select Action – Routing]ウィンドウの下部で[Continue]をクリックします。

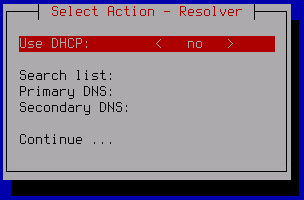

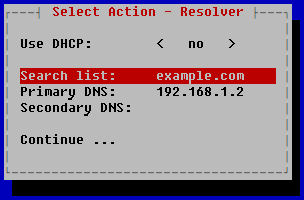

[Select Action – Resolver]ウィンドウが表示されます。

- DNS サーバーのアドレスと DNS サフィックスの検索リストを DHCP プロトコル経由で取得する場合:

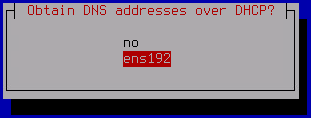

- [Use DHCP]にカーソルがある状態で ENTER キーを押します。

[Obtain DNS addresses over DHCP]ウィンドウが表示されます。

- DHCP サービスのネットワークインターフェイスを選択します。

[Search list]、[Primary DNS]、[Secondary DNS]の値は自動的に入力されます。

- [Select Action – Resolver]ウィンドウで[Continue]を選択します。

- [Use DHCP]にカーソルがある状態で ENTER キーを押します。

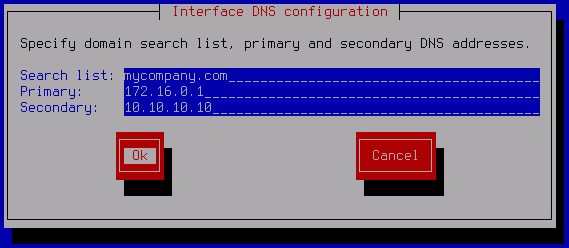

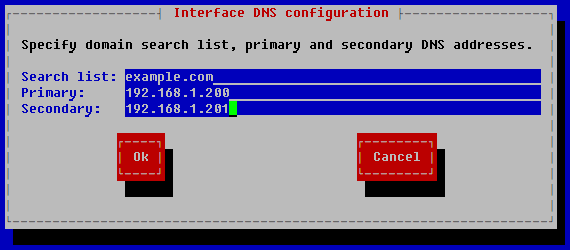

- DNS サービスの設定を手動で設定する場合:

- [Use DHCP]に[no]オプションが設定されていることを確認します。

- [Search list]にカーソルがある状態で ENTER キーを押します。

[Interface DNS configuration]ウィンドウが表示されます。

- [Search list]で、ドメイン検索 DNS サフィックスをスペースで区切って入力します。

- [Primary]で、プライマリ DNS サーバーのアドレスを入力します。

- [Secondary]で、セカンダリ DNS サーバーのアドレスを入力します。

- [OK]をクリックします。

- [Select Action – Resolver]ウィンドウで[Continue]を選択します。

これにより、初期設定ウィザードの次のウィンドウが表示されます。

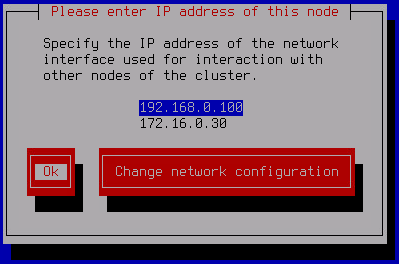

- 他のクラスタノードとの対話でインバウンド接続のために使用するネットワークインターフェイスの IP アドレスを選択します。[OK]をクリックします。

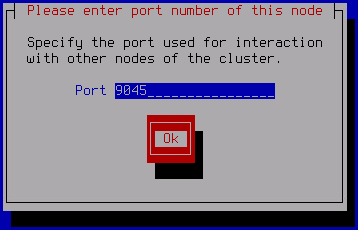

- 他のクラスタノードとの対話に使用するポートを入力し、[OK]をクリックします。

既定値である 9045 の使用を推奨します。

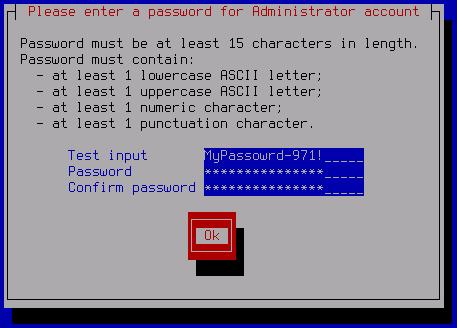

- ローカル管理者のパスワードを入力します。

パスワードは次の条件を満たす必要があります:

- 15 文字以上

- ASCII 文字に含まれる半角の英字 (A-Z、a-z)、数字、特殊文字のみを使用

- 次のすべての種別の文字を含める必要があります:

- 大文字(A-Z)

- 小文字(a-z)

- 数字

- 特殊文字

- 適切な方法で、セットアップウィザードの最後のウィンドウで表示されるサーバーの証明書のフィンガープリントを保存または記録します。

本製品の Web インターフェイスを使用してサーバーをクラスタへ追加する時に、このフィンガープリントと Web インターフェイスで表示されるフィンガープリントを照合する必要があります。

製品のインストールと初期設定が完了しました。この後、ブラウザーを使用して本製品の Web インターフェイスに接続し、本製品を設定することができます。

初期設定が完了した後で、仮想マシンのプロパティを開き、ISO イメージが含まれるディスクからの読み込みを無効にすることを推奨します。

ページのトップに戻る

アプリケーションの削除

本製品を削除すると、本製品に関連するすべてのデータが失われます。

本製品には標準的な削除方法はありません。

仮想ディスクファイルとシステムのスナップショットファイルを含めて仮想マシン全体を削除できます。それには、使用するハイパーバイザーに応じて、このセクションのいずれかの手順に従います。

物理サーバーに本製品を導入した場合、製品を削除するためには、特別なデータ削除ツールを使用してサーバーのハードディスクをフォーマットしてから、本製品を読み込めなくなったことを確認する必要があります。

本製品の削除の準備

物理サーバーまたは仮想マシンから本製品を削除する前に、次の操作を実行する必要があります:

- 削除するクラスタノードで、負荷分散をオフにする

- トラフィック処理リクエストを停止する

この操作を行うには、削除するクラスタノードの周囲でトラフィック処理を再ルーティングしていることを確認します。

- クラスタからノードを削除する

VMware ESXi ハイパーバイザーの管理コンソールを使用しての仮想マシンの削除

本製品を削除する前に、準備を行う必要があります。

VMware ESXi ハイパーバイザーの管理コンソールで仮想マシンを削除するには:

- VMware ESXi ハイパーバイザーの管理コンソールを開きます。

- [ナビゲータ]ページで、[仮想マシン]セクションを選択します。

- 削除する仮想マシンを選択します。

- 仮想マシンが実行中の場合、シャットダウンします。それには、[パワーオフ]をクリックします。仮想マシンがシャットダウンするまで待ちます。

- [処理]ドロップダウンリストで、[削除]を選択します。

- 確認ウィンドウで、[削除]をクリックします。

Kaspersky Secure Mail Gateway がインストールされた仮想マシンが削除され、仮想マシンのリストに表示されなくなります。

ページのトップに戻る

VMware vSphere の Web インターフェイスを使用しての仮想マシンの削除

本製品を削除する前に、準備を行う必要があります。

VMware vSphere の Web インターフェイスを使用して仮想マシンを削除するには:

- VMware vSphere Client の Web インターフェイスで、管理者の認証情報を入力します。

- 左側のペインで、[

]アイコンをクリックします。

]アイコンをクリックします。[ホストおよびクラスタ]ページが表示されます。

- 削除する仮想マシンを選択します。

- 仮想マシンが実行中の場合、シャットダウンします。それには、仮想マシンを選択します。次に、[処理]ドロップダウンリストで、[電源]→[パワーオフ]の順に選択します。

- 確認ウィンドウで、[Yes]をクリックします。仮想マシンがシャットダウンするまで待ちます。

- [処理]ドロップダウンリストで、[ディスクから削除]を選択します。

- 確認ウィンドウで、[Yes]をクリックします。

Kaspersky Secure Mail Gateway がインストールされた仮想マシンが削除され、仮想マシンのリストに表示されなくなります。

ページのトップに戻る

Microsoft Hyper-V ハイパーバイザーの管理コンソールを使用しての仮想マシンの削除

本製品を削除する前に、準備を行う必要があります。

Microsoft Hyper-V ハイパーバイザーの管理コンソールを使用して仮想マシンを削除するには:

- Hyper-V マネージャーを起動します。

- メインウィンドウの仮想マシンのリストで、ハイパーバイザー上の仮想マシンから、削除する仮想マシンを選択します。

- 仮想マシンが実行中の場合、シャットダウンします。それには、右クリックしてコンテキストメニューを開き、[オフにする]を選択します。仮想マシンがシャットダウンするまで待ちます。

- 仮想マシンのコンテキストメニューで、[設定]を選択します。

仮想マシンのプロパティウィンドウが開きます。

- [ハードウェア]セクションで、[SCSI コントローラー]→[ハードディスク]の順に選択します。

- 任意の方法で、[仮想ハードディスク]に表示されたパスを保存して、仮想マシンのプロパティウィンドウを終了します。

既定では、ハイパーバイザーの管理コンソールで仮想マシンを削除した後、仮想ハードディスクのファイルはサーバーから削除されません。手動で削除する必要があります。

- 仮想マシンのコンテキストメニューで、[削除]をクリックします。

- 確認ウィンドウで、[削除]をクリックします。

- ハイパーバイザーの物理サーバーで、手順 6 で示されたフォルダーから仮想ハードディスクのファイルを手動で削除します。

Kaspersky Secure Mail Gateway がインストールされた仮想マシンが削除され、仮想マシンのリストに表示されなくなります。

ページのトップに戻る

Microsoft SCVMM を使用しての仮想マシンの削除

本製品を削除する前に、準備を行う必要があります。

Microsoft SCVMM を使用して仮想マシンを削除するには:

- VMM(Virtual Machine Manager)を起動します。

- ウィンドウの左下で[VM とサービス]を選択します。

- 左上のメニューで、仮想マシンが作成されているハイパーバイザーを選択します。

- 削除する仮想マシンを選択します。

- 仮想マシンが実行中の場合、シャットダウンします。それには、ツールバーで[パワーオフ]をクリックします。

- 確認ウィンドウで、[Yes]をクリックします。仮想マシンがシャットダウンするまで待ちます。

- ツールバーで[削除]をクリックします。

- 確認ウィンドウで、[Yes]をクリックします。

Kaspersky Secure Mail Gateway がインストールされた仮想マシンが削除され、仮想マシンのリストに表示されなくなります。

ページのトップに戻る

本製品の開始

インストール完了後、コンピューターのブラウザーで Web インターフェイスを使用して本製品を管理できます。

Kaspersky Secure Mail Gateway の管理者は、ブラウザーとコントロールノードとの間の通信のセキュリティを確保する必要があります。こうしたセキュリティ確保のための施策として、シングルサインオン技術を使用した Kerberos 認証を設定することを推奨します。

製品設定を管理するには、コントロールノードに接続する必要があります。セカンダリノードに接続すると、クラスタ内のノードのロールを変更して、他に接続するサーバーのステータスを表示できます。

本製品の Web インターフェイスの表示モード

本製品には、管理者モードとユーザーモードという 2 種類の Web インターフェイスビューがあります。

ユーザーモードは、シングルサインオン(SSO)認証用に設定された Active Directory ドメイン内の全ユーザーが使用可能です。メニューには、個人のバックアップが含まれるセクションと、許可されるアドレスおよびブロックされるアドレスの個人リストが含まれるセクションが表示されます([設定]→[個人用アカウント]設定で管理者がこれらへのアクセスを許可した場合)。これらのセクションには、現在のユーザーのメッセージとアドレスに関する情報のみが表示されます。この情報を表示するには、LDAP サーバーとの統合を設定する必要があります。設定していない場合も、これらのセクションはユーザーに表示されますが、メッセージとアドレスに関する情報ではなくエラーメッセージが表示されます。

管理者モードは、少なくとも 1 つのロールが割り当てられている製品ユーザーが使用できます。メニューには、ユーザーがアクセスを許可されたセクションが表示されます。既定では、認証が成功すると管理者モードが開きます。必要に応じて、現在のユーザーアカウントのユーザーモードに切り替えることができます。

管理者モードをユーザーモードに切り替えるには:

- 左側のメニューペインの下部で、現在のユーザーの名前をクリックします。

- 右側に開くペインで、[ユーザーモード]をオンにします。

現在のユーザーアカウントのユーザーモードで、本製品の Web インターフェイスのメインウィンドウが開きます。

ユーザーモードを管理者モードに切り替えるには:

- 左側のメニューペインの下部で、現在のユーザーの名前をクリックします。

- 右側に開くペインで、[ユーザーモード]をオフにします。

現在のユーザーアカウントの管理者モードで、本製品の Web インターフェイスのメインウィンドウが開きます。

ページのトップに戻る

製品の Web インターフェイスへの接続

本製品をインストールしてから初めて製品の Web インターフェイスに接続する場合、開始する前に新しいクラスタを作成する必要があります。

Web インターフェイスへの接続に使用しているアカウントに応じて、様々な製品設定を表示、変更できます。

本製品のインストール中に作成されたローカル管理者アカウントには、フルセットの権限が設定されています。他の製品アカウントは作成できません。ただし、シングルサインオン(SSO)認証を設定している場合、Active Directory ドメインユーザーは、自分のドメインアカウントで管理者モードまたはユーザーモードで Web インターフェイスに接続し、本製品に定義されている権限に従って使用可能なセクションを表示できます。

ローカル管理者アカウントで本製品の Web インターフェイスに接続するには:

- ブラウザーに次のアドレスを入力します:

https://<コントロールノードの IP アドレスまたは完全修飾ドメイン名(FQDN)>Web インターフェイスの認証ページが開き、ユーザー名とパスワードの入力が要求されます。

- [ユーザー名]に、管理者アカウント名を入力します。

ローカル管理者の場合、「

Administrator」と入力します。 - [パスワード]に管理者のパスワードを入力します。

ローカル管理者のパスワードは、本製品のセットアップ中に設定しています。

正しくないパスワードを 5 回入力すると、ローカル管理者アカウントを使用する認証が 5 分間無効になり、その後再び試すことができます。NTLM プロトコルを介したドメインアカウントでの認証は引き続き使用できます。

- [ログイン]をクリックします。

Web インターフェイスのメインウィンドウが開きます。

別のユーザーアカウントで本製品の Web インターフェイスに接続するには:

ブラウザーに次のアドレスを入力します:

https://<コントロールノードの IP アドレスまたは完全修飾ドメイン名(FQDN)>

Kerberos Single Sign-On による認証を設定している場合、アドレスを FQDN 形式で入力するだけです。

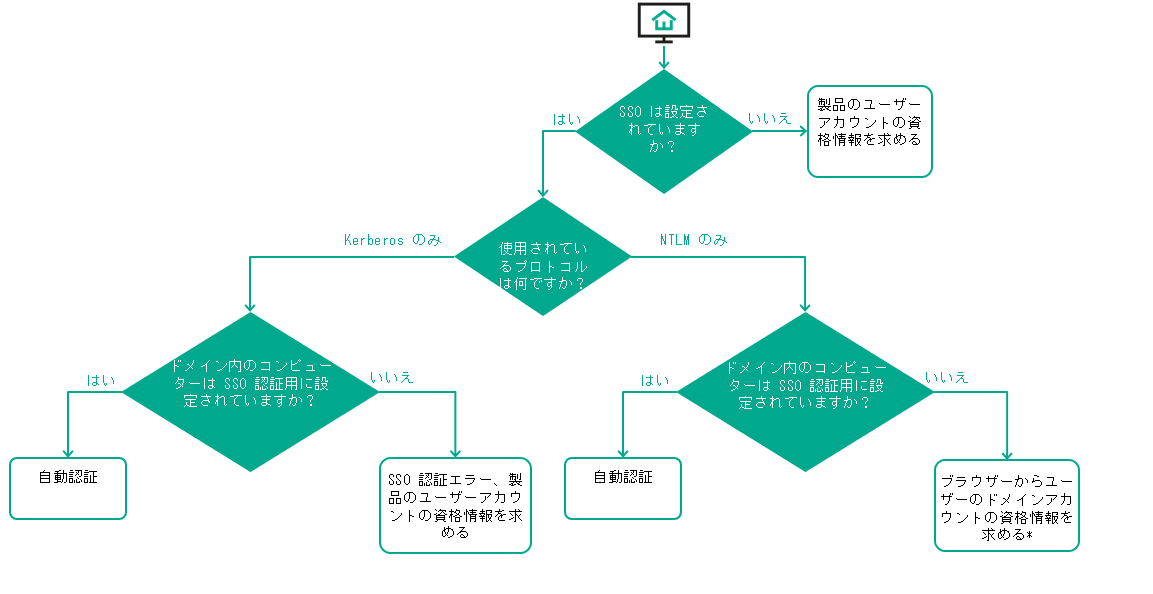

残りの認証手順は、以下の質問に対する答えに応じて異なります:

- 認証に使用しているプロトコルは何ですか?

- Active Directory ドメイン内のコンピューターは SSO 認証用に設定されていますか?

以下の図は、上に示した要素に応じた認証手順を示しています。

Web インターフェイスにユーザーモードで接続している場合の認証手順

* ブラウザーからユーザーのドメインアカウントの資格情報の入力を要求され、正しくないパスワードを 5 回入力すると、NTLM 認証は 5 分間無効になります。ローカル管理者アカウントでの認証は引き続き使用できます。

Kerberos 認証と NTLM 認証を同時に使用するように本製品が設定されている場合、認証手順は次のようになります:

- Kerberos プロトコルを使用した認証の完了を試行します。

- 成功しない場合、NTLM プロトコルを使用した認証の完了を試行します。

- 成功しない場合、本製品のユーザーアカウントの資格情報を入力するよう要求されます。

SSO 認証を使用するよう設定された Active Directory ドメインのメンバーであるコンピューターで自動認証を正しく機能させるには、オペレーティングシステムとブラウザー設定で追加の設定が必要になります。

認証が成功したら、本製品の Web インターフェイスのメインウィンドウが開きます。異なる Web インターフェイス表示モードにアクセスする権限があるユーザーは、これらのモード間を切り替えることができます。

製品動作の監視

ウィジェットとダッシュボードを使用して製品を監視できます。期間別およびクラスタノード別に監視データをフィルタリングできます。

本製品の Web インターフェイスの[ダッシュボード]セクションには、以下の情報が表示されます:

- システムの正常性。クラスタで発生したエラーのグラフ。[ノードへ移動]をクリックして[ノード]セクションに移動すると、各クラスタノードの正常性について詳細を表示できます。

- 処理済み。このウィジェットには、処理されたすべてのメールメッセージに適用された製品の処理の統計が表示されます。

- 添付ファイルを削除済み

- 削除済み

- 駆除済み

- 隔離済み

- 拒否済み

- スキップ済み

[サイズ]または[件数]をクリックすると、処理されたすべてのメッセージの合計サイズまたは合計数の表示を切り替えることができます。

- 検知済みこのウィジェットには、検知されたオブジェクトが保護モジュール別に表示されます:

- アンチフィッシング

- アンチスパム

- アンチウイルス

- コンテンツフィルタリング

- メール送信ドメイン認証

- リンクのスキャン

- KATA

これは KATA との統合が設定されている場合にのみ表示されます。

保護モジュールにより 1 つのメッセージで複数のオブジェクトが検知された場合、統計ではそのモジュールに対して 1 つのオブジェクトだけカウントされます。異なる保護モジュールによって 1 つのメッセージで複数のオブジェクトが検知された場合、統計では各保護モジュールに対して 1 つのオブジェクトがカウントされます。

情報ペインの右上隅にあるリンクをクリックすると、[イベント]セクションに移動して、選択期間内の検知情報とともに関連イベントを表示できます。

- 特定のモジュールによってスキャンされたメッセージの数をスキャン結果ごとに表示するウィジェット:

- アンチウイルス

- アンチスパム

- アンチフィッシング

- コンテンツフィルタリング

- リンクのスキャン

- メール送信ドメイン認証

既定では アンチウイルス ウィジェットのみが表示されます。必要なウィジェットを追加するには、新しいウィジェットレイアウトを作成するか、現在のレイアウトを変更することができます。

保護モジュールの統計を示すすべてのウィジェットには、以下のスキャンステータスが表示されます:

- 検知済み - ルールの適用基準を満たすオブジェクトがメッセージに含まれることが確認されました。

- 未検知 - メッセージはスキャンされ、脅威やその他のオブジェクトは含まれていませんでした。

- マクロを含む文書 - メッセージに添付ファイルがあり、マクロ付きのドキュメントが含まれています。

アンチウイルス にのみ適用されます。

- 隔離済み - メッセージはに移動されました。

アンチスパム にのみ適用されます。

- 未処理 は、次のいずれかの理由によってスキャンされなかったメッセージに割り当てられるステータスのグループです。

- 暗号化済み - オブジェクトは暗号化されているため、スキャンできませんでした。

アンチウイルス にのみ適用されます。

- エラー - メッセージのスキャン時にエラーが発生しました。

- ベースのエラー - 製品の定義データベースが読み込まれていなかったため、メッセージをスキャンできませんでした。

- ライセンスの制限 - 製品のライセンスの制限により(たとえば、ライセンスの期限切れ)、メッセージをスキャンできませんでした。

- 暗号化済み - オブジェクトは暗号化されているため、スキャンできませんでした。

- 設定による無効化 は、管理者が設定した次のいずれかの製品設定に従ってスキャンされなかったメッセージに割り当てられるステータスのグループです。

- 許可リスト - 送信者のアドレスがグローバルの許可リストに含まれていたため、メッセージはスキャンなしで配信されました。

- 拒否リスト - 送信者のアドレスがグローバルの拒否リストに含まれていたため、メッセージはスキャンなしで拒否されました。

- ネスト階層レベルの超過 - 保護の全般設定で設定された最大アーカイブネスト階層レベルに達しました。

アンチウイルス にのみ適用されます。

- 個人用許可リスト - 送信者のアドレスが受信者の個人の許可リストに含まれていたため、メッセージはアンチスパムモジュールによってスキャンされませんでした。

アンチスパム にのみ適用されます。

- 個人用拒否リスト - 送信者のアドレスが受信者の個人の拒否リストに含まれていました。個人リストの設定で設定された処理がメッセージに適用されます。

個人リストの設定に基づいてバックアップに保存されたメッセージはカウントされません。そのようなメッセージは、スキャン結果に基づいて他のステータスの統計情報にカウントされます。

- ローカルポリシー - メッセージはリレー IP から送信されました。

メール送信ドメイン認証 にのみ適用されます。

- 保護設定で無効 - モジュールは保護の全般設定またはメッセージ処理ルールでオフになっています。

- 別モジュールによって処理済み - メッセージはこのモジュールでスキャンされませんでした。このメッセージは既に別の保護モジュールによってスキャンされ、「拒否」または「メッセージを削除する」処理が適用された(さらに、メッセージのコピーがバックアップに保存されなかった)ためです。

- 最新の脅威。最近検知された脅威に関する情報の表:

- 時間 - 脅威が検知された時刻。

- 脅威名 - オブジェクトで検知された脅威の名前。

- 結果 - オブジェクトによって実行された処理。

本製品で現在取得できるすべての情報が表示されます。時間によるフィルタリング基準は適用されません。

- メッセージ。このウィジェットには、本製品で処理される受送信メールトラフィックが表示されます。

送信メッセージをカウントする際は、本製品から送信された通知がカウントされますが、スキャンステータスが 削除済み、拒否済み、または隔離済みのメッセージはカウントされません。

[サイズ]または[件数]をクリックすると、受送信されたメッセージの合計サイズまたは合計数の表示を切り替えることができます。

- 適用された上位ルール。メッセージの処理時に最も頻繁に適用されたルールに関する情報の表:

- ルール名 - 管理者に設定され、適用されたルールセットの名前。

- 件数 - ルールの開始回数。

管理者によってルールが削除された場合、このダッシュボードには表示されません。

一部のダッシュボードは既定で表示されません。新しいレイアウトを作成し、必要なペインを追加して、使用可能なレイアウト間を切り替えることができます。

新しいレイアウトの作成

本製品のインストール後、[ダッシュボード]セクションには既定のレイアウトしか表示されません。新しいレイアウトを作成し、その中でダッシュボードの表示を設定することができます。

新しいレイアウトを作成するには:

- 本製品の Web インターフェイスで、[ダッシュボード]セクションを選択します。

- ウィンドウの上部で

をクリックします。

をクリックします。 - ドロップダウンリストで[新規レイアウト]を選択します。

既定のウィジェットのセットが表示されます。

- レイアウトの既定の名前を編集するには:

- ワークスペースの上部で、新規レイアウト番号 の名前の横の

をクリックします。

をクリックします。 - ウィンドウが開きます。[レイアウト名]に新しい名前を入力します。

- [保存]をクリックします。

- ワークスペースの上部で、新規レイアウト番号 の名前の横の

- レイアウトにウィジェットを追加するには:

- [ウィジェットを追加]をクリックします。

[ウィジェットを追加]ウィンドウが開きます。

- レイアウトに追加するウィジェットの名前の横にあるスイッチをオンにします。

- [追加]をクリックします。

- [ウィジェットを追加]をクリックします。

- レイアウトでウィジェットの位置を変えるには、ウィジェットの上部を左クリックしたままレイアウト内の新しい位置にウィジェットをドラッグします。

- レイアウトからウィジェットを削除するには、パネルの右上隅[

]をクリックします。

]をクリックします。 - ウィジェットをズームしたい場合、パネルの右上隅でアイコンをクリックし、ドロップダウンリストから値を選択します。

- ウィジェットでデータのカテゴリを非表示にするには、カテゴリの左にある色付きのインジケーターをクリックします(たとえば、ステータスが「未検知」のオブジェクトは「

」)。

」)。 - 必要に応じて、パネルの右上隅の[

]表示スイッチを使い、データの表現方法をヒストグラムと直線図で切り替えます。

]表示スイッチを使い、データの表現方法をヒストグラムと直線図で切り替えます。 - [保存]をクリックします。

新しいレイアウトが[ダッシュボード]セクションのレイアウトのリストに追加されます。これで、使用可能なレイアウトのリストから選択できるようになります。

ページのトップに戻る

レイアウトの変更

レイアウトを変更するには:

- 本製品の Web インターフェイスで、[ダッシュボード]セクションを選択します。

- ワークスペースの右上隅で、右端にあるドロップダウンリストから、変更したいレイアウトを選択します。

- [

]をクリックして、ドロップダウンリストから[レイアウトをカスタマイズ]を選択します。

]をクリックして、ドロップダウンリストから[レイアウトをカスタマイズ]を選択します。 - 必要な変更を行います。

- [保存]をクリックします。

レイアウトが変更されます。

ページのトップに戻る

レイアウトの削除

レイアウトを削除するには:

- 本製品の Web インターフェイスで、[ダッシュボード]セクションを選択します。

- ワークスペースの右上隅で、右端にあるドロップダウンリストから、削除したいレイアウトを選択します。

- [

]をクリックして、ドロップダウンリストから[レイアウトを削除]を選択します。

]をクリックして、ドロップダウンリストから[レイアウトを削除]を選択します。

レイアウトが削除されます。

ページのトップに戻る

リストからのレイアウトの選択

使用可能なレイアウトのリストからレイアウトを選択するには:

- 本製品の Web インターフェイスで、[ダッシュボード]セクションを選択します。

- ワークスペースの右上隅で、右端にあるドロップダウンリストから、開きたいレイアウトを選択します。

選択したレイアウトがワークスペースに表示されます。

ページのトップに戻る

監視データのフィルタリング

ウィジェットに表示されたデータをフィルタリングするには:

- 本製品の Web インターフェイスで、[ダッシュボード]セクションを選択します。

- データを期間でフィルタリングするには、ワークスペースの右上隅にある左のドロップダウンリストで、次のいずれかを選択します:

- 1 時間

- 1 日

- 1 週間

- 1か月間

- 1 年間

既定では、過去 1 時間を対象とするデータが表示されます。

- クラスタノード別にデータのフィルタリングを行いたい場合、中央のドロップダウンリストからノードの IP アドレスを選択します。

既定では、すべてのノードのデータが表示されます。

ウィジェットに表示されるデータは、指定した基準に従ってフィルタリングされます。

ページのトップに戻る

メッセージ処理ルールについて

メッセージ処理ルール(以降「ルール」とも表記)とは、特定の条件を満たすメッセージに製品が適用する一連のパラメータと処理です。メッセージにルールを適用するには、ルールの設定で送信者と受信者のアドレスを指定する必要があります。

既定では、本製品にはあらかじめ設定された、次のメッセージ処理ルールが組み込まれています:

- AllowList - グローバル許可リストからのメッセージを処理します。

- DenyList - グローバル拒否リストからのメッセージを処理します。

- Default - カスペルスキーによってあらかじめ定義された設定に基づいてメッセージを処理します。

既定では、AllowList ルールと DenyList ルールは無効になっています。

Kaspersky Secure Mail Gateway は、メールメッセージを処理する時に、優先順位に従ってルールを適用します。つまり、ルールのリストの一番上から下に向かって順に適用されます。送信者 - 受信者のアドレスの組み合わせが一致しなければ、次のルールに移ります。いずれかのルールで送信者 - 受信者ペアが見つかると、そのルールで指定されている処理設定が該当するメッセージに適用され、一致の検索は終了します。

いずれのルールにも「送信者 - 受信者」のアドレスペアが含まれていない場合、メッセージは既定のルールであらかじめ指定されている設定に従って処理されます。

メッセージに DKIM 署名がある場合には、メッセージの件名または本文の変更や、添付ファイルの削除、検知された悪質なオブジェクトの処理、メッセージ本文への免責事項の追加などを行う処理ルールにより、メッセージが破損することがあります。

それぞれのルールに対し、独自のメールメッセージ処理基準を設定して、メッセージに適用される処理を選択できます。複数のソフトウェアモジュールが開始され、これらに異なる応答処理が設定されている場合、最も厳格な処理が実行されます([メッセージを削除する]→[拒否]→[添付ファイルを削除する]→[スキップ])。

処理「拒否」は、Kaspersky Secure Mail Gateway がメールインフラストラクチャに直接統合されている場合にのみ推奨します。つまり、Kaspersky Secure Mail Gateway はエッジゲートウェイとして機能します。本製品がサードパーティ製のエッジゲートウェイの内部で統合されている場合、つまり、内部ゲートウェイとして機能している場合は、処理「拒否」によってエッジゲートウェイは配信不能通知(DSN、配信ステータス通知)を生成します。存在しないメールアドレス宛てにそのような通知を送信すると、インターネット上でのエッジゲートウェイのレピュテーションが低下する可能性があります。

ルールのリストの表示

ルールのリストを表示するには、

本製品の Web インターフェイスで、[ルール]セクションを選択します。

リストには、ルールに関する次の情報が表示されます。

- 優先度:

優先順位を示す番号。これにより、ルールが適用される順序が決まります。ルールは、リストに掲載されている順に、優先順位が一番高いものから低いものへと適用されます。

- ルール名:

ユーザーが指定したルールの名前。

- 状態:

ルールを有効または無効にするためのスイッチ。

- モード:

ルールは、次のいずれかのモードで動作します。

– スキャンモジュールの設定を使用

– スキャンモジュールの設定を使用 – スキャンせずに拒否

– スキャンせずに拒否 – 送信者に通知せずに削除

– 送信者に通知せずに削除 – スキャンせずにスキップ

– スキャンせずにスキップ

- 説明:

ユーザーが指定したルールに関する追加情報。

[検知の通知]をクリックすると、すべてのルールに適用可能な検知に関するメール通知の全般設定を指定できます。次に、そのルールが適用されるたびにメッセージを受信するルールごとの通知を有効にする必要があります。

ページのトップに戻る

ルールのリストの表示の設定

ルールのリストの表示を設定するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

をクリックします。

をクリックします。[表をカスタマイズ]ウィンドウが開きます。

- リストに表示する設定の横にあるチェックボックスをオンにします。

少なくとも 1 つのチェックボックスを選択する必要があります。

ルールのリストの表示が設定されます。

ページのトップに戻る

メッセージ処理ルールの設定シナリオ

すべてのメッセージ処理ルールに適用される保護の全般設定は、[設定]→[全般]セクションで変更できます。

- ルールの作成

ルールを作成する時は、送信者と受信者のアドレス、そのルールの設定に従ってメッセージを処理する対象者、メッセージ処理モードを指定する必要があります。他の全般設定は任意で指定します。

- メッセージのアンチウイルス保護

Kaspersky Secure Mail Gateway では、アンチウイルスモジュールを使用して、ウイルスなどの脅威がないかメールメッセージをスキャンします。

ルールに対してメッセージのアンチウイルススキャンを有効または無効にできます。ルールでアンチウイルススキャンを有効にした場合、オブジェクトの種別に応じてスキャンを設定できます:

- 感染したオブジェクト、感染の可能性のあるオブジェクト、ハッカーに悪用される可能性のある正規プログラム

- スキャン中にエラーが発生したオブジェクト

- 暗号化されたオブジェクト

- マクロを含む添付ファイル

- リンクスキャン

Kaspersky Secure Mail Gateway は、メッセージ本文に含まれるリンクが悪意のあるリンクではないか、つまり、マルウェアを配布する Web サイトに誘導するものでないかをチェックします。また、広告リンクと正規プログラムに関連するリンクの検知を有効にすることもできます。

- アンチスパムによる保護

Kaspersky Secure Mail Gateway は、アンチスパムモジュールを使用してメールサーバーを通過するメッセージをフィルタリングし、未承諾メール(スパム)を削除します。

ルールに対してアンチスパムによる保護を有効または無効にできます。ルールに対してアンチスパムによる保護を有効にした場合、オブジェクトの種別に応じてスキャンを設定できます:

- Spam

- 準スパム

- 一斉送信メール

- アンチフィッシングによる保護

Kaspersky Secure Mail Gateway は、アンチアンチフィッシングモジュールを使用してメールサーバーを通過するメッセージをフィルタリングし、

を削除します。ルールに対してアンチフィッシングによる保護を有効または無効にできます。

- メッセージのコンテンツフィルタリング

Kaspersky Secure Mail Gateway では、メールサーバーを通過するメッセージのコンテンツフィルタリングを実行できます。

ルールに対してコンテンツフィルタリングを有効または無効にできます。ルールに対してコンテンツフィルタリングを有効にした場合、次の基準に従って、メールサーバーによるメッセージの転送を制限できます:

- メッセージサイズ

- 添付ファイルの名前のマスク

- 添付ファイルの形式

- メール送信ドメイン認証

メール送信ドメイン認証は、スパムとフィッシングに対して、企業のメールインフラストラクチャにさらなる保護を提供するために設計されています。

Kaspersky Secure Mail Gateway は、次のメール送信ドメイン認証テクノロジーを使用しています:

- メッセージスキャン結果の通知

メッセージスキャンイベントに関する通知が、設定された一般リストに含まれるアドレス、送信者、受信者、その他のアドレスにメールで送信されるように設定できます。

- セキュアでないメッセージの警告

次のいずれかのスキャンステータスを持つメッセージの本文に追加される警告テンプレートテキストを設定できます:

- 暗号化済み

- 感染

- エラー

- フィッシング

- リンクのスキャン

- メール免責条項

メール免責条項(以降「免責条項」とも表記)とは、本製品がメールメッセージの最後に追加できるテキストです。

1 つ以上のメッセージ処理ルールに対して免責条項を有効または無効にして、免責条項テンプレートを設定できます。

- KATA プロテクション

Kaspersky Secure Mail Gateway は、Kaspersky Anti Targeted Attack Platform と統合して、スキャンのためにメッセージを KATA サーバーに転送できます。

ルールで KATA プロテクションを有効または無効にできます。ルールで KATA プロテクションが有効になっている場合は、オブジェクトが検知されたメッセージに対して特定の処理を選択し、メッセージのコピーをバックアップに置くようにするどうかを指定し、メッセージの件名に追加するタグを設定できます。

メッセージ処理ルールの作成

メッセージ処理ルールを作成するには:

- Web インターフェイスのメインウィンドウで管理コンソールツリーを開き、[ルール]セクションを選択します。

- ワークスペースの上部で[作成]をクリックします。

新しいメッセージ処理ルールが開きます。

- 左側のペインで[全般]セクションを選択します。

- [ルール名]に、新しいルールの名前を入力します。

ルールは Kaspersky Secure Mail Gateway ルールのリストで一意な名前にする必要があります。

- [説明]に、ルールの説明を入力します。

- [モード]セクションで、ルールの基準に対応する次のメッセージ処理オプションのいずれかを選択します:

- スキャンモジュールの設定を使用 - アンチウイルスモジュール、アンチスパムモジュール、アンチフィッシングモジュールの設定およびコンテンツフィルタリング設定を使用します。

左側のペインに、ルールで使用されるモジュールを設定できるセクションが表示されます。

- スキャンせずに拒否 - アンチウイルスモジュール、アンチスパムモジュール、アンチフィッシングモジュールによるスキャンや、コンテンツフィルタリング設定の適用を行わず、メッセージを拒否します。

- 送信者に通知せずに削除 - アンチウイルスモジュール、アンチスパムモジュール、アンチフィッシングモジュールによるスキャンやコンテンツフィルタリング設定の適用を行わずにメッセージを削除します。送信者に不達通知は送信されません。

- スキャンせずにスキップ - メッセージをスキャンせずに配信します。

- スキャンモジュールの設定を使用 - アンチウイルスモジュール、アンチスパムモジュール、アンチフィッシングモジュールの設定およびコンテンツフィルタリング設定を使用します。

- ルールの優先順位を変更する場合、[ルール優先度]セクションで、ルールのリスト内のルールの位置を調整します。

既定では、以前に作成されたすべてのルールのうち優先順位が高いルールを割り当てます。

- [送信者のメールアドレス]セクションで、ルールを適用すべき送信者を指定します。この操作には、次のいずれかのタブを選択します。

ルールを適用するには、少なくとも 1 人の送信者を指定する必要があります。

- [受信者のメールアドレス]で、ルールを適用すべき受信者を指定します。この操作には、次のいずれかのタブを選択します。

ルールを適用するには、少なくとも 1 人の受信者を指定する必要があります。

- 右下隅の[保存]をクリックします。

ルールが作成され、[ルール]セクションのルールのリストに追加されます。

変更された設定が Kaspersky Secure Mail Gateway で適用されるためには、ルールを有効にする必要があります。既定では、新しいルールは無効になり、本製品の操作中に使用されません。

アンチウイルスによる保護の設定

メッセージ処理ルールでアンチウイルスによる保護を設定する前に、保護の全般設定でアンチウイルスモジュールを有効にしていることを確認します。

メッセージ処理ルールでアンチウイルスによる保護を設定するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、アンチウイルスによる保護を設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[アンチウイルス]セクションを選択します。

- セクションタイトルの右側にあるスイッチを使用して、ルールの基準に一致するメッセージのアンチウイルススキャンを有効または無効にします。

メッセージのアンチウイルスによる保護は既定で有効になっています。

- 前の手順でアンチウイルススキャンを無効にした場合、スキャンの結果に従って次のオブジェクトに適用されるアンチウイルスモジュールの設定を編集します:

- 必要に応じて、スキャンの除外リストを設定します。それには、[スキャンからの除外]セクションで次の操作を実行します:

- アーカイブをアンチウイルススキャンから除外する場合は、[アーカイブをスキャンしない]をオンにします。

- 特定の名前の添付オブジェクトをアンチウイルススキャンから除外する場合は、[添付ファイルのスキャンに名前マスクを使用しない]に名前マスクを入力して Enter を押します。

マスクは 1 つずつ入力してください。追加するそれぞれのマスクについて手順を繰り返します。

マスクでは大文字と小文字が区別されず、任意の文字を含めることができます。

- [保存]をクリックします。

アンチウイルスによる保護が設定されます。指定された設定が、ルールの基準と一致するメッセージに適用されます。

指定された設定が Kaspersky Secure Mail Gateway の動作中に確実に適用されるようにするため、ルールに対してメールのウイルススキャンが有効になっていること、および設定したルールが有効になっていることを確認してください。

ページのトップに戻る

URL アドバイザの設定

メッセージ処理ルールでリンクスキャンを設定する前に、保護の全般設定でリンクスキャンを有効にしていることを確認してください。

メッセージ処理ルールで URL アドバイザの設定を編集するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、アンチウイルスによる保護を設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[リンクのスキャン]セクションを選択します。

- セクションタイトルの右側にあるスイッチを使用して、ルールの基準に一致するメッセージのリンクスキャンを有効または無効にします。

既定では、リンクスキャンは有効になっています。

- 前の手順でリンクスキャンを有効にした場合、スキャンを実行した後で悪意のあるリンクまたは広告リンク、および正規プログラムに関連するリンクをどのように処理するかを設定します。

- [処理]ドロップダウンリストで、メッセージに適用する処理を選択します:

- メッセージを削除する

- 拒否

- スキップ

既定では、[拒否]の処理が選択されます。

- スキャンの結果に基づいて、検知されたオブジェクトを含むメッセージを自動的にバックアップに配置する場合は、[バックアップにコピーを移動]をオンにします。

既定ではオンになっています。

- スキャンの後で、メッセージの件名の先頭にタグを追加する場合は、そのタグのテキストを[バックアップにコピーを移動]の下にあるテキストボックスに入力します。

既定で [Malicious|Adware|Legitimate links] タグが追加されます。

- [処理]ドロップダウンリストで、メッセージに適用する処理を選択します:

- [保存]をクリックします。

アンチスパムによる保護の設定

メッセージ処理ルールでアンチスパムによる保護を設定する前に、保護の全般設定でアンチスパムモジュールを有効にしていることを確認します。

メッセージ処理ルールでアンチスパムによる保護を設定するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、アンチスパムによる保護を設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[アンチスパム]セクションを選択します。

- セクションタイトルの右側にあるスイッチを使用して、ルールの基準に一致するメッセージのアンチスパムスキャンを有効または無効にします。

アンチスパムによる保護は既定で有効になっています。

- 前の手順でアンチスパムによる保護を無効にした場合、スキャンの結果に従って次のオブジェクトに適用されるアンチスパムモジュールの設定を編集します:

- [詳細設定]セクションで、有効にする設定の名前の横にあるチェックボックスをオンにします:

- 画像イメージの処理技術を使用 - テキストを含む画像を識別し、そのテキストがスパムかどうかを判別する GSG テクノロジーを使用する場合。テキストは、画像の目的を隠すために変更されているかどうかに関係なく認識されます(たとえば、修正する、画像内で回転している、「ノイズ」で隠す、またはその他の方法など)。

- Unicode スプーフィングからの保護 - ドメイン名偽装に対する保護を有効にする場合。ドメイン名偽装が検知されると、メッセージはスパムと判断されます。本製品は

X-KSMG-AntiSpam-Methodメッセージヘッダーにunicode_spoofタグを追加します。SMTP セッションの

MAIL FROMコマンドの値だけでなく、From、Sender、Reply-Toの各メッセージヘッダーでも、Unicode スプーフィングのスキャンが行われます。

- [保存]をクリックします。

アンチスパムによる保護が設定されます。指定された設定が、ルールの基準と一致するメッセージに適用されます。

設定が Kaspersky Secure Mail Gateway の動作中に確実に適用されるようにするため、ルールに対してアンチスパムによる保護が有効になっており、設定したルールが有効になっていることを確認してください。

ページのトップに戻る

アンチフィッシングによる保護の設定

メッセージ処理ルールでアンチフィッシングによる保護を設定する前に、保護の全般設定でアンチフィッシングモジュールを有効にしていることを確認します。

メッセージ処理ルールでアンチフィッシングによる保護を設定するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、アンチフィッシングによる保護を設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[アンチフィッシング]セクションを選択します。

- セクションタイトルの右側にあるスイッチを使用して、ルールの基準に一致するメッセージのアンチフィッシングスキャンを有効または無効にします。

アンチフィッシングによる保護は既定で有効になっています。

- 前の手順でアンチフィッシングによる保護を有効にした場合は、ドロップダウンリストを使用してフィッシングメッセージに対して実行する処理を選択します:

- メッセージを削除する

- 拒否

- スキップ

既定では、[拒否]の処理が選択されます。

- スキャンの結果に基づいて、フィッシングメッセージを自動的にバックアップに配置する場合は、[バックアップにコピーを移動]をオンにします。

既定ではオフになっています。

- スキャンの結果に基づいて、フィッシングメッセージの件名の先頭にタグを追加する場合は、そのタグのテキストを[バックアップにコピーを移動]の下にあるテキストボックスに入力します。

既定では、[Phishing] タグが追加されます。

- [保存]をクリックします。

アンチフィッシングによる保護が設定されます。指定された設定が、ルールの基準と一致するメッセージに適用されます。

設定が Kaspersky Secure Mail Gateway の動作中に確実に適用されるようにするため、ルールに対してアンチフィッシングによる保護が有効になっており、設定したルールが有効になっていることを確認してください。

ページのトップに戻る

コンテンツフィルタリングの設定

メッセージ処理ルールでコンテンツフィルタリングを設定する前に、保護の全般設定でコンテンツフィルタリングを有効にしていることを確認してください。

メッセージ処理ルールでコンテンツフィルタリングを設定するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、コンテンツフィルタリングを設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[コンテンツフィルタリング]セクションを選択します。

- セクションタイトルの右側にあるスイッチを使用して、ルールの基準に一致するメッセージのコンテンツフィルタリングを有効または無効にします。

既定では、メッセージのコンテンツフィルタリングは無効です。

- 前の手順でコンテンツフィルタリングを有効にした場合、次のフィルタリング条件を設定します:

- アーカイブを含む複合オブジェクト内でブロックされる形式や名前をスキャンする場合は、[複合オブジェクトをスキャン]をオンにします。

複合オブジェクトのスキャンを有効にすると、アーカイブは複合オブジェクトの一部であるため、[アーカイブ内のファイル形式とファイル名をスキャン]が自動的にオンになります。

- 前の手順でアーカイブのスキャンを有効にしなかった場合、ブロックされる形式またはファイル名をアーカイブでのみスキャンするには、[アーカイブ内のファイル形式とファイル名をスキャン]をオンにします。

- [保存]をクリックします。

コンテンツフィルタリングが設定されます。指定された設定が、ルールの基準と一致するメッセージに適用されます。

設定が Kaspersky Secure Mail Gateway の動作中に確実に適用されるようにするため、ルールに対してコンテンツフィルタリングが有効になっており、設定したルールが有効になっていることを確認してください。

ページのトップに戻る

メール送信ドメイン認証

メッセージ処理ルールでメール送信ドメイン認証を設定する前に、保護の全般設定で関連する認証テクノロジーを有効にしていることを確認してください。

メッセージ処理ルールでメール送信ドメイン認証を設定するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、メール送信ドメイン認証を設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[メール送信ドメイン認証]セクションを選択します。

- セクションタイトルの右側にあるスイッチを使用して、ルールの基準に一致するメッセージのメール送信ドメイン認証を有効または無効にします。

メール送信ドメイン認証証は既定で無効になります。

- 前の手順でメール送信ドメイン認証を有効にした場合は、すべての種別の認証に対する全般設定を設定します。

- Kaspersky Secure Mail Gateway で、一時的なエラー(TempError)をメール送信ドメイン認証違反と判断する場合は、[一時的なエラー(TempError)を認証違反とみなす]をオンにします。

- Kaspersky Secure Mail Gateway で、永続的なエラー(PermError)をメール送信ドメイン認証違反と判断する場合は、[恒久的なエラー(PermError)を認証違反とみなす]をオンにします。

- 次のスキャン種別を設定します:

- [保存]をクリックします。

メール送信ドメイン認証が設定されます。指定された設定が、ルールの基準と一致するメッセージに適用されます。

設定が Kaspersky Secure Mail Gateway の動作中に確実に適用されるようにするため、ルールに対してメール送信ドメイン認証が有効になっており、設定したルールが有効になっていることを確認してください。

ページのトップに戻る

メッセージスキャンイベントの通知設定

1 つまたは複数のルールで、メッセージスキャンのイベントに関するメール通知の配信を設定できます。

このオプションは、メール通知の全般設定で通知の転送が有効になっている場合に使用できます。

一般リストに含まれる受信者、送信者、メッセージの受信者、またはその他の受信者に対して、次のメッセージスキャンイベントに関するメール通知の配信を設定できます:

- 悪意のあるオブジェクトを検知しました

- 暗号化されたオブジェクトを検知しました

- アンチウイルススキャンエラーを検知しました

- コンテンツフィルタリングの問題を検知しました

- フィッシングメッセージを検知しました

- 添付ファイルでマクロを検知しました

- 悪意のあるリンクを検知しました

- KATA によってオブジェクトが検知された場合

KATA からのアラートに関する通知を設定できるのは、Kaspersky Anti Targeted Attack Platform との統合が有効になっている場合のみです。

メッセージスキャンイベントに関する通知を設定するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、スキャンイベントの通知を設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[通知]セクションを選択します。

- 選択したイベントの名前が付いた設定のグループで([悪意のあるオブジェクトを検知しました]など)、設定の名前の横にあるチェックボックスをオンにします:

- 一般リストの受信者に通知 - 選択したイベントに関する通知を一般リストに含まれるアドレスに送信する場合。

チェックボックスをオンにした場合、[指定]をクリックした後、メール通知の全般設定でアドレスのリストを定義する必要があります。

- 送信者に通知 - 選択したイベントに関する通知をメッセージ送信者のアドレスに送信する場合。

- 受信者に通知 - 選択したイベントに関する通知をメッセージ受信者のアドレスに送信する場合。

- その他のアドレス - 選択したイベントに関する通知を追加のメールアドレスに送信する場合。

- 一般リストの受信者に通知 - 選択したイベントに関する通知を一般リストに含まれるアドレスに送信する場合。

- メッセージ受信者のアドレスに通知を送信するように設定した場合は、次のいずれかのオプションを選択します:

- 通知のみ - 元のメッセージを含めずに通知を送信する場合。

- (非推奨)元のメッセージを添付して通知(注意:元のメッセージは駆除、削除されません。感染のリスクが高まります。) - 元のメッセージを添付ファイルに含めて通知を送信する場合。

- 追加のメールアドレスに通知を送信するように設定した場合は、テキストボックスにアドレスを入力して Enter を押します。

メールアドレスは 1 回に 1 つ入力します。追加するすべてのメールアドレスについて、リストにアドレスを追加する操作手順を繰り返します。

- 必要に応じて、ウィンドウの右上隅にある[通知テンプレートをカスタマイズ]をクリックして、通知テンプレートを編集します。

- [保存]をクリックします。

メッセージスキャンイベントに関する通知が設定されます。

設定が Kaspersky Secure Mail Gateway の動作中に確実に適用されるようにするため、設定したルールが有効になっていることを確認してください。

セキュアではないメッセージに関する警告の追加

セキュアではないメッセージに関する警告を追加するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、セキュアではないメッセージに関する警告を設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[セキュアでないメッセージの警告]セクションを選択します。

- [警告テンプレート]ドロップダウンリストで、追加するセキュアではないメッセージに関する警告のテンプレートを選択します。

- 警告を追加するメッセージの種別(1 つまたは複数)の横にあるチェックボックスをオンにします:

- 暗号化されたメッセージ用

- フィッシングメッセージ用

- 感染したメッセージ用

- アンチウイルススキャンエラーのあるメッセージ用

- リンクを含むメッセージ用

- [保存]をクリックします。

設定に従って、メッセージテキストに警告が追加されます。

警告が正しく表示されるかどうかは、受信者がメールを表示するために使用しているソフトウェアやメッセージの内容によって異なります。このため、メッセージ内で検知された潜在的な脅威やその他のオブジェクトについてユーザーに通知するために、警告に全面的に頼ることは推奨されません。たとえば、メッセージの件名の先頭にテキスト タグを追加することもできます。

設定が Kaspersky Secure Mail Gateway の動作中に確実に適用されるようにするため、設定したルールが有効になっていることを確認してください。

メール免責条項の追加

スキャンしたメッセージにメール免責条項を追加するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、メール免責条項を設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[メール免責事項]セクションを選択します。

- セクションタイトルの右側にあるスイッチを使用して、メール免責条項を有効または無効にします。

免責条項は既定では追加されません。

- [免責事項を追加]ドロップダウンリストで、メッセージに追加する免責条項のテンプレートを選択します。

- [保存]をクリックします。

メール免責条項の追加が設定されました。

設定が Kaspersky Secure Mail Gateway の動作中に確実に適用されるようにするため、ルールに対してメール免責条項の追加が有効になっており、設定したルールが有効になっていることを確認してください。

KATA プロテクションの設定

メッセージ処理ルールで KATA プロテクションの設定を指定する前に、保護の全般設定で KATA との統合が設定されていることを確認してください。

メッセージ処理ルールで KATA プロテクションを設定するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- ルールのリストで、KATA プロテクションを設定するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- [変更]をクリックします。

ルールの設定が編集可能になります。

- 左側のペインで、[KATA 保護]セクションを選択します。

- セクションタイトルの右側にあるスイッチを使用して、ルールの基準に一致するメッセージの KATA プロテクションを有効または無効にします。

既定では、KATA プロテクションは無効です。

- 前の手順で KATA プロテクションを有効にした場合は、[検知した場合]ドロップダウンリストを使用して、メッセージに対して実行する処理を選択します:

- メッセージを削除する

- 拒否

- スキップ

既定では、[メッセージを削除する]の処理が選択されます。

- KATA サーバーでのスキャンの結果に基づいて、オブジェクトが検知されたメッセージを自動的にバックアップに配置する場合は、[バックアップにコピーを移動]をオンにします。

既定ではオンになっています。

- KATA のスキャンでオブジェクトが検知されたメッセージの件名の先頭にタグを追加する場合は、そのタグのテキストを[バックアップにコピーを移動]の下にあるテキストボックスに入力します。

規定では、[KATA detect] タグが追加されます。

- [保存]をクリックします。

KATA プロテクションの設定が完了しました。指定された設定が、ルールの基準と一致するメッセージに適用されます。

指定した設定が Kaspersky Secure Mail Gateway の動作中に使用されるようにするため、ルールで KATA プロテクションが有効になっていること、および設定したルールが有効になっていることを確認してください。

ページのトップに戻る

ルール情報の表示

ルールに関する情報を表示するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- 情報を表示するルールを選択します。

[ルールの表示]ウィンドウが開きます。

次のセクションが表示されます:

- 全般

- アンチウイルス

- リンクのスキャン

- アンチスパム

- アンチフィッシング

- コンテンツフィルタリング

- メール送信ドメイン認証

- 通知

- セキュアでないメッセージの警告

- メール免責事項

- KATA 保護

これは KATA との統合が設定されている場合にのみ表示されます。

メッセージ処理ルールの有効化と無効化

メッセージ処理ルールを有効または無効にするには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- 次のいずれかの操作を実行します:

- 有効にするルールの名前の行にあるスイッチをオンにします。

- 無効にするルールの名前の行にあるスイッチをオフにします。

ルール設定の変更

ルールの設定を変更するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- 設定を変更するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- ウィンドウの下部で、[変更]をクリックします。

[ルールの編集]ウィンドウが開きます。

- 必要な変更を行います。

- [保存]をクリックします。

ルールの設定が変更されます。

メッセージ処理ルールの削除

メッセージ処理ルールを削除するには:

- 本製品の Web インターフェイスで、[ルール]セクションを選択します。

- 削除するルールを選択します。

[ルールの表示]ウィンドウが開きます。

- ウィンドウの下部で、[削除]をクリックします。

- 確認ウィンドウで、[OK]をクリックします。

メッセージ処理ルールが削除されます。

許可リストと拒否リスト

許可リストと拒否リストを使用して、特定のアドレスからのメッセージに対するメールシステムの対応方法を細かく制御できます。たとえば、実際には迷惑メールではないが本製品でマスメールと判断されたソース(ニュースポータルからのメッセージなど)を許可リストに追加できます。

許可リストと拒否リストは、以下のものを使用して設定できます:

- あらかじめ設定された AllowList および DenyList メッセージ処理ルール。また、指定した処理を適用する必要があるメッセージの送信者と受信者のアドレスで独自のルールを作成し、ルールの優先順位を変更することもできます。

既定では、AllowList および DenyList ルールはオフになっており、送信者アドレスと受信者アドレスは指定されていません。これらのルール内でアドレスリストを生成し、ルールをオンにする必要があります。

- 単一の受信者用の送信者アドレスが含まれる個人の許可リストと拒否リスト。個人の許可リストにより、アンチスパムスキャンを経由せずにメッセージを通過させることができます。フィッシング、ウイルス、およびその他の脅威のスキャン、さらにコンテンツフィルタリングのスキャンは実行されます。

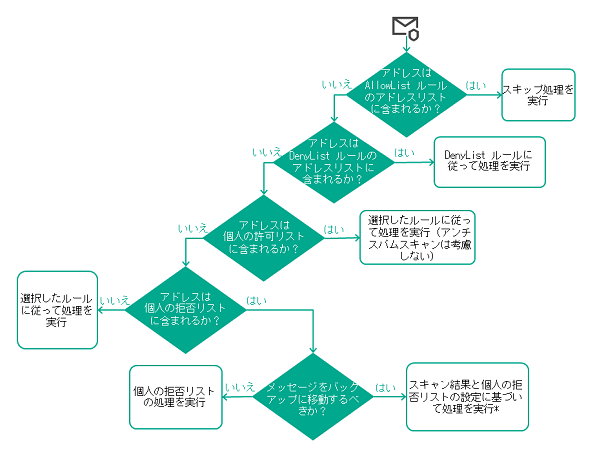

許可リストと拒否リストに従ってメッセージを処理するための既定のアルゴリズムのフローチャートを以下の図に示します。DenyList ルール(拒否 または メッセージを削除する)の処理を変更することや、ルールのリスト内で AllowList ルールと DenyList ルールを動かしてルール優先度を変更することができます。この場合、製品の処理を適用するためのアルゴリズムは下記に示すものとは違うものになります。

許可リストと拒否リストに従ってメッセージを処理するためのアルゴリズム

メッセージの送信者や受信者のアドレスがメッセージ処理ルールの許可リストまたは拒否リストに含まれている場合、そのメッセージは以下のように処理されます:

- メッセージの送信者や受信者のアドレスが AllowList ルールの許可リストに含まれている場合、そのメッセージは既定でスキャンを経由せずにスキップされます。

- アドレスが AllowList ルールに指定されていない場合、そのアドレスは DenyList ルールの拒否リストに対してチェックされます。送信者や受信者のアドレスがリストで見つかった場合、そのメッセージは既定でスキャンされることなく拒否されます。DenyList ルールの処理は変更できます。

メッセージがメッセージ処理ルールのグローバル許可リストと拒否リストに含まれていない場合、本製品は送信者のアドレスが受信者の個人のリストに含まれてないかどうかを確認します。

- 送信者のアドレスが個人の許可リストに含まれている場合、アンチスパムによるスキャンは実行されません。メッセージは他のソフトウェアモジュールによるスキャンの結果に従って処理されます。

- 送信者のアドレスが受信者の個人の許可リストに含まれていない場合、そのアドレスは個人の拒否リストに対してチェックされます。一致した場合、そのメッセージは個人の拒否リストを所有する受信者には配信されません。指定された処理に応じて、メッセージは削除または拒否されます。メッセージをバックアップに置くこともできます。

* メッセージのコピーをバックアップに置く前に、すべての保護モジュールによってメッセージがスキャンされます。スキャン結果に基づいて、最も厳格な処理がメッセージに適用されます。たとえば、スキャン結果によって メッセージを削除する 処理を適用するルールが開始される一方、個人の拒否リストでは 拒否 処理が要求される場合は、より厳格な応答である メッセージを削除する 処理が実行されます。つまり、このメッセージは、個人の拒否リストの設定に従って拒否される代わりに、ルール設定に従って削除されます。

バックアップに保存されたメッセージは、[ダッシュボード]セクションのウィジェットで 個人用拒否リスト ステータスのメッセージとしてカウントされません。

アドレスがメッセージ処理ルールのすべてのリストに含まれず、受信者の個人リストにも含まれない場合、そのメッセージは選択されたルールに従って処理されます。ルールの選択アルゴリズムについては、メッセージ処理ルールの適用に関する章で詳しく説明しています。

個人リストの設定

このセクションの設定はすべての個人アカウントに適用されます。

個人の許可リストと拒否リストを設定するには:

- 本製品の Web インターフェイスで、[設定]→[個人用アカウント]→[許可リストと拒否リスト]セクションの順に選択します。

- [許可リスト]および[拒否リスト]スイッチを使用して、許可リストや拒否リストの表示と使用を有効または無効にします。

個人の許可リストおよび拒否リストを有効にすると、このリストは表示可能になり、メールトラフィックの処理に使用されます。

- [送信者のアドレスが拒否リストに含まれている場合]リストで、メッセージに対する処理を次から 1 つ選択します:

- メッセージを削除する - アドレスが個人の拒否リストにある送信者からのメッセージを削除する場合。

- 拒否 - アドレスが個人の拒否リストにある送信者からのメッセージを拒否する場合。

- アドレスが個人の拒否リストにある送信者からのメッセージをバックアップに移動する場合、[バックアップにコピーを移動]をオンにします。

既定ではオンになっています。

- [保存]をクリックします。

個人の許可リストと拒否リストが設定されます。

個人の許可リストと拒否リストの表示

本製品の Web インターフェイスで個人の許可リストおよび拒否リストを管理するには、LDAP サーバー接続を追加する必要があります。

管理者モードでは、LDAP キャッシュにアカウント情報が保存されているすべてのユーザーの個人の許可リストと拒否リストを表示できます。

ユーザーモードでは、管理者が製品の設定で個人のリストの表示と使用をオンにした場合、現在のユーザーのリストのみが表示されます。

管理者モードで個人の許可リストと拒否リストを表示するには:

- 製品管理者の認証情報を使用して、本製品の Web インターフェイスに接続します。

- 本製品の Web インターフェイスで、[ユーザーリスト]を選択します。

- テキストボックスで、LDAP ディレクトリサービスのユーザー名を distinguishedName 形式で入力します。

指定した検索文字列と一致する LDAP アカウントのリストが入力フィールドの下に表示されます。

- リストを表示するユーザーの LDAP レコードをクリックします。

- テキストボックスの右にある[検索]をクリックします。

ワークスペースに、選択されたユーザーの許可リストと拒否リストが表示されます。

ユーザーモードで個人の許可リストと拒否リストを表示するには:

- ドメインユーザーの認証情報を使用して、本製品の Web インターフェイスに接続します。

- [ユーザーリスト]セクションを選択します。

ワークスペースに、現在のユーザーの許可リストと拒否リストが表示されます。

個人リストの作成

本製品の Web インターフェイスで個人の許可リストと拒否リストにアクセスするには、LDAP サーバー接続を追加する必要があります。

管理者モードでは、アカウントデータが LDAP キャッシュに保存されているすべてのユーザーの個人リストで、アドレスの追加、編集、削除を実行できます。

ユーザーモードでは、現在のユーザーの個人リストのみを表示および編集できます。

個人の許可リストと拒否リストを作成するには:

- 管理者モードの場合:

- 本製品の Web インターフェイスで、[ユーザーリスト]を選択します。

- テキストボックスで、LDAP ディレクトリサービスのユーザー名を distinguishedName 形式で入力します。

指定した検索文字列と一致する LDAP アカウントのリストが入力フィールドの下に表示されます。

- リストを編集するユーザーの LDAP レコードをクリックします。

- テキストボックスの右にある[検索]をクリックします。

- ユーザーモードの場合、[ユーザーリスト]セクションを選択します。

ワークスペースに個人リストが表示されます。左側には許可リスト、右側には拒否リストが表示されます。

それぞれの個人リストについて、手順 3~5 を完了してください。

- 個人リストに新しいアドレスを追加するには、テキストボックスにこのアドレスを入力して Enter を押してください。

アドレスを 1 つずつ追加することも、複数のアドレスをセミコロンで区切って入力することもできます。

記号「*」および「?」を使用してアドレスマスクを作成できます。また、接頭辞「re:」で始まる正規表現を使用できます。

正規表現では、大文字と小文字は区別されません。

国際化されたアドレスの追加もサポートされています。

- 以前に追加したアドレスを編集するには、テキストボックス内のアドレスをクリックして、編集モードで必要な変更を加え、Enter を押します。

- 個人リストからアドレスを削除するには、アドレスの右側にある

をクリックしてください。

をクリックしてください。 - [保存]をクリックします。

少なくとも 1 つのアドレスの形式が正しくない場合、リストは保存できません。赤い背景でハイライト表示されたアドレスをすべて修正して、保存をもう一度行います。

個人の許可リストと拒否リストが作成されます。

クラスタの管理

インストールとセットアップの完了後、Web インターフェイスで本製品を設定できます。こうした操作を実行するには、Kaspersky Secure Mail Gateway をホストしているすべてのノードを

にまとめる必要があります。クラスタにノードを追加したり、クラスタからノードを削除できます。クラスタの任意のノードに対して、ことができます。クラスタ内の他のノードには、セロールが割り当てられます。クラスタ内でのロールの違いに関係なく、すべてのノードがトラフィックを処理します。すべてのノードを同じ形式の IP アドレスでクラスタに追加する必要があります(IPv4 のみ、または IPv6 のみ)。

Web インターフェイスの[ノード]セクションに、クラスタノードのリストが表示されます。

新しいクラスタの作成

本製品のインストール後、製品の Web インターフェイスを使用してノードを管理するために、クラスタを作成する必要があります。さらに、複数のクラスタを作成することで、サーバーをグループ別に管理することもできます。

新しいクラスタを作成するには:

- コントロールノードロールを割り当てるノードの Web インターフェイスで、[クラスターの新規作成]をクリックします。

- 数分後に、ブラウザーでページを再読み込みします。

コントロールノードの Web インターフェイス

クラスタが作成されます。この後、クラスタにセカンダリノードを追加できます。

ページのトップに戻る

クラスタノードのリストの表示

クラスタノードのリストを表示するには:

本製品の Web インターフェイスで、[ノード]セクションを選択します。

リストには、クラスタノードに関する次の情報が表示されます。

- IP アドレス:ポート - クラスタノードをサーバーに接続する IP アドレスとポート。

- ロール - クラスタ内でのノードのロール。

- 状態 - ノードに問題が発生していないかどうかに関する情報。

ステータス表示には、ノードに関する次の情報が含まれます:

- KSN/KPSN サーバーへの接続のステータス

- ライセンスのステータス

- 製品の定義データベースのステータス