Source

2024年4月11日

ID 198832

特定のイベントソースのパラメータが含まれます。

設定情報ファイルに指定されている正規表現とイベントの正規化ルールは、[Source]によって表されるイベントソースによってグループ化されます。通常、これらのイベントソースは、イベントを発行するデバイスであり、これらは後で Kaspersky CyberTrace サービスによって確認されます。全ての[Source]要素には一連のルールが含まれます。[InputSettings]→[RegExps]要素には 1 つ以上の[Source]要素がある場合があります。

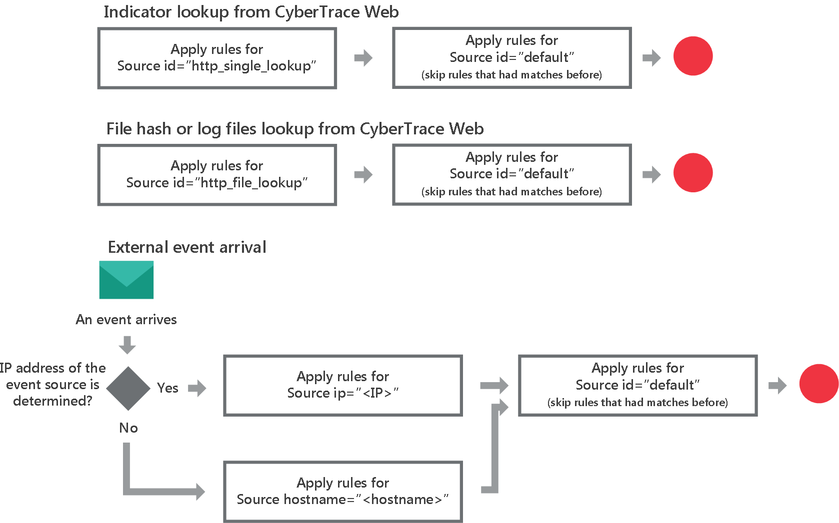

ルールのワークフロー

次のフローチャートで、Kaspersky CyberTrace サービスが様々な[Source]要素からルールを選択する方法について説明します。

ルールの選択

イベントの正規化ルールが最初に適用され、その後に正規表現が適用されることに注意してください。

URL、IP アドレス、ハッシュを検索するための default イベントソースの正規表現は汎用です。つまり、これらは、大半のデバイスによって発行されるイベントを解析するために使用できます。これらは、複数の URL が含まれるイベントを解析するために使用できますが、たとえば、プロトコルが指定されていない URL が含まれるイベントを解析するために使用することはできません。汎用の正規表現を使用すると、デバイス固有の正規表現を使用する場合と比べて Kaspersky CyberTrace サービスのパフォーマンスが低下します。また、汎用の正規表現では、URL の様々な部分(ホストやパスなど)のイベント内での分散は処理されません。ハッシュを検索するための汎用の正規表現では、実際にはハッシュではない記号シーケンスを抽出できます。

特別なイベントソース

既定の識別子を持つイベントソース(<Source id="default">)が存在する必要があります。既定のイベントソースのルールは、イベントソース固有のルールより優先度が低くなります。イベントソース固有のルールが最初に適用されます。既定のイベントソースのルールは次に適用されます。イベントソース固有のルールと既定のイベントソースのルールの名前が同じである場合、既定のイベントソースのルールが適用されるのは、イベントソース固有のルールと一致するものがない場合のみです。

使用できるイベントソースには、http_single_lookup(<Source id="http_single_lookup">)および http_file_lookup(<Source id="http_file_lookup">)の 2 つの特別なイベントソースがあります。

http_single_lookup イベントソースのルールは、CyberTrace Web を使用して単一の値が検索される時に使用されます。

http_file_lookup イベントソースのルールは、CyberTrace Web を使用してログファイル内で指定したファイルまたはインジケーターのハッシュが検索される時に使用されます。したがって、特別な形式を持つログファイル内に含まれる値を検索する必要がある場合、http_file_lookup イベントソースにルールを指定することを推奨します。

設定情報ファイルに http_single_lookup イベントソースまたは http_file_lookup イベントソースが含まれる場合、既定でこれらの特別なイベントソースに指定されている正規表現を削除せずに、代わりに必要に応じてこれらを編集することを強く推奨します。

パス

[InputSettings]→[RegExps]→[Source]

属性

この要素には、次の属性があります。

[Source]要素の属性

属性 | Description |

|---|---|

| イベントソースの一意の識別子。 検知イベントでは、イベントソースの識別子は %SourceId% pattern によって参照できます。 |

| イベントソースの IP アドレス。 特別な IP アドレスを持つイベントソースからイベントが到達した場合、このイベントは、この[ この属性は、 |

| イベントソースのホスト名。ホスト名の値は、イベントから抽出されます。syslog イベントでは、ホスト名はタイムスタンプ(https://tools.ietf.org/html/rfc5424)に従います。たとえば、イベント 特別なホスト名を持つイベントソースからイベントが到達した場合、イベントソースの IP アドレスが[ この属性は、default、 |

| イベントがソースからのものであるかどうかを確認するために使用される正規表現。 指定した正規表現がイベントに適用されます。正規表現がイベントと 1 回以上一致する場合、イベントはソースからのものであると判断されます。この場合、イベントは、この[ この属性は、 |

ネストされた要素

この要素は、次のネストされた要素のコンテナです:

- 正規表現

このソースから発生する受信イベントを解析するために使用される正規表現。

各正規表現は、正規表現の名前を持つ個別の要素です。

- NormalizingRules

受信イベントを変更するためのルール。

例

この要素の例は、次の通りです。

<Source id="CustomSource" ip="192.0.2.15"> <RE_MD5 type="MD5" extract="all">([\da-fA-F]{32})</RE_MD5> <RE_SHA1 type="SHA1" extract="all">([\da-fA-F]{40})</RE_SHA1> <RE_SHA256 type="SHA256" extract="all">([\da-fA-F]{64})</RE_SHA256> <NormalizingRules> ... </NormalizingRules> </Source> |