ステップ 2(オプション):Kaspersky CyberTrace App の構成(単一インスタンスのデプロイメント)

2024年4月11日

ID 165691

Kaspersky CyberTrace App は、複数の設定情報ファイルからパラメータを読み取ります。これらの設定情報ファイルは、Kaspersky CyberTrace App が使用する入力設定、出力設定、イベント形式を定義します。

Kaspersky CyberTrace App 設定情報ファイル に変更を加えた後、Splunk を再起動します。

このセクションで説明する Kaspersky CyberTrace App 設定情報ファイルのみを編集してください。その他の Kaspersky CyberTrace App 設定情報ファイルを編集すると、予期せぬ動作が発生する可能性があります。

設定情報ファイルについて

次の設定情報ファイルを使用して Kaspersky CyberTrace App を構成できます($SPLUNK_HOME は Splunk のインストールディレクトリです):

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/commands.confこの設定情報ファイルでは、ルックアップスクリプトのコマンドを指定します。

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/inputs.confこの設定情報ファイルでは、Kaspersky CyberTrace App の入力設定を指定します。この設定には、イベントソースからデータを受信するポートとアドレス、および Kaspersky CyberTrace サービスから検知イベントを受信するポートとアドレスが含まれます。

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/outputs.confこの設定情報ファイルでは、Kaspersky CyberTrace サービスにイベントを転送するためのパラメータを指定します。

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/props.confこの設定情報ファイルでは、入力データを処理するためのパラメータを指定します。

$SPLUNK_HOME/etc/apps/Kaspersky-CyberTrace-App-for-Splunk/default/savedsearches.confこの設定情報ファイルでは、アラートテンプレートのパラメータを指定します。

既定のファイル commands.conf

このファイルでは、ユーザーが klsearch コマンドを実行した時に Kaspersky CyberTrace App が使用するルックアップスクリプトを指定します。

以下は、設定情報ファイル commands.conf の既定の内容です。

[klsearch] filename = kl_search.py |

既定のファイル inputs.conf

このファイルでは、Kaspersky CyberTrace App の入力設定を指定します。

既定では、Kaspersky CyberTrace App は以下を行います:

- アドレス

:9998で Kaspersky CyberTrace サービスから検知イベントを受信します。 - アドレス

:3000でソースからデータを受信します(さらに、それを outputs.conf で指定されたアドレス127.0.0.1:9999に転送します)。

以下は、設定情報ファイル inputs.conf の既定の内容です。

[tcp://:9998] _INDEX_AND_FORWARD_ROUTING=local connection_host = dns index = main sourcetype = kl_cybertrace_events source = tcp:9998 disabled = false

[tcp://:3000] _TCP_ROUTING = service9999 |

既定のファイル outputs.conf

このファイルでは、Kaspersky CyberTrace App の出力設定を指定します。

既定では、Kaspersky CyberTrace App はアドレス 127.0.0.1:9999 でアドレス :3000 から Kaspersky CyberTrace サービスにデータを転送します。入力ポート(:3000)は inputs.conf で指定されます。

以下は、設定情報ファイル outputs.conf の既定の内容です。

[tcpout] defaultGroup = noforward disabled = false

[indexAndForward] index=true

[tcpout:service9999] disabled=false server = 127.0.0.1:9999 sendCookedData = false |

既定のファイル props.conf

このファイルでは、Splunk が受信データを処理する方法を指定します。

既定では、Kaspersky CyberTrace App は以下を実行します:

- 受信データからタイムスタンプを抽出する方法を定義します。

- 受信データのイベント間の区切り文字(改行文字)を定義します。

たとえば、受信データにシーケンス

「%data_1%\n\n%data_2%」があり、改行文字が 1 つ以上の\n記号の場合、Splunk はこのシーケンスを 2 つのイベント(%data_1%と%data_2%)に分割します。

以下は、設定情報ファイル props.conf の既定の内容です。

[source::tcp:3000] TIME_PREFIX = ^ MAX_TIMESTAMP_LOOKAHEAD = 17 TIME_FORMAT = %b %d %H:%M:%S LINE_BREAKER = ([\n]+) SHOULD_LINEMERGE = false

[source::tcp:9998] TIME_PREFIX = ^ MAX_TIMESTAMP_LOOKAHEAD = 17 TIME_FORMAT = %b %d %H:%M:%S LINE_BREAKER = ([\n]+) SHOULD_LINEMERGE = false |

イベントソースの管理

あるソースからの受信イベントを Kaspersky CyberTrace App がリッスンするポートを変更したり、イベントソースを追加したりできます。

あるソースからの受信イベントを Kaspersky CyberTrace App がリッスンするポートを変更するには:

- inputs.conf で、既定のポート番号

3000を希望のポート番号に変更します。たとえば、

3000を3010に変更すると、inputs.conf のレコードは以下のようになります:[tcp://:3010]

_TCP_ROUTING = service9999

- props.conf でも、既定のポート番号 3000 を希望のポート番号に変更します。

たとえば、

3000を3010に変更すると、props.conf のレコードは以下のようになります:[source::tcp:3010]

TIME_PREFIX = ^

MAX_TIMESTAMP_LOOKAHEAD = 17

TIME_FORMAT = %b %d %H:%M:%S

LINE_BREAKER = ([\n]+)

SHOULD_LINEMERGE = false

- Splunk を再起動します。

新しいイベントソースを追加するには:

- inputs.conf で、

service9999の TCP ルーティングルールを使用する新しいイベントソースを指定します。この入力のすべてのデータが Kaspersky CyberTrace サービスに転送されるようになります。

- props.conf で、このソースから受信したデータを処理する方法を指定します。

- Splunk を再起動します。

新しいイベントソースから受信したデータが、Kaspersky CyberTrace が使用する正規表現と一致するようにします。

以下は、イベントソースとしてアドレス :3001 を追加する例です。:3001 から受信したデータを、既定の連携スキームの他の入力データのように処理する必要があることを指定しています(このスキームでは、Forwarder、Indexer、Search Head は 1 台のコンピューターにインストールされています)。

# to inputs.conf [tcp://:3001] _TCP_ROUTING = service9999

# to props.conf [source::tcp:3001] TIME_PREFIX = ^ MAX_TIMESTAMP_LOOKAHEAD = 17 TIME_FORMAT = %b %d %H:%M:%S LINE_BREAKER = ([\n]+) SHOULD_LINEMERGE = false |

Kaspersky CyberTrace サービスからデータを受信するアドレスとポートの変更

既定では、Kaspersky CyberTrace App は使用可能な任意のアドレスのポート 9998 で Kaspersky CyberTrace サービスからデータを受信するように構成されています。これは、Kaspersky CyberTrace App の設定情報ファイル inputs.conf で指定されています。Kaspersky CyberTrace サービスからデータを受信するアドレスとポートを限定する場合は(Splunk が複数のネットワークインターフェイスにアクセスできる場合など)、ファイル inputs.conf を適宜編集します。

以下のルールを使用して、Kaspersky CyberTrace App が Kaspersky CyberTrace サービスからデータを受信するアドレスとポートを指定します:

- Kaspersky CyberTrace サービスと Splunk が同じコンピューターに存在する場合、以下の形式を使用して、Kaspersky CyberTrace App が Kaspersky CyberTrace サービスからデータを受信するポートを指定します:

[tcp://127.0.0.1:<ポート>] - Kaspersky CyberTrace サービスと Splunk が別々のコンピューターに存在する場合、以下の形式を使用して、Kaspersky CyberTrace App が Kaspersky CyberTrace サービスからデータを受信するアドレスとポートを指定します:

[tcp://<アドレス>:<ポート>] - Kaspersky CyberTrace App が使用可能な任意のアドレスで Kaspersky CyberTrace サービスからデータを受信するように指定するには、次の形式を使用します:

[tcp://:<ポート>]この形式では、Kaspersky CyberTrace App は使用可能なあらゆるネットワークインターフェイスの指定のポートで情報を受信するため、セキュリティに影響が及ぶ可能性があることに注意してください。

上記の形式の例では、<アドレス> と <ポート> は、Kaspersky CyberTrace App が Kaspersky CyberTrace サービスからの受信データをリッスンする IP アドレスとポートです。

Kaspersky CyberTrace が使用するアウトバウンドイベント用のアドレスとポートも変更しなければならない場合があります。

以下は、Kaspersky CyberTrace サービスからデータを受信するアドレスとポートを指定する例です。

以下の例では、Kaspersky CyberTrace サービスと Splunk は同じコンピューターに存在しています。Kaspersky CyberTrace App は、同じコンピューターのポート 9998 で検知イベントを受信します。

[tcp://127.0.0.1:9998] _INDEX_AND_FORWARD_ROUTING=local connection_host = dns index = main sourcetype = kl_cybertrace_events source = tcp:9998 disabled = false |

以下の例では、Kaspersky CyberTrace サービスと Splunk は別々のコンピューターに存在しています。Kaspersky CyberTrace App は、アドレス 192.0.2.42:9997 で Kaspersky CyberTrace サービスから検知イベントを受信します。

[tcp://192.0.2.42:9997] _INDEX_AND_FORWARD_ROUTING=local connection_host = dns index = main sourcetype = kl_cybertrace_events source = tcp:9997 disabled = false |

以下の例では、Kaspersky CyberTrace App は使用可能な任意のアドレスのポート 3000 で Kaspersky CyberTrace サービスから検知イベントを受信します。

[tcp://:3000] _INDEX_AND_FORWARD_ROUTING=local connection_host = dns index = main sourcetype = kl_cybertrace_events source = tcp:3000 disabled = false |

アラートテンプレートの構成

Kaspersky CyberTrace App には、[Alerts]ダッシュボードで使用およびカスタマイズできる複数のアラートテンプレートが付属します。

次のアラートテンプレートを使用できます:

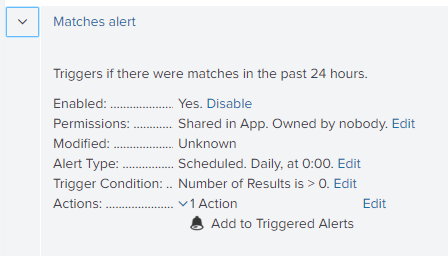

- Matches alert

このアラートは、過去 24 時間以内に Kaspersky Threat Data Feeds との一致があった場合にトリガーされます。

- No Matches alert

このアラートは、過去 24 時間以内に Kaspersky Threat Data Feeds との一致がなかった場合にトリガーされます。

- Emergency alert

このアラートは、1 分間に Kaspersky Threat Data Feeds との一致が 5000 個あった場合にトリガーされます。

- Service Unavailable alert

このアラートは、Kaspersky CyberTrace サービスを使用できない場合にトリガーされます。

- Service Started alert

このアラートは、Kaspersky CyberTrace サービスが起動されるとトリガーされます。

以下は、Kaspersky CyberTrace App の既定の設定です:

- Kaspersky CyberTrace App のすべてのアラートはオンになっています。

オフにするには、[Alerts]ダッシュボードを使用します。

- すべてのアラートで[Add to Triggered Alerts]動作が定義されています。

Splunk ではアラートは[Triggered Alerts]に表示されます。

アラートのメール通知を有効にするには:

- Kaspersky CyberTrace App で[Alerts]を開きます。

![Splunk の[Alerts]ウィンドウ。](https://img.kaspersky.com/oh/CyberTrace/4.4/ja-JP/splunk_app_alerts_list.png)

- 構成するアラートのパラメータを展開します。

- [Actions]フィールドに移動し、[Edit]をクリックします。

- [Trigger Actions]の下にある[Add Actions]をクリックします。

![Splunk の[Trigger Actions]セクション。](https://img.kaspersky.com/oh/CyberTrace/4.4/ja-JP/splunk_app_add_actions.png)

- オプションのリストで[Send email]を選択します。

![Splunk の[Add Actions]リストの[Send email]。](https://img.kaspersky.com/oh/CyberTrace/4.4/ja-JP/splunk_app_alerts_send_email.png)

- メールメッセージのパラメータを入力し、変更を保存します。

![Splunk の[Send email]ウィンドウ。](https://img.kaspersky.com/oh/CyberTrace/4.4/ja-JP/splunk_app_send_mail.png)