カスタムまたはサードパーティのフィードの追加

2024年4月11日

ID 177990

このセクションでは、カスタムまたはサードパーティのフィードの追加方法およびその設定の変更方法について説明します。ウィンドウの左上領域に置かれている、使用可能なテナントがすべて含まれているドロップダウンリストから、[General]テナントが選択されていることを確認します。

URL または DOMAIN タイプの 1 つのフィールドのみを使用してフィードを追加できます。つまり、フィードの 1 つのフィールドを URL または DOMAIN としてマークを付ける場合、フィードの他のフィールドは URL および DOMAIN としてマークを付けないでください。URL および DOMAIN タイプは、同じフィールドタイプと判断されます。

フィードを追加する時は、すべての設定テナントで自動的に有効になります。

カスタムフィードの追加

フィードを追加するには:

- [Filtering rules for feeds]セクションで、[Add custom feed]をクリックします。

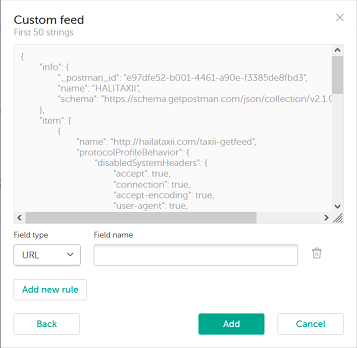

[Custom feed]ウィンドウが表示されます:

![[Custom feed]ウィンドウ。](https://img.kaspersky.com/oh/CyberTrace/4.4/ja-JP/cybertrace_web_feeds_configuration_custom_feed.png)

カスタムまたはサードパーティのフィードの追加

- カスタムまたはサードパーティのフィードでは、次の情報を指定します:

- Feed name

フィード名では、ラテン文字、数字、下線、およびハイフンが使用できます。名前は、既に使用している他のフィード名とは別のものにする必要があります。

フィード名として FalsePositive および InternalTI は使用しないでください。これらは、Kaspersky CyberTrace の組み込み脅威インジケーター名として予約されているためです。

フィード名に

@文字を使用しないでください。 - Feed type

このタイプは、次のいずれかになります:

- json

JSON 形式のフィードに、サブセットマスク値があるフィールドが含まれている場合、それが第 1 レベルのフィールドである場合にのみ Kaspersky CyberTrace はデータを公開します。このフィールドがネストされている場合、Kaspersky CyberTrace はデータを公開できません。

Kaspersky Threat Data Feeds を https://wlinfo.kaspersky.com からダウンロードする場合は、JSON 形式が使用されます。この値は変更できません。

- stix

フィードが STIX 形式の場合、次の STIX バージョンも選択する必要があります:

- STIX 1.0 または 1.1 の場合、1 を選択

- STIX 2.0 の場合、2 を選択

- STIX 2.1 の場合、2.1 を選択

- csv

- xml

- misp

- 電子メール

メールフィードの詳細は、「メールタイプのカスタムまたはサードパーティのフィードの追加」セクションを参照してください。

- json

- Vendor name

ドロップダウンリストから、フィードベンダーの名前を選択するか、または新しい名前を追加します。

- Confidence

フィードの信頼性のレベル。このフィールドは空にできません。使用可能な値の範囲は、1 ~ 100 です。

事前設定値は、カスペルスキーからのフィードでは「

100」、OSINT feeds では「50」、およびサードパーティのフィードでは「50」です。これらの値は変更できます。信頼性のレベルは、

Kaspersky CyberTrace サービス設定情報ファイルの[Feeds]→[Feed]→[confidence]属性を順に選択して指定します。 - Path to the feed

次のフォームのいずれかで、パスを指定できます:

- Kaspersky CyberTrace がインストールされているコンピューターのフルパス

- ネットワークパス

指定したネットワークパスは、アクティブなユーザーアカウントで使用可能で、Kaspersky CyberTrace サービスおよびフィードユーティリティは LocalService アカウントで実行されます。このため、ネットワークディレクトリからカスタムおよびサードパーティのフィードをダウンロードする必要がある場合は、このネットワークディレクトリに LocalService ユーザーアカウントアクセスを指定します。

ネットワークディレクトリはマッピングする必要があります。

Windows では、ネットワークパスのみを指定できます。

- HTTP(S) アドレス

Kaspersky Threat Data Feeds および差分フィードを https://wlinfo.kaspersky.com からダウンロードできます。これらは、製品リリースの時点では追加されていません。差分フィードの詳細は、「フィードの使用」セクションの「差分フィードのダウンロード」サブセクションを参照してください。

IPv4 または IPv6 アドレスを使用できます。IPv6 アドレスは、大かっこで囲む必要があります。詳細は、『RFC 2732』を参照してください。

- FTP アドレス

pdf フィードでは、ローカルディレクトリまたはネットワークフォルダーのみを Windows のパスとして追加できます。

- 証明書

フィードへのアクセスを指定する証明書へのパス。フルパスを指定する必要があります。

フィードを HTTPS 接続でダウンロードする場合は、証明書パスのみを指定できます。

https://wlinfo.kaspersky.com から Kaspersky Threat Data Feeds をダウンロードする場合、フィールドには事前設定値[

Kaspersky Lab certificate]が含まれています。この値は変更できません。 - Authentication type

認証タイプは、[Basic]または[None]です。

フィードへのパスが HTTP(S) または FTP アドレスの場合、基本認証スキームが使用可能です。このタイプの認証では、次の設定を入力します:

- User name

このフィールドは空にできません。

- Password

認証タイプは、フィードユーティリティ設定情報ファイルの

[Settings]→[Feeds]→[Feed]パラメータを順に選択して指定します。 - User name

- Feed name

- STIX フィードでは、次の情報も指定します:

- Get from a TAXII server

このチェックボックスがオンの場合、STIX フィードを TAXII サーバーからダウンロードする必要があります。

STIX 2.0 フィードでは、TAXII 2.0 サーバーを指定します。STIX 2.1 フィードでは、TAXII 2.1 サーバーを指定します。

STIX フィードが TAXII サーバーからダウンロードされる時に、Kaspersky CyberTrace はこのフィードを解析し、インジケーター数をカウントします。

- Collection name

TAXII サーバーからダウンロードする必要があるコレクションの名前。一度に指定できるのは 1 つのコレクション名のみです。

Kaspersky CyberTrace は、1 つのオブジェクトのレピュテーションに関する情報のある TAXII フィードはサポートしていません。xfe.ipr や xfe.url のような IBM フィードはサポートされていません。

- Get from a TAXII server

- CSV、XML、および JSON フィードでは、次の情報を指定します:

- CSV フィードでは、区切り記号を指定します。その後、すぐにルールが適用され、列が分割されます。既定では、区切り記号としてセミコロン(;)が使用されます。

- XML フィードでは、ルート要素を指定できます。この場合、ルート要素に関連するフィード要素の名前を使用できます。ルートとして指定する要素は、指定したフィードのネストのレベルに応じて異なります。

パスを指定するのに、ワイルドカード文字(アスタリスク(*)および疑問符(?))は使用できず、使用できるのはルート要素の場合のみです。

- JSON フィードでは、ルート要素を指定できます。

任意のネストレベルのルート要素値を指定できます。ネストレベルの制限は、「

/」文字で定義します。ルート要素パラメータを空にすることはできません。空でない場合は、ルート要素の値に空のネストレベル(部分文字列「

//」)を含めることはできず、「/」文字で開始または終了できません。JSON フィードではルート要素にワイルドカードを使用できません。

次の例では、XML フィードのルート要素を示しています。ここで、ルート要素は

rootです:<root>

<url>http</url>

<ip>1</ip>

<url>https</url>

<ip>2</ip>

</root>

次の例では、XML フィードのルート要素を示しています。ここで、ルート要素は

root/element*です:<root>

<element1>

<url>http</url>

<ip>1</ip>

</element1>

<element2>

<url>https</url>

<ip>2</ip>

</element2>

</root>

次の例では、

ipフィールドから IP インジケーターを取得するための JSON のフィードのルート要素を示しています。ここで、ルート要素はitems/ipv4です。{

"id": 4321,

"items": [

{

"dateDetected": "2022-01-01T01:23:45+00:00",

"dateLastSeen": "2022-05-28T12:34:56+00:00",

"ipv4": [

{

"asn": "AS123456, LLC",

"city": "Moscow",

"countryName": "Russian",

"ip": "192.0.0.144"

},

{

"asn": "AS654321, LLC",

"city": "Moscow",

"countryCode": "RU",

"countryName": "Russian",

"ip": "191.0.0.145"

}

],

"ipv6": []

},

...

]

}

カスタムまたはサードパーティのフィードの初期設定を指定した後、フィードが完全に読み込まれ、そのうち 50 の文字列が表示されます。これにより、マッチングプロセスで使用されるフィールドを選択できます(下のサブセクション「マッチングに使用されるフィードフィールドの構成(CSV、JSON、XML フィード)」を参照)。

マッチングのフィードフィールドの選択

これは、形式が CSV、JSON、XML のフィードに関係しています。STIX またはカスペルスキーのフィードが追加された後で、Kaspersky CyberTrace はフィードを完全に読み込んで使用します。フィールドを手動で設定する必要はありません。

PDF またはメールフィードでは、[Check parsing]をクリックして PDF ファイルまたはメールメッセージ(添付ファイルを含む)の解析設定をチェックできます。

処理されるメッセージボディとその添付ファイルのインジケーターを含む、結果のフィードの最初の 50 文字列が表示されます。

STIX フィードが大きすぎる、フィードをダウンロードするのに使用される TAXII サーバーが遅すぎるといった場合には、Kaspersky CyberTrace が STIX フィードを読み込むのに最高 1 時間を要する場合があります。

pdf フィードを追加した後に、[Retention period]の値を更新します(事前設定値は 365 日)。

マッチングに使用されるフィードフィールドの構成(CSV、JSON、XML、および PDF フィード)

[differential feeds]からマッチングのフィールドを選択する時には、metadata 要素内部のフィールドがすべて無視されます。

マッチングに使用されるフィードフィールドを選択するには、フィールドごとに次の情報を指定します:

- Field type

フィールドタイプとして、次のいずれかの値が使用できます:

- URL

- MD5

- SHA1

- SHA256

- IP

- DOMAIN

- CONTEXT

CONTEXT 以外のタイプのフィールドが少なくとも 1 つ存在する必要があります。そのようなフィールドはマッチングに使用されます。検知プロセスにこのようなフィールドが含まれている場合、検知イベントは

%FEED_NAME%_%FIELD_TYPE%カテゴリで生成されます。ここで、%FEED_NAME%はフィード名で、%FIELD_TYPE%はフィールドタイプです。1 つのフィードに関して追加できるのは URL または DOMAIN タイプの 1 つのフィールドのみであることに注意してください。

CyberTrace インジケーターに追加するすべての[CONTEXT]フィールドを指定してください。https://wlinfo.kaspersky.com からダウンロードしたフィードの検知フィールドおよびコンテキストフィールドを適切に指定するには、テクニカルアカウントマネージャー(TAM)に連絡してください。

- フィールド名

この名前は、マッチングプロセスで参照されます。

フィールド名では、ラテン文字、数字、下線、およびハイフンを使用できます。名前には、少なくとも 1 つのラテン文字が含まれている必要があります。

- 正規表現

このフィールドでは、解析ルールとして PDF フィードの正規表現を指定します。

URL および IP インジケーター(PDF フィード)では、事前設定の正規表現はインジケーターを受信するように設定されています。この値では、ドットは括弧で囲われます(例:badurl[.].com)。

CyberTrace バージョン 4.2 では、MD5、SHA1、SHA256 の正規表現で、より長い値のフラグメントをより長いインジケーターから抽出可能です(

a-fの文字と数字で構成されている、より長いハッシュや URL など)。MD5、SHA1、SHA256 の既定の正規表現を、より特定的なものに置換することを推奨します。たとえば、MD5 には[^\da-fA-F]([\da-fA-F]{32})[^\da-fA-F]instead of([\da-fA-F]{32})が使用できます。 - フィード内のデータは次のように参照します:

- CSV フィードでは、列番号を指定します。

- JSON フィードでは、フィールド名を指定します。

ルート要素に関連する要素へのフルパスを指定します。パスまたはルート要素を指定するのに、ワイルドカード文字(アスタリスク(*)および疑問符(?))は使用できません。

JSON フィードでは、フィールドの名前は大文字と小文字の区別があります。JSON フィード内と同じケースでフィールド名を指定します。

ネストされたフィールドを指定するには、スラッシュ(

/)を使用します:たとえば、mainField/subField。 - XML フィードでは、要素を指定します。

ルート要素に関連する要素へのフルパスを指定します。パスを指定するのに、ワイルドカード文字(アスタリスク(

*)および疑問符(?))は使用できず、使用できるのはルート要素の場合のみです。パスは、大文字と小文字の区別があります。次の例では、ルート要素として

root/element*を指定した場合、ルート要素に関連する要素へのフルパスはurlおよびipであり、root/element1/urlおよびroot/element2/ipではありません:

<root>

<element1>

<url>http</url>

<ip>1</ip>

</element1>

<element2>

<url>https</url>

<ip>2</ip>

</element2>

</root>

カスタムまたはサードパーティのフィードを追加する時には、フィードの更新を実行できます。この場合、そのことが通知され、新しいフィードは追加されません。しばらく待ってから、再度フィードの追加を試行することを推奨します。