カスタムの正規表現によるイベントソースの構成

2024年4月11日

ID 191628

このセクションでは、カスタムの正規表現によりイベントソースを追加して構成する方法について説明します。

Kaspersky CyberTrace は、検知に関するアラートを単一のイベントとして SIEM に送信します。特定の初期イベントソースの特定の情報を含め、脅威のトリアージと調査に必要となるすべての背景情報をこのイベントに含める必要があります。これを達成するには、イベントソースおよびカスタムの正規表現を構成します。

所有しているイベントのすべての一意のソースに対して下のステップを繰り返します。

カスタムの正規表現によりイベントソースを構成するには:

- セクション「マッチングプロセスの設定」の説明に従って、イベントソースを作成します。

- インジケーター(

URL、IP、MD5、およびその他のインジケータータイプ)の正規表現に加えて、CONTEXTタイプの正規表現を追加します。CONTEXTタイプの正規表現は、イベント識別子、リクエスト識別子、タイムスタンプなど、任意の有益な情報に対して照合できます。この背景情報は、SIEM の生のイベントの検索に役立ちます。 - インジケーターの汎用の正規表現を、イベントソースのイベント形式に一致している正規表現に置き換えることを推奨します。多数の一般的なデバイスの正規表現については、「主要なデバイスに対応する正規表現」で説明しています。

- すべての

CONTEXTタイプの正規表現を、[Detection events format]フィールドに追加します。これを実行するには、%RegexpName%パターンを使用して、すべての正規表現の名前を検知イベント形式で指定します。

例

この例のイベントソースは、McAfee Web Gateway ソースです。

カスタムの正規表現により、イベントソースを次のようにして構成します:

- 新しいイベントソースを作成します。

このソースは SIEM からイベントログを送信するため、このイベントソースを IP で追加することはできません。これは、このようなイベントソースはすべて、SIEM の IP アドレスを持つためです。代わりに、イベントに含まれるデータに基づいてこのイベントソースを同定する正規表現を指定します。たとえば、この表現は、イベントに含まれているデバイス名またはデバイスバージョンに一致させることができます。イベントソースがイベントを直接 Kaspersky CyberTrace に送信している場合、このソースはその IP で指定できます。

![CyberTrace の[Add new event source]セクション。](https://img.kaspersky.com/oh/CyberTrace/4.4/ja-JP/custom_fields_add_source.png)

新しいイベントソースの作成

- イベントの収集を開始して、いくつかのイベントを受信します。

前のステップで指定した正規表現に一致しているイベントのみが表示されます。

たとえば、次のデータを含むイベントが受信されています:

McAfeeWG|time_stamp=[01/Jan/2015:02:12:31 +0800]|auth_user=jsmith|src_ip=10.10.69.1|server_ip=192.0.2.1|host=www.example.com|url_port=80|status_code=301|bytes_from_client=279|bytes_to_client=1149|categories=Business, Software/Hardware|rep_level=Minimal Risk|method=GET|url=http://www.example.com/|media_type=text/html|application_name=|user_agent=Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 6.2; WOW64; Trident/6.0)|block_res=0|block_reason=|virus_name=|hash=|filename=|filesize=753|

イベントの収集

- イベントの収集を停止します。URL および IP の正規表現が自動的に指定されます。これらの汎用の正規表現をカスタムの正規表現で置き換えます。

CONTEXTタイプの正規表現を追加します。イベントに含まれているユーザー名に一致させるために、

RE_USERNAMEという名前の表現を追加します。表現に対して、値auth_user\=(.*?)(?:\|)を指定します。ソースの IP アドレスに一致させるために、

RE_SRCIPという名前の表現を追加します。表現に対して、値src_ip\=(.*?)(?:\|)を指定します。URL に一致させるために、

RE_URLという名前の表現を追加します。表現に対して、値url\=(.*?)(?:\|)を指定します。HTTP ステータスコードに一致させるために、

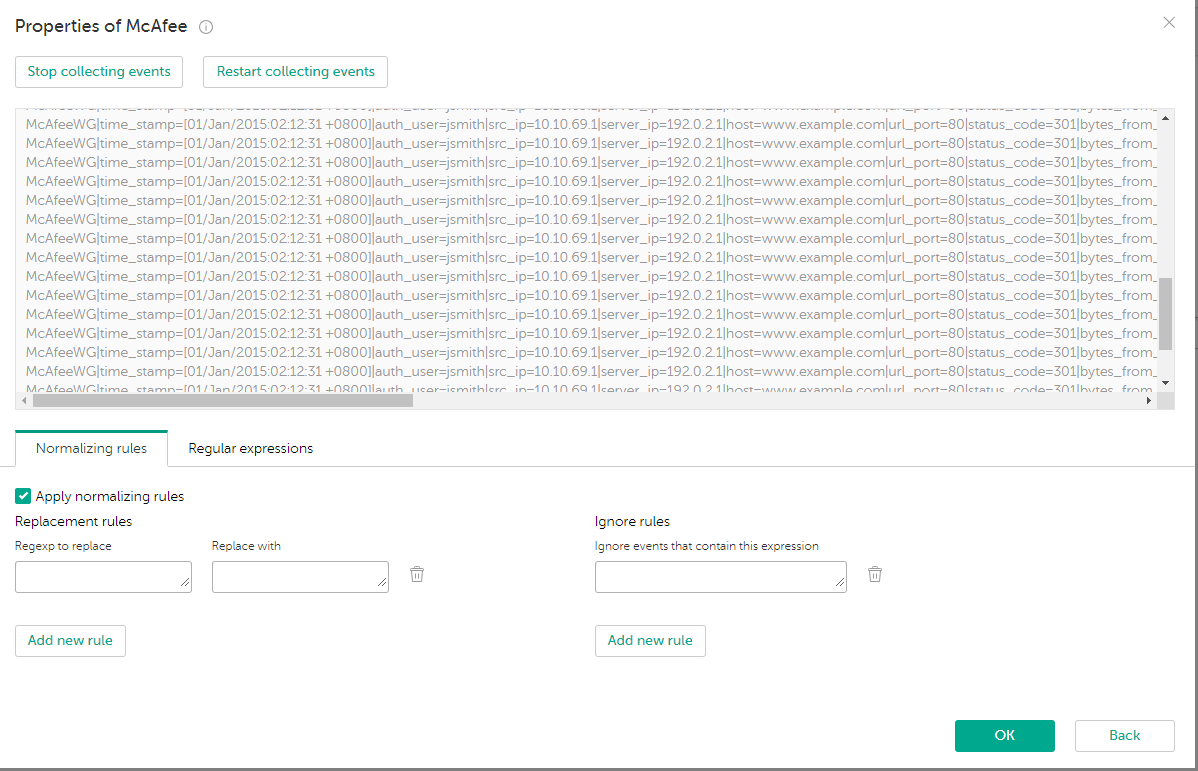

RE_HTTPCODEという名前の表現を追加します。表現に対して、値status_code=(\d+)を指定します。![CyberTrace の[Properties of McAfee]ウィンドウ。](https://img.kaspersky.com/oh/CyberTrace/4.4/ja-JP/custom_fields_regexes.png)

カスタムの正規表現の指定

- これらの正規表現を含むイベント出力形式を指定します:

eventName=%Category% matchedIndicator=%MatchedIndicator% url=%RE_URL% src=%RE_SRCIP% ip=%RE_IP% http_code=%RE_HTTPCODE% usrName=%RE_USERNAME% %RecordContext%![[Format of Kaspersky CyberTrace events]ウィンドウ。](https://img.kaspersky.com/oh/CyberTrace/4.4/ja-JP/custom_fields_output_format.png)

イベントの出力形式の指定

上のステップを実行した後、検知されたイベントにはコンテキストフィールドが含まれています。たとえば、Kaspersky CyberTrace からのイベントには次の情報が含まれています:

device=McAfee eventName=KL_IP_Reputation matchedIndicator=192.0.2.1 url=- src=10.10.69.1 ip=192.0.2.1 http_code=301 category=test usrName=jsmith first_seen=01.01.2017 00:00 ip=192.0.2.1 ip_geo=ru last_seen=20.11.2019 10:02 popularity=1 threat_score=75