脅威の活動連鎖の図表の分析例

2024年5月17日

ID 231627

このセクションでは、脅威の活動連鎖の図表と、それを使用してユーザーデバイスへの攻撃を分析する方法について説明します。

ここでは、添付ファイルがあるフィッシングメールを使用した攻撃を例にします。添付ファイルは実行ファイルです。

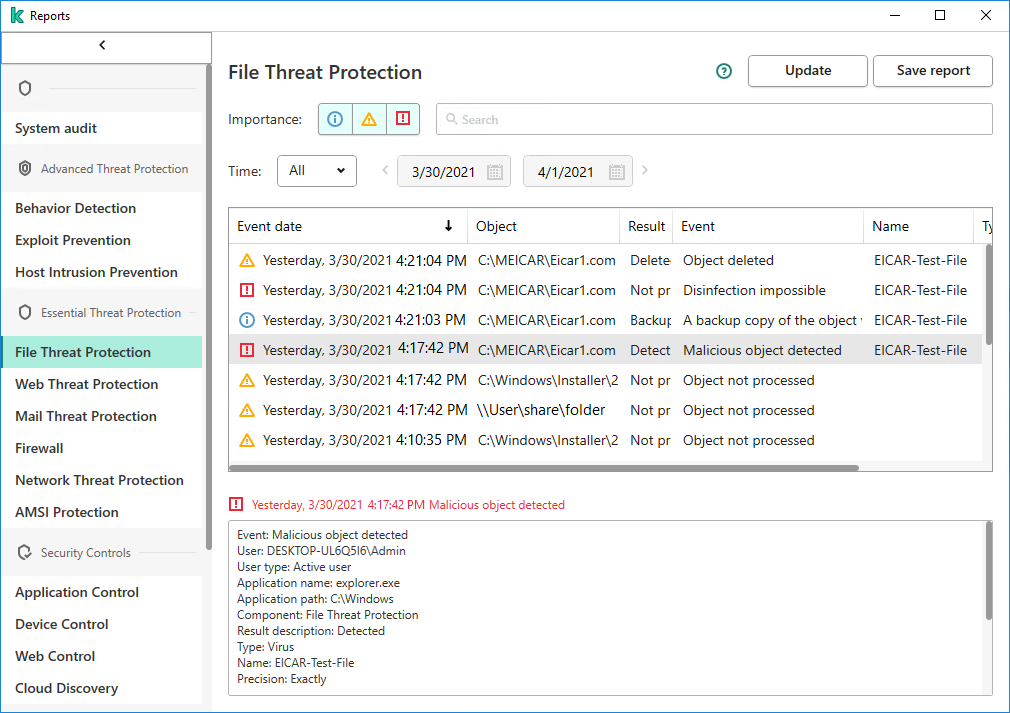

ユーザーが、ファイルをデバイスで保存し実行します。Kaspersky Endpoint Security for Windows により、種別が[悪意のあるオブジェクトが検知されました]である検知が実行されます。

Kaspersky Endpoint Security for Windows による検知

Endpoint Detection and Response ウィジェットには、最大 10 件のアラートが表示されます。

Endpoint Detection and Response ウィジェット

ウィジェットの行で[調査]をクリックすると、 脅威の活動連鎖の図表へ移動できます。

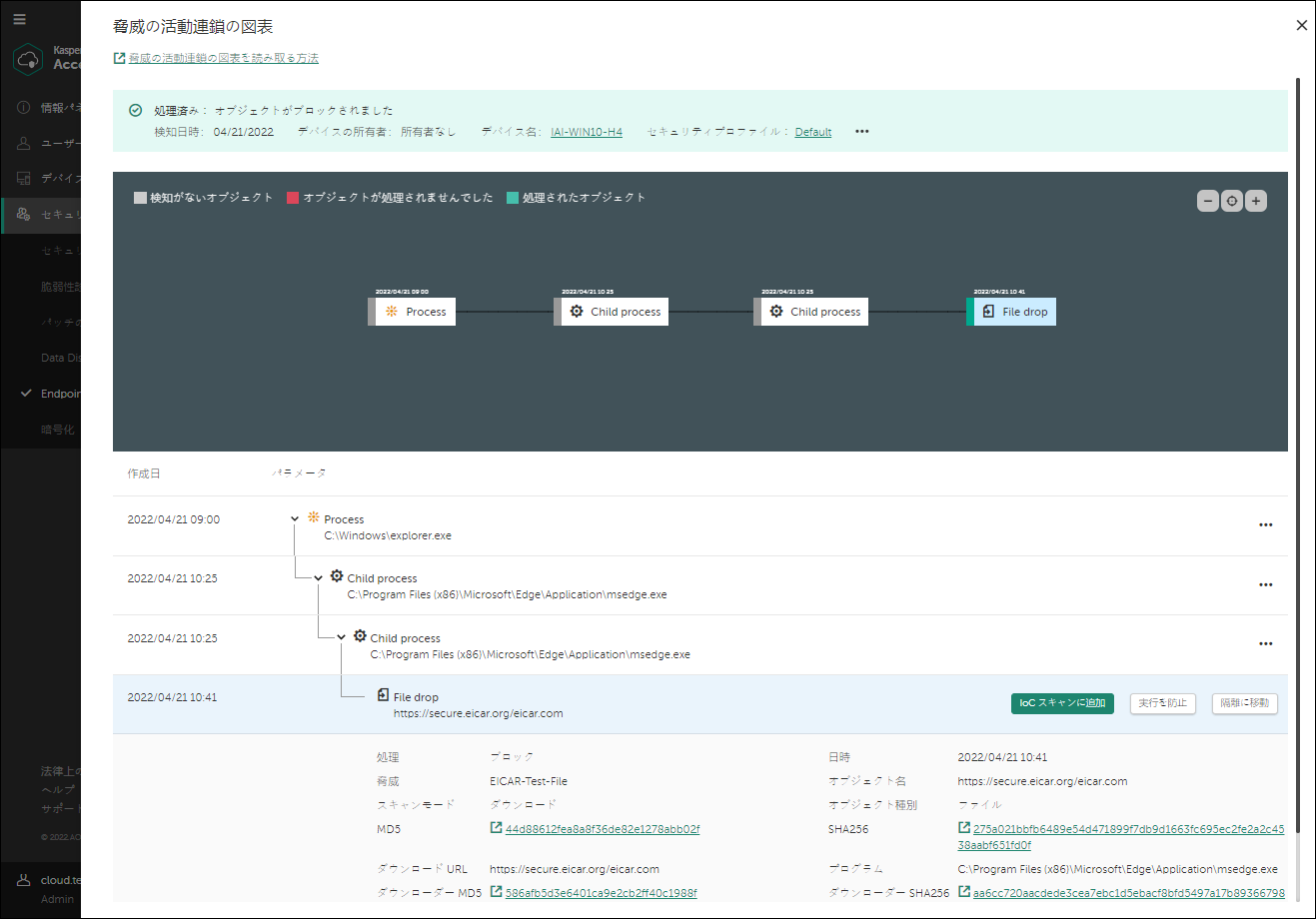

脅威の活動連鎖の図表

脅威の活動連鎖の図表により、アラートの情報を知ることができます。例:検知中にデバイスで発生した動作、検知したアラートのカテゴリ、発生源のファイル(この例では、メール)、ファイルをダウンロードしたユーザー(この例では、管理者)。また、追加のファイルがデバイスで作成されたこと、複数のネットワーク接続が確立されていること、一部のレジストリキーが変更されていることが、活動連鎖の図表に表示されます。

この情報に基づき、次を実行できます:

- メールサーバーの設定を確認します。

- メールメッセージの送信者を拒否リストに追加します(外部の送信者の場合)。または、送信者に直接知らせます(内部の送信者の場合)。

- 他のデバイスが、同一の IP アドレスに接続しているかどうかをチェックします。

- これらの IP アドレスを拒否リストに追加します。

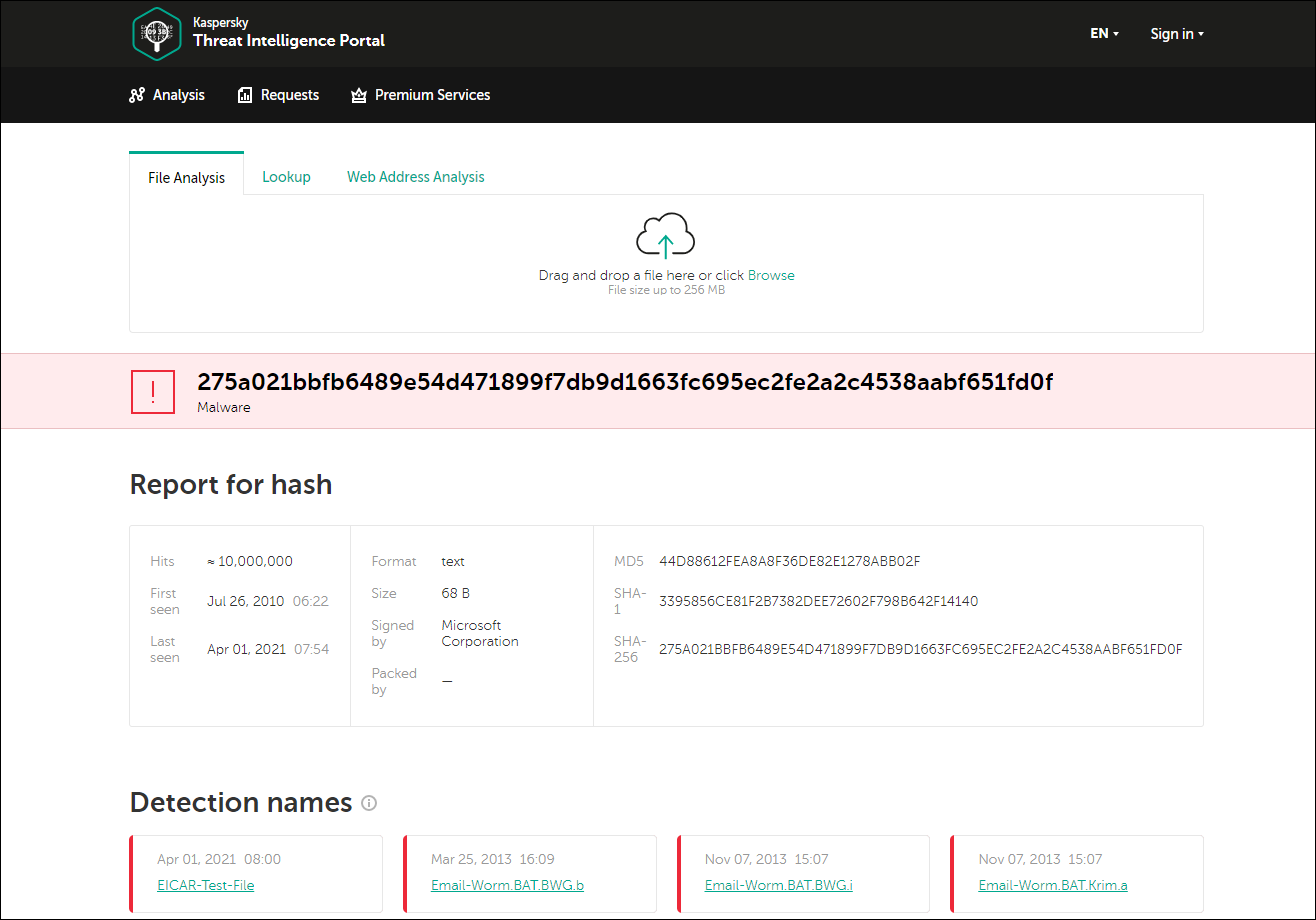

ファイルの詳細情報にある SHA-256、MD5、IP アドレス、URL のフィールドのリンクをクリックすると、Kaspersky Threat Intelligence Portal(https://opentip.kaspersky.com/)へ遷移します。ポータルの情報を参照すると、検知されたファイルが脅威でも既知のファイルでもないことがわかります。

Kaspersky Threat Intelligence Portal

この例は、Endpoint Detection and Response 機能の重要性を示しています。検知したファイルの親ファイルは信頼されていませんが、悪意はありません。つまり、Kaspersky Endpoint Security for Windows では検知されていません。このファイルは、デバイス上と組織内にまだ存在します。組織内に、一部の保護機能(例:ふるまい検知)が無効化されたデバイスや、定義データベースが最新ではないデバイスがある場合、親ファイルによる悪意のある活動が検知されず、組織内のインフラストラクチャに犯罪者が侵入できる可能性があります。